駭客假借提供破解軟體,並透過YouTube影片告訴觀眾如何下載相關檔案的名義,藉此散布惡意軟體的情況時有所聞,但最近這種類型的攻擊行動出現新的變化──駭客利用AI產生有人現身說法、透露如何操作的影片,一改過往錄下電腦桌面環境的操作影片的做法。這麼做的目的,就是透過「有人」現身說法,來拉近與觀眾之間的距離,進而讓他們卸下心防。

除了上述的散布手法,惡意軟體的威脅態勢也值得我們留意──有雲端服務業者根據DNS流量分析,發現殭屍網路病毒Emotet東山再起,還有NAS惡意軟體QSnatch也藉此大肆發動攻擊,流量竟在2022年超越其他的惡意程式。

不只是惡意軟體攻擊的態勢出現變化,挖礦攻擊也有新的招式,駭客疑似嘗試挖掘另一種名為Dero的數位貨幣,使得資金流量有可能變得更難追蹤。

【攻擊與威脅】

資安業者CloudSEK揭露自2022年11月升溫的惡意軟體攻擊行動,駭客在YouTube上傳AI產生的影片,聲稱提供破解版Photoshop、Premiere Pro、Autodesk 3ds Max、AutoCAD等商業軟體,目的是要散布Raccoon、RedLine、Vidar等竊資軟體(Info Stealer),一旦使用者依照指示下載破解版應用程式,就有可能受害。

資安業者CloudSEK揭露自2022年11月升溫的惡意軟體攻擊行動,駭客在YouTube上傳AI產生的影片,聲稱提供破解版Photoshop、Premiere Pro、Autodesk 3ds Max、AutoCAD等商業軟體,目的是要散布Raccoon、RedLine、Vidar等竊資軟體(Info Stealer),一旦使用者依照指示下載破解版應用程式,就有可能受害。

研究人員指出,這類影片的數量,以每個月200%至300%的幅度成長,其中有部分是挾持熱門YouTube帳號來進行,目的是要在短時間觸及大量觀眾。特別的是,為了取信觀眾,駭客利用Synthesia、D-ID等AI影片產生平臺製作的情況有所增加。

惡意軟體Emotet再度死灰復燃、QSnatch攻擊在2022躍居首位

雲端服務業者Akamai針對每天7兆次DNS請求進行分析,對於殭屍網路病毒Emotet、NAS惡意程式QSnatch的攻擊態勢提出警告。他們指出在2022年7月至12月消聲匿跡的Emotet,近期有捲土重來的跡象──去年底出現大規模的攻擊行動。

另一個值得留意的部分,在於QSnatch橫行的現象──研究人員在企業網路與C2網域連線的受害裝置裡,發現有36%與此惡意程式有關,其次則是Emotet(22%)。

Kubernetes叢集被用於挖礦,但駭客更換挖掘的數位貨幣為Dero

資安業者CrowdStrike揭露鎖定Kubernetes的挖礦攻擊行動,研究人員從今年2月,發現有3臺位於美國的伺服器遭到攻擊,但與大部分挖礦攻擊最為不同之處,在於駭客將這些伺服器用來挖取名為Dero的加密貨幣。

研究人員指出,相較於相關攻擊常見的門羅幣(Monero),Dero的交易更為隱蔽,而且挖取此種加密貨幣的利潤較高,攻擊者將原本挖取門羅幣的工具加以改造,控制Kubernetes叢集的API,挖取這類數位貨幣。

研究人員揭露Outlook零時差漏洞的概念性驗證手法,說明極為容易用於攻擊

針對微軟在3月份例行更新(Patch Tuesday)修補的零時差漏洞CVE-2023-23397,資安業者MDSec公布概念性驗證(PoC)攻擊手法,研究人員根據微軟提供的指令碼進行解析,結果發現一旦攻擊者濫用PidLidReminderFileParameter、PidLidReminderOverride等參數,就有可能藉由帶有行事曆資訊(.MSG)的特製電子郵件,觸發漏洞並將收信人的NTLM雜湊資料轉送到特定伺服器,攻擊者再將相關資料用於NTLM中繼攻擊。

研究人員指出,不只是行事曆,工作排程、便箋等功能都有可能被用於觸發上述漏洞。他們也透過影片,展示概念性驗證攻擊。

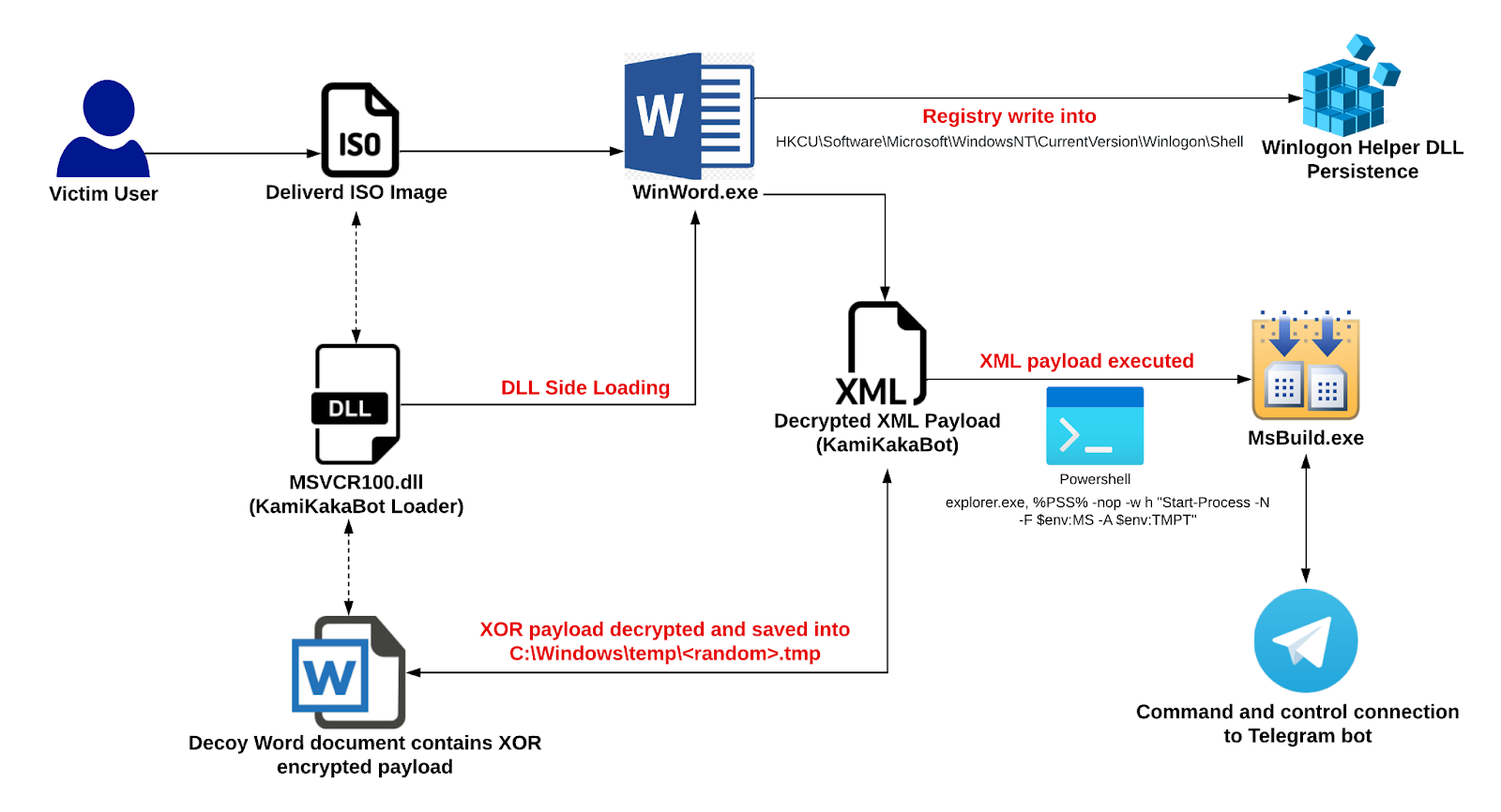

資安業者EclecticIQ揭露駭客組織Dark Pink的攻擊行動,駭客自2023年2月,利用名為KamiKakaBot的惡意軟體,鎖定東南亞國協(ASEAN)的成員國政府機關。

資安業者EclecticIQ揭露駭客組織Dark Pink的攻擊行動,駭客自2023年2月,利用名為KamiKakaBot的惡意軟體,鎖定東南亞國協(ASEAN)的成員國政府機關。

駭客先是透過電子郵件夾帶ISO映像檔,此檔內含可執行檔Winword.exe、DLL程式庫MSVCR100.dll,以及嵌入KamiKakaBot的Word文件檔案。一旦收信人依照指示開啟Word檔案,攻擊者就會透過前述的DLL程式庫檔案側載KamiKakaBot,然後將其載入Winword.exe的處理程序,並在記憶體內執行。

此惡意程式的功能在於,從瀏覽器竊取相關資料,然後使用命令提示字元遠端執行程式碼。最終,此惡意程式將竊得的資料打包成ZIP檔案,傳送給Telegram即時通訊機器人程式。研究人員指出,相較於1月發現的攻擊行動,KamiKakaBot的混淆手法較為複雜,更能迴避防毒軟體的偵測。

美國聯邦調查局(FBI)在2022年,總共獲報2,385起勒索軟體攻擊事件,累計損失至少3,430萬美元。其中,有870件是針對關鍵基礎設施(CI)而來,數量最多的是醫療照護產業,有210起,其次是製造業的157起、政府機關的115起。

而發動攻擊的勒索軟體家族,令人不意外最多的是LockBit,有149起,其次是BlackCat(Alphv)的114起、Hive也有87起。FBI指出,駭客入侵的手段包含了發動釣魚郵件攻擊、利用遠端桌面連線(RDP)相關工具,但利用軟體漏洞是駭客最常使用的方法。

資安業者Check Point針對2022年的資安態勢提出看法,他們發現網路攻擊的數量較前一年增加38%,每個組織平均一週遭遇1,168次攻擊,當中受害最為嚴重的是教育與研究機構,但值得留意的是,鎖定醫療機構而來的攻擊行動成長了74%。

研究人員認為,2023年的資安威脅發展,有3個面向相當值得關注,分別是國家級駭客與一般駭客的界線更加模糊、勒索軟體攻擊更加著重於資料破壞或是外洩,以及鎖定雲端服務業者的供應鏈攻擊大幅成長。

【資安產業動態】

滲透測試工具Kali Linux於3月15日發布2023.1版,首度提供了名為Kali Purple的版本,強調針對藍隊或紫隊提供相關工具,可供相關人員學習、進行SOC分析、尋找威脅、從設計及測試實行安全控制、紅藍紫隊演練等。此版本具備開箱即用的SOC工具、超過100種的防禦工具、自動化攻擊指令碼產生器Kali Autopilot等。其中,防禦工具包含了全封包截取及分析軟體Arkime、網路加解密瑞士刀CyberChef、SIEM系統Elastic Security、弱點掃描工具GVM等。

此外,開發團隊也針對行動裝置版Kali NetHunter,對於執行3種較新版作業系統的手機提供支援,包含了執行OneUI 5.0桌面環境的三星Galaxy S20 FE、搭載LineageOS 20作業系統的Motorola X4,以及執行LineageOS 18.1的LG V20。

【其他資安新聞】

美國CISA警告Adobe ColdFusion零時差漏洞已出現攻擊行動

文具用品批發商Essendant營運中斷傳出是遭到勒索軟體攻擊,但遭到否認

近期資安日報

【3月15日】 美國矽谷銀行面臨倒閉危機引發全球關注,駭客趁機進行網釣攻擊

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06