中國不斷對臺灣文攻武嚇,網路攻擊也出現增加的現象。其中資安業者Trellix揭露2起發生在4月上旬的大規模攻擊行動,駭客在短短的2至3天之內,對臺灣散布較往常多出數倍的惡意郵件、惡意軟體,且針對各行各業而來。

蘋果再度修補零時差漏洞,值得留意的是,這次影響範圍不光是手機、平板、Mac電腦,亦涵蓋智慧手錶、Apple TV等裝置。由於這些漏洞已用於攻擊行動,使用者應儘速更新作業系統。

【攻擊與威脅】

資安業者Trellix提出警告,隨著臺海的緊張情勢不斷升溫,他們在最近幾個月觀察到中國對於臺灣的網路攻擊明顯增加,其中包含了惡意郵件和惡意軟體的態勢變化。

資安業者Trellix提出警告,隨著臺海的緊張情勢不斷升溫,他們在最近幾個月觀察到中國對於臺灣的網路攻擊明顯增加,其中包含了惡意郵件和惡意軟體的態勢變化。

關於惡意郵件的部分,研究人員在4月7日至10日,發現攻擊臺灣的此類郵件數量爆增為4倍,且有別於平時駭客偏重於IT產業、製造業、物流業,這段期間駭客對許多產業發動攻擊。此外,在今年1月最後1週,Trellix也看到針對臺灣政府官員的惡意郵件暴增30倍,但不確定是否為中國資助的駭客所為。

而關於惡意軟體的部分,研究人員看到PlugX的攻擊行動於4月10日至12日,較平時激增15倍,此外他們也發現其他針對臺灣的惡意軟體攻擊行動,這些惡意軟體包括了Kryptik、Zmutzy,以及Formbook等。

資安業者Searchlight Cyber指出,他們自2022年2月至2023年2月,在網路犯罪論壇、黑市的討論區裡,發現許多能夠存取能源機構的初始入侵資訊,這些存取目標組織的管道包含了遠端桌面連線(RDP)、外洩的帳密資料,以及網路設備的漏洞等,根據目標組織的規模、地點、發動供應鏈攻擊的難度,買家開價從20美元至2,500美元不等。這些能源組織包含了美國、加拿大、英國、義大利、法國、印度的石油、天然氣、再生能源業者。

値得留意的是,雖然大部分是針對目標組織的IT環境而來,但研究人員指出,他們看到有專門針對工控系統(ICS)及操作科技(OT)環境而來的攻擊資訊,這些兜售的資料包括了物聯網搜尋引擎Shodan的搜尋結果、漏洞利用的資訊,甚至駭客無須具備高深的技能,也可以入侵這類系統。

資安業者Secureworks揭露竊資軟體攻擊氾濫的現象,他們在駭客兜售竊得個資的地下市集Russian Market、Genesis Market、2easy等管道進行觀察,結果發現規模最大的Russian Market,從2022年6月200萬筆求售的事件記錄資料,在2023年2月下旬已超過500萬筆,研究人員指出,該市集在2年的時間裡,刊登出售的事件記錄資料的數量成長約670%。

這些資料主要是透過Racoon、Vidar、RedLine等竊資軟體偷到,但自2022年12月開始,也有少部分資料是來自名為RisePRO的竊資軟體。

此外,由於美國聯邦調查局(FBI)於今年4月開始掃蕩Genesis Market,有不少買家改以加密通訊軟體Telegram出售竊得的事件記錄資料。

資安業者Sophos揭露駭客假借提供ChatGPT聊天機器人名義的攻擊行動FleeceGPT,駭客號稱他們提供的手機App,採用了ChatGPT演算法,但實際上,是透過ChatGPT免費版本的功能,企圖要使用者付費,進而達到騙錢的目標。

其中一款安卓版名為Chat GBT、iOS版名為Ask AI Assistant的FleeceGPT軟體,3月份就騙走了1萬美元,另一款名為Genie的騙錢軟體,過去1個月更是騙走100萬美元。研究人員提出警告,雖然他們通報後Google、蘋果已下架上述的FleeceGPT騙錢軟體,但如果使用者不慎付錢訂閱付費功能,也要進行取消才不會一直被扣款。

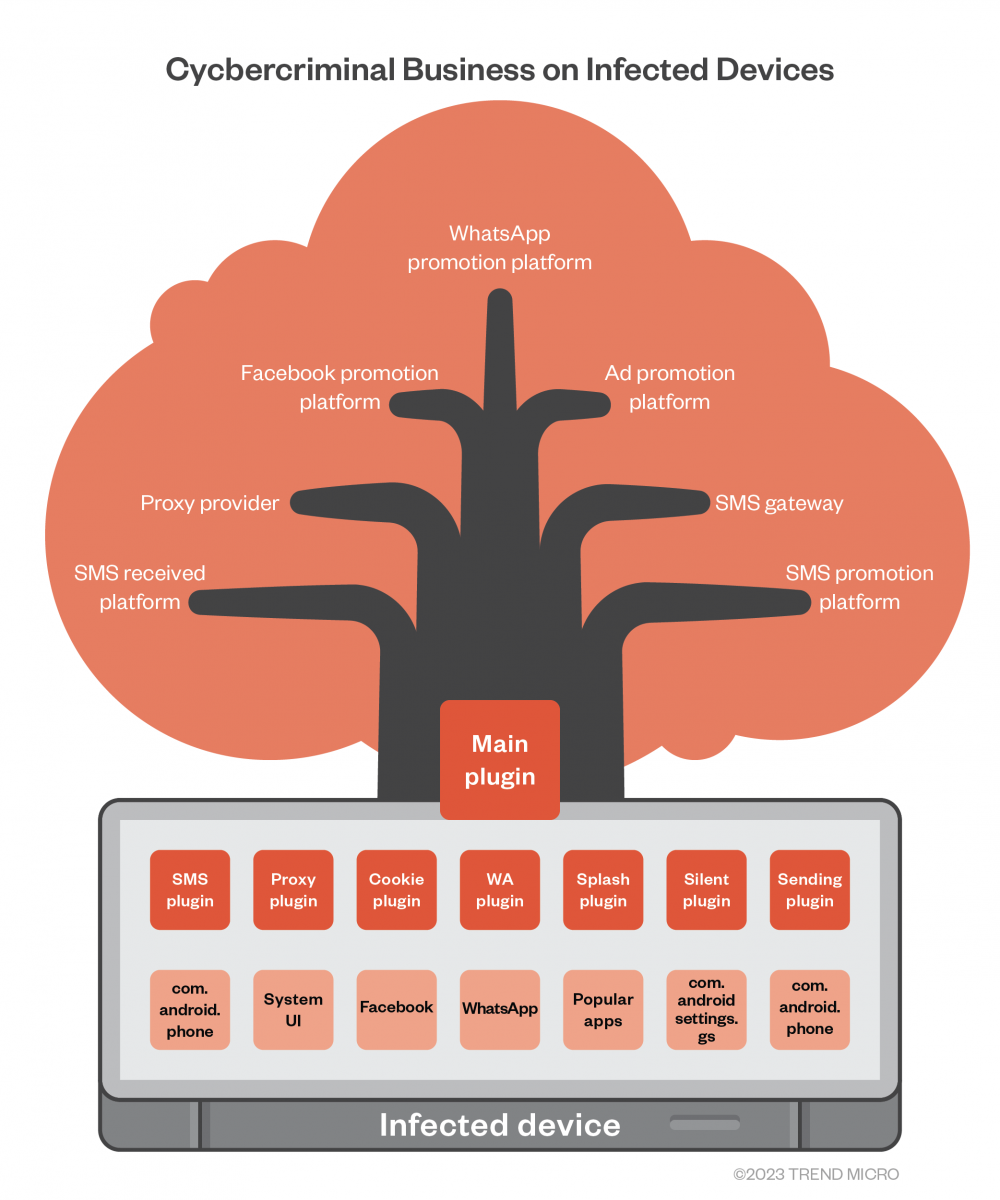

資安業者趨勢科技於今年黑帽大會亞洲場(Black Hat Asia 2023)上,揭露可能會影響數百萬臺安卓裝置的攻擊行動,這些裝置的ROM被預先載入了惡意軟體,而使得駭客能藉由用戶的簡訊、社群網站帳號來牟利,或是向用戶發送廣告甚至是在背景利用裝置來進行點擊詐欺活動。而他們在1個星期後公布了更多細節。

資安業者趨勢科技於今年黑帽大會亞洲場(Black Hat Asia 2023)上,揭露可能會影響數百萬臺安卓裝置的攻擊行動,這些裝置的ROM被預先載入了惡意軟體,而使得駭客能藉由用戶的簡訊、社群網站帳號來牟利,或是向用戶發送廣告甚至是在背景利用裝置來進行點擊詐欺活動。而他們在1個星期後公布了更多細節。

發起這個攻擊行動的背後主使是名為Lemon Group的駭客組織,他們約自2018年,開始利用惡意軟體Guerrilla發動攻擊,一旦含有此惡意軟體的安卓裝置啟動,就會載入駭客的下載程式zygote,進而下載、執行其他的功能模組。例如,可從簡訊攔截WhatsApp、臉書、購物應用程式京東的動態密碼,或是針對瀏覽器Cookie、即時通訊軟體WhatsApp進行攔截的功能模組──這些模組有可能冒用使用者的名義來發送廣告。此外,攻擊者還可以藉此在背景派送其他App的安裝程式。

研究人員指出,他們在黑帽大會公布此事時,約有近900萬臺裝置遭到駭客入侵,這些裝置遍布全球逾180個國家,且有超過半數是在亞洲,雖然這些裝置大部分是手機,但也有智慧電視、電視盒、兒童手表等。

【漏洞與修補】

蘋果發布iOS 16.5、macOS Ventura 13.4,修補3個已出現攻擊行動的WebKit零時差漏洞

5月18日蘋果針對旗下的行動裝置、電腦、穿戴裝置發布iOS 16.5、iPadOS 16.5、macOS Ventura 13.4、tvOS 16.5、watchOS 9.5等作業系統更新,並對舊版macOS作業系統提供新版瀏覽器Safari 16.5,當中修補了3項已出現攻擊行動的零時差漏洞,分別是可被用於突破網頁內容沙箱CVE-2023-32409、資訊洩露漏洞CVE-2023-28204,以及可被用於執行任意程式碼的CVE-2023-32373。

值得留意的是,這些漏洞都與Safari瀏覽器的網頁排版引擎WebKit有關,影響層面相關廣泛。附帶一提,若是iPhone、iPad、Mac電腦用戶在本月初安裝了快速安全回應(Rapid Security Response)更新,當中已修補CVE-2023-28204與CVE-2023-32373。

【其他新聞】

開源密碼管理器KeePass出現漏洞,攻擊者有可能藉此取得主控密碼

Teltonika Networks工控LTE路由器存在漏洞,若不修補恐成為駭客入侵企業的管道

勒索軟體Qilin改以程式語言Rust開發,鎖定教育、醫療、金融產業而來

惡意軟體CopperStealer透過Chrome瀏覽器外掛程式散布,盜走受害者的加密貨幣

近期資安日報

【5月18日】 要求受害組織作公益的勒索軟體再度出現,這次是鎖定Zimbra郵件系統而來

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10