駭客組織建置C2中繼站又有新的手法,那就是濫用受害組織的郵件伺服器!資安業者Fortinet揭露利用惡意程式PowerExchange的攻擊行動,當中最特別的部分是:駭客既非自行架設C2中繼站,也沒有濫用雲端服務,而是透過前述的惡意程式,把受害組織的Exchange伺服器變成C2。

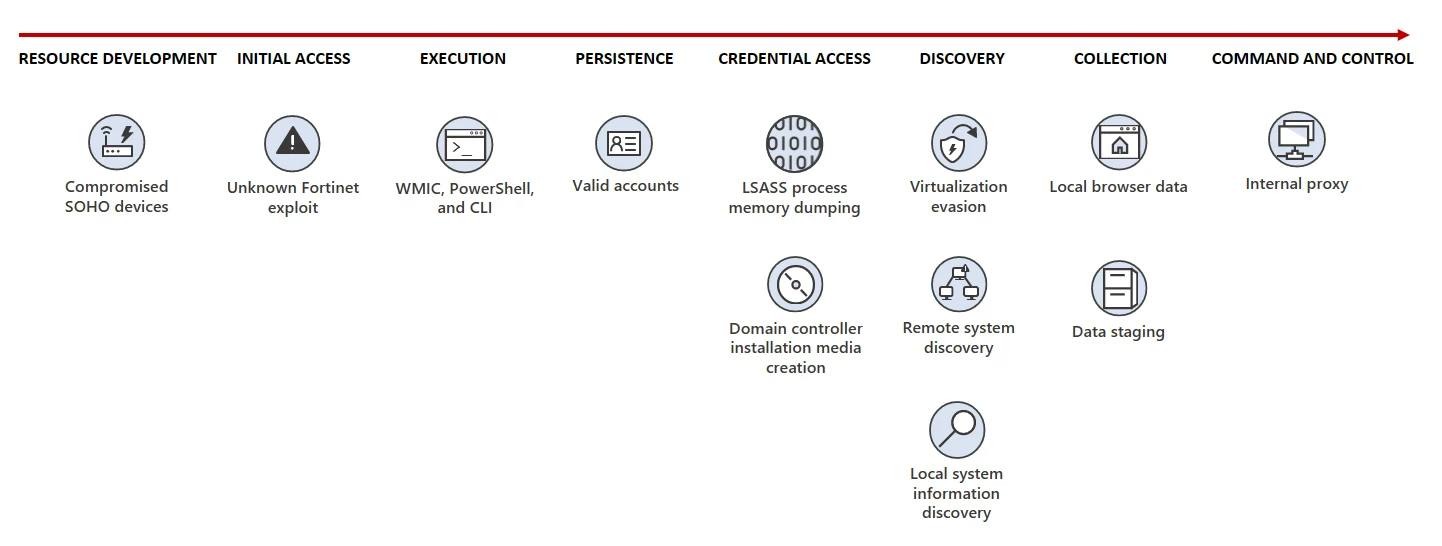

中國駭客組織Volt Typhoon針對關鍵基礎設施而來的攻擊行動也相當值得注意,微軟揭露針對美國而來的攻擊行動,並指出駭客幾乎沒有使用自行打造的惡意軟體,且透過適用於SOHO族的網路邊界設備將流量導向受害組織。

於今年初完成修補的WordPress外掛程式近期也出現攻擊行動。資安業者Wordfence揭露針對外掛程式Beautiful Cookie Consent Banner而來的攻擊行動,呼籲網站管理者應儘速安裝更新。

【攻擊與威脅】

Exchange伺服器遭到惡意軟體PowerExchange攻擊

資安業者Fortinet揭露伊朗駭客APT34於2022年的攻擊行動,這些駭客主要是針對阿拉伯聯合大公國的政府機關而來,先是透過釣魚郵件的方式散布帶有惡意軟體的壓縮檔Brochure.zip,其內容是偽裝成型錄的可執行檔,一旦收信人開啟,電腦就會載入惡意酬載,然後部署後門程式PowerExchange,並連線到受害組織的Exchange伺服器部署名為ExchangeLeech的Web Shell,攻擊者利用此伺服器發送、接收駭客的指令,充當C2伺服器的角色。

資安業者Fortinet揭露伊朗駭客APT34於2022年的攻擊行動,這些駭客主要是針對阿拉伯聯合大公國的政府機關而來,先是透過釣魚郵件的方式散布帶有惡意軟體的壓縮檔Brochure.zip,其內容是偽裝成型錄的可執行檔,一旦收信人開啟,電腦就會載入惡意酬載,然後部署後門程式PowerExchange,並連線到受害組織的Exchange伺服器部署名為ExchangeLeech的Web Shell,攻擊者利用此伺服器發送、接收駭客的指令,充當C2伺服器的角色。

研究人員指出,駭客這麼做的目的,就是看上Exchange伺服器會連上網際網路,而且此伺服器的流量通常會被視為合法,能夠隱匿行蹤。

微軟威脅情報團隊揭露中國駭客組織Volt Typhoon的攻擊行動,這些駭客自2021年中旬,藉寄生攻擊(LOLBins)與手動鍵盤操作的方式,針對美國各項關鍵基礎設施(CI)而來,目標涵蓋政府、海運、電信、製造、科技、交通運輸、營造、教育產業。

微軟威脅情報團隊揭露中國駭客組織Volt Typhoon的攻擊行動,這些駭客自2021年中旬,藉寄生攻擊(LOLBins)與手動鍵盤操作的方式,針對美國各項關鍵基礎設施(CI)而來,目標涵蓋政府、海運、電信、製造、科技、交通運輸、營造、教育產業。

研究人員看到駭客先是利用Fortinet網頁安全閘道設備FortiGuard的零時差漏洞入侵目標組織,成功進入網路環境並提升權限之後,將從前述網頁安全閘道取得的帳密資料用於存取AD帳號,並入侵網路環境裡的其他設備。

值得留意的是,駭客會濫用路由器等SOHO族的網路邊界裝置做為代理伺服器,將他們的網路流量導向目標組織,這些設備的廠牌涵蓋華碩、思科、D-Link、Netgear、兆勤,這麼做的目的是讓攻擊行動更加隱密。

徵求使用者Cookie存取權限的WordPress外掛程式出現XSS漏洞,150萬網站曝險

資安業者Wordfence對於名為Beautiful Cookie Consent Banner的WordPress外掛程式用戶提出警告,指出一項開發商於今年1月完成修補的跨網站指令碼(XSS)漏洞(未取得CVE編號),已出現攻擊行動。

資安業者Wordfence對於名為Beautiful Cookie Consent Banner的WordPress外掛程式用戶提出警告,指出一項開發商於今年1月完成修補的跨網站指令碼(XSS)漏洞(未取得CVE編號),已出現攻擊行動。

這項漏洞存在於此外掛程式的2.10.1以前版本,未通過身分驗證的攻擊者就有可能在網站上植入惡意JavaScript指令碼,進而將瀏覽網站的使用者重新導向至惡意網站,或是在受害網站上建立管理者帳號,CVSS風險評分為7.2,開發商發布2.10.2版予以修補。

但研究人員發現,攻擊者自2月5日開始針對該漏洞發動攻擊,截至5月23日,他們從1.4萬個IP位址封鎖了300萬次攻擊,這些攻擊針對逾150萬個網站而來,而且攻擊仍在持續進行。

資安業者Cado針對近期的惡意軟體Legion攻擊行動提出警告,他們在4月首次發現該惡意軟體行蹤之後,駭客在新版本納入了進階功能,可藉由名為Paramiko的模組入侵SSH伺服器,並從Laravel網頁應用程式當中,盜取與DynamoDB資料庫、Amazon CloudWatch、AWS Owl監控系統有關的AWS帳密資料。

英國的東南地區組織犯罪調查聯盟(SEROCU)指出,現年28歲的英國男子Ashley Liles曾在一家總部位於牛津的公司擔任IT安全分析師職務,該公司於2018年2月遭到勒索軟體攻擊,此名男子參與了內部調查及事件回應的工作,但他卻向公司發動第2次攻擊,欺騙雇主將贖金轉到他的戶頭,企圖中飽私囊。

SEROCU指控這名分析師存取其中一名董事的私人電子郵件超過300次,並竄改原本駭客勒索信裡的付款網址,然後透過與駭客寄信電子郵件信箱雷同的帳號,寄信向雇主施壓。在該公司內部調查發現分析師透過住家的IP位址,未經授權存取私人電子郵件而東窗事發,如今該分析師Ashley Liles在5年後終於認罪,雷丁皇家法院將於7月11日對其宣判,此人最重有可能面臨14年刑期。

【漏洞與修補】

5月23日GitLab發布重大安全更新16.0.1,當中修補漏洞CVE-2023-2825,此為路徑穿越漏洞,影響16.0.0版用戶(舊版本不受影響),且無論是社群版(CE)或企業版(EE)都會曝險,CVSS風險評分為10.0。

一旦遭到利用,GitLab伺服器上可供5個(或以上)群組存取的公開專案裡若是存在附件,未通過身分驗證的惡意使用者就可藉著上述漏洞,讀取伺服器當中的任何檔案。由於沒有其他的緩解措施,GitLab呼籲受影響的用戶儘速更新程式。

5月23日資安業者Barracuda發布資安通告,指出該公司於19日在旗下的郵件安全閘道系統(ESG)裡,找到了CVE-2023-2868漏洞,這項漏洞起因是該系統對於TAR檔案的消毒流程裡,出現輸入驗證不完整的情況,遠端攻擊者可透過特定格式的檔案名稱來執行系統層級的命令,CVSS風險評分為9.4。

該公司先後於20日、21日向所有的ESG系統派送修補程式,並指出此漏洞已造成部分郵件安全閘道出現未經授權存取的攻擊行動。

【資安防禦措施】

臺美資安交流於臺南沙崙登場,NIST CSF 2.0將於2024年初發布

在5月24日舉行的臺美資訊安全研討會,於台南沙崙資安暨智慧科技研發大樓舉行,在這場研討會議中,在臺灣方面,有行政法人國家資通安全研究院副院長林盈達說明資安院在今年2月新揭牌後,其組織的六大發展重點,包含:檢測防禦中心、通報應變中心、威脅分析中心,還有前瞻研究籌獲中心、國際合作與資安治理中心、人才培力中心,也有來自臺灣科技大學資訊工程系的鄧惟中博士,介紹即將新成立的臺灣資安科技研究中心(Taiwan Academic Cybersecurity Center, TACC),除了將銜接原TWICS資通安全研究與教學中心的執行經驗,並將鎖定於七大主題的資安學術研發,涵蓋晶片安全、後量子密碼、衛星安全防護、零信任架構、AI資安、韌性網路、6G行動網路安全。

在美國方面,有來自美國國家標準暨技術研究院(NIST)國際與學術事務辦公室的Magdalena Navarro,她不僅介紹美國NIST的組織架構,也說明全球關注的NIST網路安全框架(NIST CSF),不只是美國,還受到義大利、以色列、日本、烏拉圭等國政府採用,並透露CSF的2.0版將於2024年初發布。同時,現場還有臺美多位學者分享最新資安研究與議題。正

【其他新聞】

【2023臺灣資安大會】警政署揭中國網軍攻臺演進轉變,更提出資安事件調查5步驟

【2023臺灣資安大會】企業如何導入零信任架構?專家由淺入深剖析上手關鍵

【2023臺灣資安大會】如何幫助研發部門形塑資安文化,Line資安團隊從三面向來實踐

【2023臺灣資安大會】資安治理成趨勢,資安長得具備哪些能力?

近期資安日報

【5月24日】 研究人員針對Zyxel防火牆漏洞提出警告,至少有4.2萬臺設備尚未修補而可能曝險

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10