駭客在攻擊行動裡繞過防毒軟體(或EDR系統)偵測的情況,可說是相當常見,但大多針對Windows內建的Microsoft Defender,或是趨勢科技、Sophos、卡巴斯基等全球知名廠牌的產品。近期駭客組織Camaro Dragon的攻擊裡,他們鎖定印尼防毒軟體Smadav而來,突顯其攻擊行動相當具有針對性。

另一起由中國駭客PostalFurious發起的網釣簡訊攻擊行動也值得留意,攻擊者原本鎖定的目標是新加坡、馬來西亞、澳洲,但自4月中旬開始也針對阿拉伯聯合大公國而來,將攻擊範圍擴及中東地區。

兆勤(Zyxel)防火牆遭到攻擊的態勢很可能有擴大的跡象,該公司最近發出資安通告,駭客不只利用CVE-2023-28771,也利用他們在5月底修補的另外2個漏洞。

【攻擊與威脅】

中國駭客Camaro Dragon利用後門程式TinyNote,鎖定東南亞外交單位收集情報

資安業者Check Point揭露中國駭客Camaro Dragon的攻擊行動,駭客利用以Go語言打造的後門程式TinyNote,鎖定東南亞、東亞的外交大使館而來,此後門程式主要被用於第一階段攻擊,讓駭客能在受害電腦上持續從事相關行動,並可使用PowerShell或Goroutines,列出目標組織的電腦。攻擊者假借提供外交事務相關的文件,散布該後門程式。

資安業者Check Point揭露中國駭客Camaro Dragon的攻擊行動,駭客利用以Go語言打造的後門程式TinyNote,鎖定東南亞、東亞的外交大使館而來,此後門程式主要被用於第一階段攻擊,讓駭客能在受害電腦上持續從事相關行動,並可使用PowerShell或Goroutines,列出目標組織的電腦。攻擊者假借提供外交事務相關的文件,散布該後門程式。

比較特別的是,TinyNote能繞過名為Smadav的防毒軟體偵測,此產品的主要用戶位於印尼,亦有東南亞與非洲的使用者,突顯此後門程式的攻擊相當有針對性。

研究人員也發現,為了降低目標對象的戒心,駭客冒用緬甸軍事設施的網域名稱,進一步追查其使用的基礎設施之後,他們表示,駭客可能對臺灣政府機關也相當感興趣。

阿拉伯聯合大公國、星、馬等國遭到中國駭客組織PostalFurious網釣簡訊攻擊,目標可能是竊取個資或支付資料

資安業者Group-IB指出,主要針對亞太地區、擅長使用中文的中國駭客組織PostalFurious,在攻擊新加坡、馬來西亞、澳洲之後,今年5月將目標擴及中東地區,攻擊阿拉伯聯合大公國民眾。

資安業者Group-IB指出,主要針對亞太地區、擅長使用中文的中國駭客組織PostalFurious,在攻擊新加坡、馬來西亞、澳洲之後,今年5月將目標擴及中東地區,攻擊阿拉伯聯合大公國民眾。

研究人員先是看到駭客假借收取道路通行費的名義,發送釣魚簡訊,要求手機用戶趕緊透過線上支付去付清積欠的費用,若照對方指示去做,就可能上當,被騙走信用卡相關資料。在另一起攻擊行動裡,駭客則是冒充中東的郵政機構,但其他攻擊手法則與上述網路釣魚行為雷同。

研究人員指出,駭客透過馬來西亞及泰國的電話號碼,對阿拉伯聯合大公國電信業者的用戶寄送簡訊,或是發出iMessage訊息。

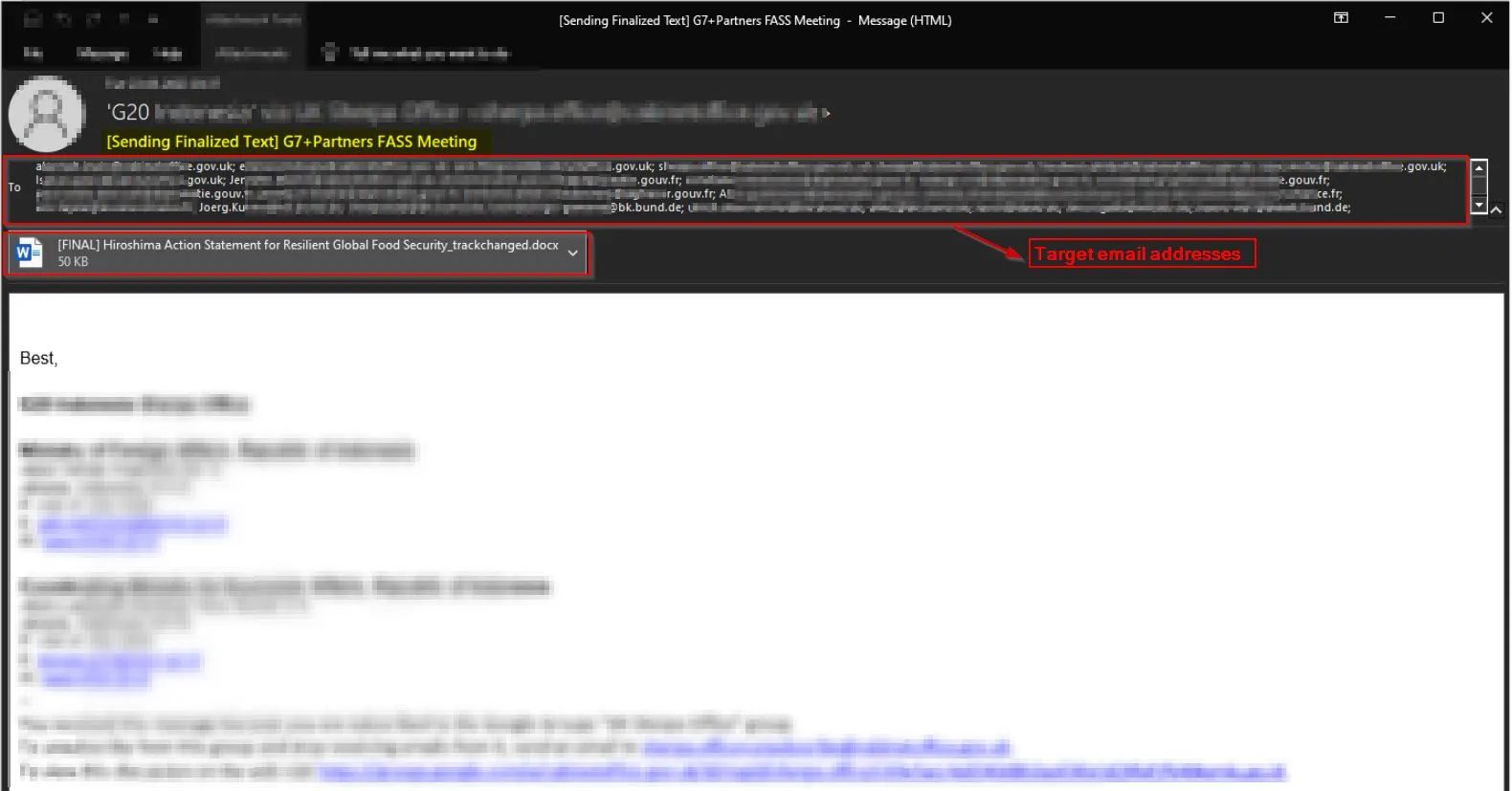

G20國家遭到中國駭客SharpPanda鎖定,透過Office方程式編輯工具漏洞發動攻擊

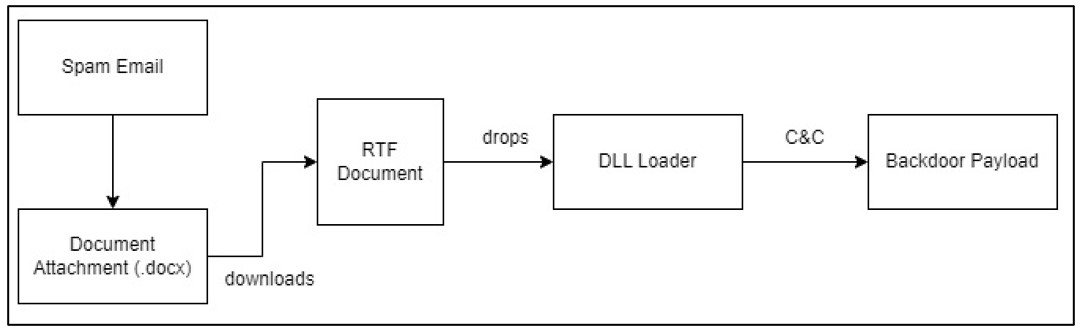

資安業者Cyble揭露中國駭客組織SharpPanda近期的攻擊行動,這些駭客鎖定二十大工業國(G20)的政府機關下手,假借提供本次會議相關資料的名義,實際卻是釣魚郵件攻擊。在電子郵件附加的Word檔案裡,研究員發現駭客運用了遠端注入手法,從C2伺服器接收、下載RTF檔案,於受害電腦部署第2階段的惡意軟體。

資安業者Cyble揭露中國駭客組織SharpPanda近期的攻擊行動,這些駭客鎖定二十大工業國(G20)的政府機關下手,假借提供本次會議相關資料的名義,實際卻是釣魚郵件攻擊。在電子郵件附加的Word檔案裡,研究員發現駭客運用了遠端注入手法,從C2伺服器接收、下載RTF檔案,於受害電腦部署第2階段的惡意軟體。

這個RTF檔案是透過名為RoyalRoad的工具打造而成,該工具利用Office方程式編輯器漏洞CVE-2018-0802、CVE-2018-0798、CVE-2017-11882來進行滲透。除此之外,RTF檔也嵌入經過加密的惡意酬載及Shell Code,能以此下載後門程式。

研究人員指出,這起攻擊行動代表駭客將攻擊的範圍,從原本的東南亞移轉到歐洲、北美、南亞國家。

兆勤針對近期修補的防火牆重大漏洞提出警告,並指出有更多漏洞被用於攻擊行動

5月底多家資安業者、非營利組織Shadowserver基金會提出警告,駭客針對兆勤(Zyxel)於4月底修補的防火牆重大漏洞CVE-2023-28771,發動大規模攻擊,如今態勢變得更加嚴重。

兆勤於6月2日發布資安通告指出,駭客不只利用CVE-2023-28771,5月底修補的兩個重大漏洞CVE-2023-33009、CVE-2023-33010,也出現遭到利用的現象,該公司呼籲用戶應儘速套用最新版本韌體,或是暫時停用WAN連接埠的HTTP及HTTPS服務來因應。

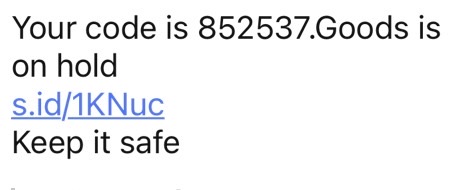

刑事局針對釣魚簡訊提出警告,駭客以包裹寄送地址有誤為由騙取信用卡資料

內政部警政署刑事警察局提出警告,他們發現大量釣魚簡訊,偽冒物流業者順豐速運的名義,聲稱包裹因故暫停運送,並提供追蹤碼、查詢網站的連結,讓收信人得知送貨的進度而信以為真。然而若是照做,使用者就會看到配送地址錯誤的訊息,要求透過信用卡付款恢復運送,但實際上,駭客會收集相關資訊以便用於犯罪,甚至會盜刷信用卡。

內政部警政署刑事警察局提出警告,他們發現大量釣魚簡訊,偽冒物流業者順豐速運的名義,聲稱包裹因故暫停運送,並提供追蹤碼、查詢網站的連結,讓收信人得知送貨的進度而信以為真。然而若是照做,使用者就會看到配送地址錯誤的訊息,要求透過信用卡付款恢復運送,但實際上,駭客會收集相關資訊以便用於犯罪,甚至會盜刷信用卡。

刑事警察局呼籲民眾要檢查網站的網域名稱進行確認,若是不慎上當導致信用卡被盜刷,應撥打信用卡客服申請止付,並向警方報案。

【漏洞與修補】

6月1日大數據分析系統Splunk發布Splunk Enterprise 9.0.5、8.2.11、8.1.14,當中修補了高風險漏洞CVE-2023-32706、CVE-2023-32707、CVE-2023-32708,其中最嚴重的是權限提升漏洞CVE-2023-32707,允許能夠存取edit_user的低權限使用者,藉由偽造的網頁請求,取得管理員權限,CVSS風險評分為8.8。

CVE-2023-32706屬於阻斷服務(DoS)類型的漏洞,攻擊者可發送偽造的SAML身分驗證訊息,以觸發XML解析器,CVSS風險評分7.7;CVE-2023-32708則與HTTP回應分裂有關,攻擊者在具備低權限的情況下,可藉此存取其他的REST端點,並檢視受管制的內容,CVSS風險評分為7.2。

資安業者Eclypsium在5月底發布一份報告,指出他們自今年4月,發現搭載技嘉主機板的電腦出現「類似後門的行為」,相關弱點可被用於攻擊。對此,技嘉於6月1日提出說明,並未直接回應相關質疑,僅表明他們已針對新版BIOS進行全面測試並進行驗證,降低潛在風險,將提供Intel 700、600系列,以及AMD 500、400系列的測試版BIOS。至於這些韌體的推出,是否與該份報告有關,從這份公告的內容也無法判斷。

【資安防禦措施】

衛星網路沙箱Moonlighter即將升空,成為第一個太空網路安全的測試環境

美國太空業者SpaceX預計於美國東部夏令時間(EDT)6月5日的晚上11點47分(臺灣時間6月6日上午11點47分)發射Falcon 9火箭,執行美國太空總署(NASA)的SpaceX CRS-28補給任務,其中最受到矚目的部分,包含了由非營利組織Aerospace所設計的太空沙箱設備Moonlighter。Moonlighter的功能,主要是讓研究人員能實際在太空軌道上進行衛星的網路安全測試,並能用於制訂戰術、技巧、程序(TTP)。

美國空軍研究實驗室已於今年4月舉行第4屆Hack-A-Sat衛星駭客競賽活動,最終打算選出5組人馬,參與今年8月11日至13日舉行的DEF CON 31,決賽的內容就是針對Moonlighter進行攻擊。

【其他新聞】

Magecart側錄攻擊出現新手法!駭客利用合法網站攻擊目標

勒索軟體NoEscape透過Windows安全模式植入受害電腦

近期資安日報

【6月2日】 MFT檔案共享系統MOVEit Transfer出現零時差漏洞,傳出駭客藉此竊取組織機密資料

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09