歐美國家日前聯合針對勒索軟體LockBit提出警告,指出此為去年全球最猖獗的勒索軟體,但此駭客組織的行徑越來越囂張,現在號稱竊得台積電資料並索討7千萬美元。對此,台積電表示是他們的供應商遭到攻擊所致。

2021年底揭露的Log4j重大漏洞Log4Shell,在去年相關攻擊大量爆發,到了今年幾乎可說是較為緩和,但相關攻擊行動並未就此消聲匿跡。有北韓駭客組織仍藉由Log4Shell入侵受害組織,並進一步部署木馬程式EarlyRAT。

針對商用軟體大廠SAP專屬通訊協定遠端功能呼叫(RFC)的漏洞研究,也相當值得留意。有資安業者針對此通訊協定進行長達3年的調查,結果發現4個可被利用的漏洞,研究人員指出,這些漏洞廣泛影響SAP近10款產品,而且具備蠕蟲特性,攻擊者可用來進行橫向移動。

【攻擊與威脅】

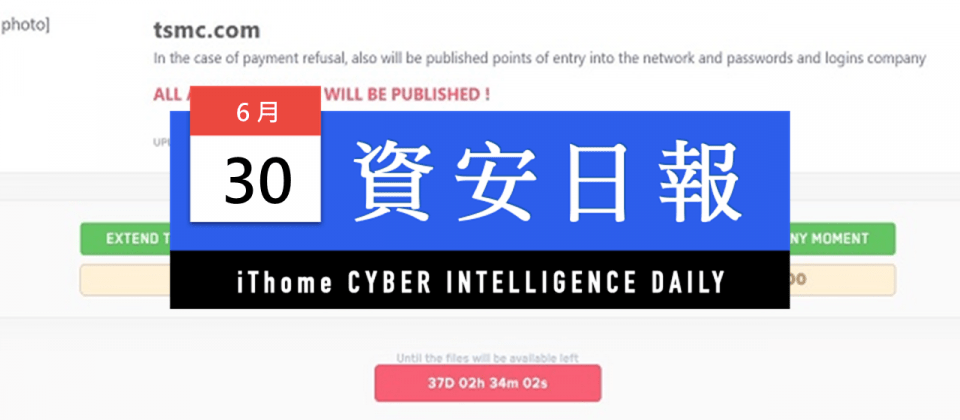

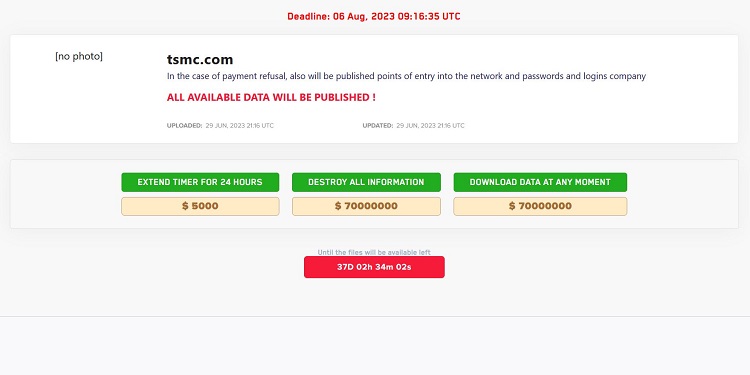

台積電傳出遭勒索軟體LockBit攻擊,該公司表示是供應商遭到攻擊,受害廠商擎昊科技也發表聲明承認遭駭

根據國內外新聞媒體6月30日上午的報導,勒索軟體LockBit聲稱攻擊了台積電(tsmc.com),並要脅若不付錢,他們將公布能夠進入該公司內部網路的帳號及密碼。駭客也開出價碼,要求銷毀資料,或是下載檔案的價碼各為7千萬美元。

根據國內外新聞媒體6月30日上午的報導,勒索軟體LockBit聲稱攻擊了台積電(tsmc.com),並要脅若不付錢,他們將公布能夠進入該公司內部網路的帳號及密碼。駭客也開出價碼,要求銷毀資料,或是下載檔案的價碼各為7千萬美元。

對此,台積電於今日下午提出說明:「台積公司已知悉某IT硬體供應商受到駭客侵害之事件,目前已知洩漏的資訊皆為該供應商協助的硬體初始設定資料,因所有進入台積公司之硬體設備包括其安全設定皆須在進廠後通過台積公司完備程序做相對應的調整,本次事件不會影響台積公司之生產營運,亦無台積公司客戶之相關資訊外洩。事發後,台積公司已按照公司之標準作業程序處理,包含立即中止與該硬體供應商的資料交換,後續亦將加強宣導供應商的安全意識與確認安全標準做法。目前此駭客侵害事件已進入司法調查程序。」

而對於台積電提及的供應商,多家媒體報導就是擎昊科技。針對此事,擎昊也做出說明:「本公司於2023年6月29日上午,發現公司內部特定測試環境中,遭受外部團體之網路攻擊,並擷取相關資訊,資訊內容主要為本公司為客戶提供之各式系統裝機準備資訊,因揭露之資訊中出現特定客戶之名稱,造成客戶之困擾,除先向受到影響之客戶致歉外,本公司已就此次資安事件進行排查與防護強化,特此通知。」

參考資料

1. https://cybernews.com/news/tsmc-data-breach-lockbit/

2. https://technews.tw/2023/06/30/hackers-blackmail-tsmc/

3. https://money.udn.com/money/story/5612/7269764

北韓駭客Stonefly透過Log4Shell漏洞散布木馬程式EarlyRAT

資安業者卡巴斯基揭露北韓駭客組織Lazarus旗下團體Stonefly(亦稱Andariel)最新一波的攻擊行動,這些駭客從2022年中期,利用Log4Shell漏洞入侵目標組織並部署後門程式DTrack,然後下載3Proxy、Putty、Dumpert、Powerline等軟體進行網路偵察、竊取帳密資料,以及進行橫向移動。

資安業者卡巴斯基揭露北韓駭客組織Lazarus旗下團體Stonefly(亦稱Andariel)最新一波的攻擊行動,這些駭客從2022年中期,利用Log4Shell漏洞入侵目標組織並部署後門程式DTrack,然後下載3Proxy、Putty、Dumpert、Powerline等軟體進行網路偵察、竊取帳密資料,以及進行橫向移動。

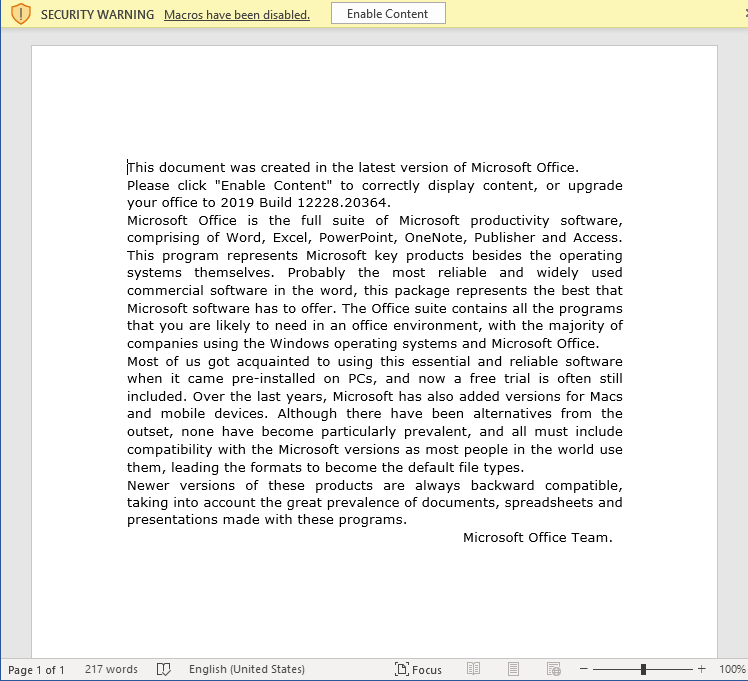

駭客疑似在攻擊過程裡投放帶有木馬程式EarlyRAT的Word檔案,聲稱因為使用者電腦上Word程式版本較舊,而無法載入內容,要求使用者更新應用程式,或是暫時啟用巨集來因應。

一旦使用者依照指示啟用巨集, 電腦就有可能被植入木馬程式。研究人員提及,此木馬程式與Lazarus另一個名為MagicRAT的惡意軟體相似,駭客都是透過軟體框架開發而成,且兩者的功能都相當有限。

資安業者Niebezpiecznik指出,安卓間諜軟體LetMeSpy出現資料外洩的情況,駭客聲稱取得此間諜軟體製造商網域的存取權限,且疑似竊取了用戶資料後刪除了伺服器上的檔案。

研究人員在流出的檔案裡,發現逾2.6萬筆用戶的電子郵件帳號及密碼、1.6萬則簡訊,以及追蹤者與被追蹤者的電話號碼。

資料外洩情報網站DDoSecrets與科技網站TechCrunch聯手分析上述資料,上述資料涉及1.3萬臺遭LetMeSpy監控的裝置,大多數位於美國、印度、西非。波蘭資料保護機構UODO發言人Adam Sanocki證實,他們收到了LetMeSpy的資料外洩通報。

參考資料

1. https://niebezpiecznik.pl/post/letmespy-android-wyciek-hacked/

2. https://techcrunch.com/2023/06/27/letmespy-hacked-spyware-thousands/

【漏洞與修補】

資安業者SEC Consult研究人員揭露對於SAP系統專屬的通訊協定長期研究成果,陸續發現了CVE-2021-27610、CVE-2021-33677、CVE-2021-33684、CVE-2023-0014。

上述漏洞的共通點,就是影響採用SAP Application Server for ABAP元件的應用系統,這些包含了SAP ERP Central Component(ECC)、S/4HANA、BW/4HANA、Solution Manager(SolMan)、SAP for Oil & Gas、SAP for Utilities、Supplier Relationship Management(SRM)、Human Capital Management(HCM)、Employee Central Payroll(ECP)。

研究人員指出,利用他們找到的漏洞,攻擊者不需特殊權限,過程中也不需求使用者互動,而且,若是攻擊者將漏洞加以串連,會帶來更嚴重的威脅。研究人員指出這些漏洞具備蠕蟲特性,攻擊者可用於在SAP系統裡進行橫向移動。

WordPress社群網站登入外掛出現重大漏洞,恐曝露使用者的帳號

資安業者Wordfence揭露外掛程式WordPress Social Login and Register的身分驗證漏洞CVE-2023-2982,一旦遭到利用,攻擊者就可能在得知使用者登入網站所使用的電子郵件信箱相關資訊的情況下,入侵目標WordPress網站,CVSS風險評分為9.8。

這項漏洞發生的原因,在於此外掛程式在使用者登入的驗證過程裡,加密強度不足所致,導致未經身分驗證的攻擊者有可能藉此存取包含管理者在內的帳號。研究人員於5月30日通報開發商miniOrange,該廠商於6月14日發布7.6.5版予以修補。

資安業者MDSec揭露備份軟體Arcserve Unified Data Protection(UDP)的身分驗證繞過漏洞CVE-2023-26258,這項漏洞影響7.0至9.0版的Arcserve UDP,可讓攻擊者攔截含有AuthUUID資訊的SOAP請求,進而取得管理員的連線階段(Session),最終能夠存取該系統的管理介面,甚至有可能破壞目標系統的備份資料。對此,Arcserve於6月27日發布更新版本進行修補。

6月21日網路系統協會(ISC)發布DNS軟體BIND 9更新版本9.16.42、9.18.16、9.19.14、9.16.42-S1、9.18.16-S1,一共修補了3個漏洞CVE-2023-2828、CVE-2023-2829、CVE-2023-2911,這些都是阻斷服務(DoS)漏洞,攻擊者可遠端利用,進而導致DNS設備的記憶體耗盡,或是BIND的常駐處理程序(daemon)named當機,上述漏洞的CVSS風險評分皆為7.5。

【資安產業動態】

1Password針對OpenID Connect身分驗證解決方案支援單一簽入

密碼管理解決方案業者1Password於6月28日宣布,他們將支援通用的OpenID Connect(OIDC)組態,而能和更多身分驗證供應商的解決方案整合,這些解決方案包含了 Duo、OneLogin、JumpCloud、Ping Identity等,企業版1Password用戶將能透過這類身分驗證系統的單一簽入(SSO),存取1Password帳號。

專門提供網路隱私服務的VPN業者Proton於6月28日,發表密碼管理服務Proton Pass,用戶可以透過瀏覽器擴充套件在電腦上使用,也能藉用安卓、iOS版應用程式存取帳密資料。值得一提的是,此服務不光能用來管理帳密資料,也提供動態密碼產生器的功能,並支援電子郵件信箱別名的機制Hide-my-email。

【其他新聞】

自2022年戰爭開打以來,烏克蘭關鍵基礎設施遭到3千次網路攻擊

詐騙集團CryptosLabs鎖定法國、比利時、盧森堡,假借投資名義詐財

近期資安日報

【6月29日】 NPM套件說明資訊未經過檢核,有可能偷偷被挾帶安裝惡意相依性套件

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10