勒索軟體攻擊行動不時傳出,但若是駭客出手極為迅速,有可能讓受害組織完全來不及反應,而嚴重影響營運,最近微軟揭露的勒索軟體BlackByte 2.0攻擊行動就是如此,駭客從入侵到向受害組織勒索,前後只有5天。

竊資軟體結合其他惡意程式的情況,也再度出現。自我們上週報導的RedEnergy Stealer之後,又有結合RAT木馬程式的竊資軟體Wise Remote Stealer,這樣的惡意程式可讓攻擊者遠端下達指令,或是投放勒索軟體等惡意程式,而有可能帶來更大的破壞。

自5月底出現零時差漏洞攻擊的檔案共享系統MOVEit Transfer,後續又揭露其他漏洞,直續引發外界的關注。上週此產品的供應商Progress又發布新一波資安通告,當中又修補了3個高風險等級的漏洞。

【攻擊與威脅】

勒索軟體BlackByte 2.0利用Exchange伺服器漏洞入侵受害組織,5天內完成加密檔案並進行勒索

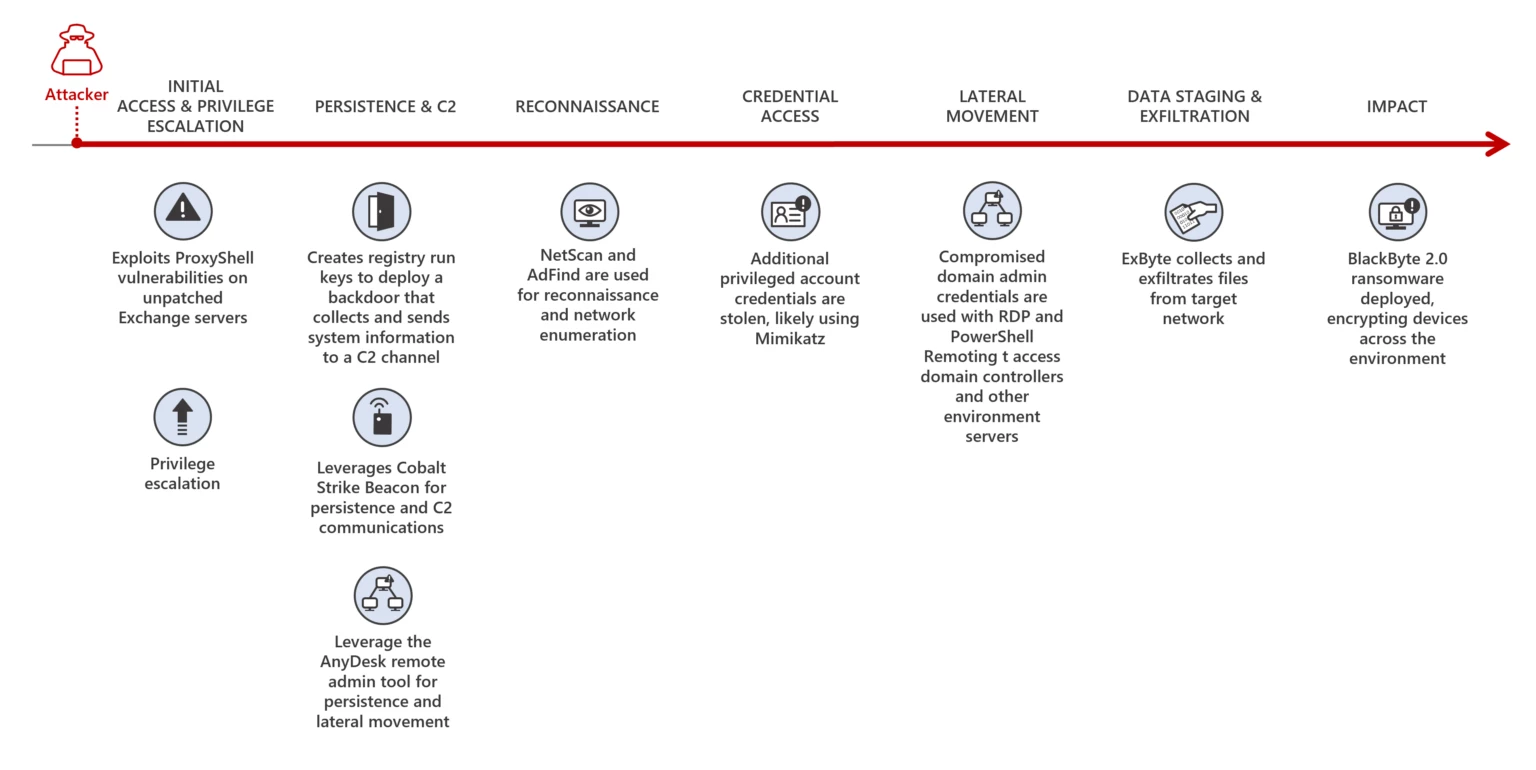

微軟揭露勒索軟體BlackByte 2.0的攻擊行動,駭客鎖定尚未修補的Exchange伺服器,藉由ProxyShell漏洞入侵受害組織、提升權限,部署Web Shell後門程式及Cobalt Strike Beacon建立C2的通訊,然後以寄生攻擊(LoL)的手法,透過AnyDesk、NetScan、AdFind進行偵察,最終使用名為ExByte的自製工具洩露資料,並執行檔案加密。

微軟揭露勒索軟體BlackByte 2.0的攻擊行動,駭客鎖定尚未修補的Exchange伺服器,藉由ProxyShell漏洞入侵受害組織、提升權限,部署Web Shell後門程式及Cobalt Strike Beacon建立C2的通訊,然後以寄生攻擊(LoL)的手法,透過AnyDesk、NetScan、AdFind進行偵察,最終使用名為ExByte的自製工具洩露資料,並執行檔案加密。

為了迴避資安系統偵測,攻擊者也使用處理程序挖空(Process Hollowing)、濫用含有弱點的驅動程式,來停用防毒軟體Microsoft Defender。研究人員指出,上述一連串的攻擊行動,前後不到5天,使得受害組織難以因應,並面臨嚴重的業務中斷。

Wise Remote Stealer結合RAT木馬及竊資軟體能力,駭客可從遠端下達攻擊指令

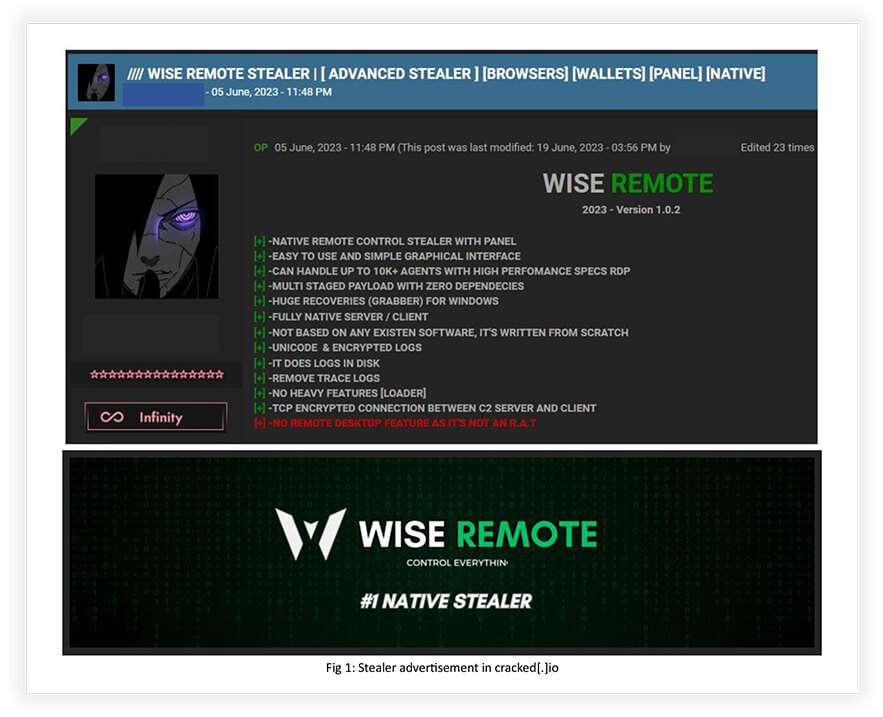

資安業者Cyfirma揭露名為Wise Remote Stealer的惡意軟體,其特性是同時結合RAT木馬及竊資軟體(Infostealer)的能力。研究人員看到駭客透過Telegram與Discord頻道,來尋找買家購買其惡意軟體訂閱服務,為了驗證其攻擊能力,賣家標榜已藉由該程式入侵超過1千臺電腦。

資安業者Cyfirma揭露名為Wise Remote Stealer的惡意軟體,其特性是同時結合RAT木馬及竊資軟體(Infostealer)的能力。研究人員看到駭客透過Telegram與Discord頻道,來尋找買家購買其惡意軟體訂閱服務,為了驗證其攻擊能力,賣家標榜已藉由該程式入侵超過1千臺電腦。

此惡意程式由Go語言打造而成,主要攻擊目標是Windows 8與之後推出的微軟作業系統。研究人員分析該惡意軟體的程式碼,發現駭客採取了多種反偵測的手段,例如,透過程式碼操控(manipulation)手法來迴避大部分的防毒軟體偵測,再者,則是使用加密的TCP連線,來建立受害電腦與C2伺服器之間的通訊,並在投放用戶端的惡意程式後刪除執行過程的事件記錄。

值得留意的是,買家透過Wise Remote Stealer的管理介面,不只能竊取受害電腦的特定資料,還能向電腦發送Shell命令,將其做為機器人(Bot)來執行DDoS攻擊,或是散布勒索軟體等惡意程式。

伊朗駭客TA453同時針對Windows和macOS用戶發動攻擊

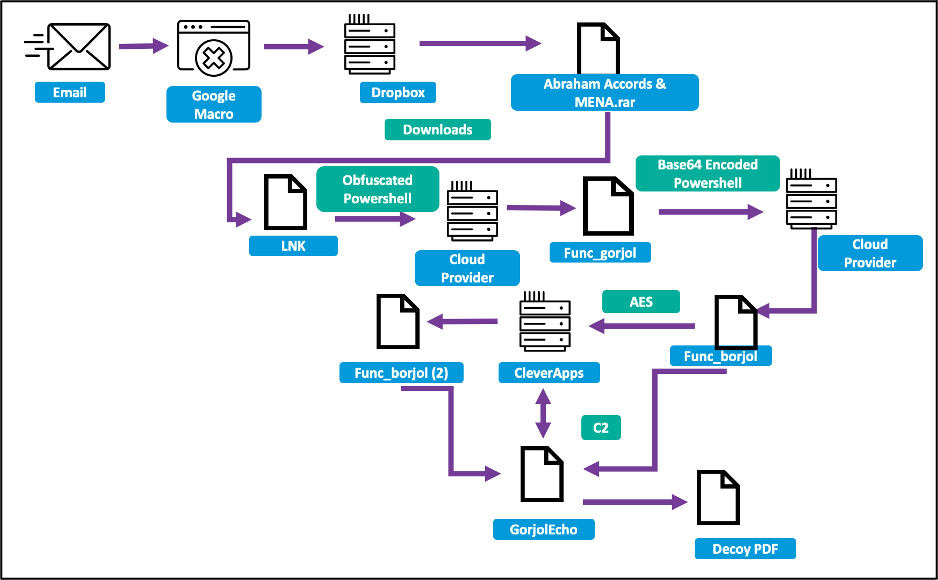

資安業者Proofpoint揭露伊朗駭客TA453(亦稱Charming Kitten、Mint Sandstorm)近期的行動,這群攻擊者自今年5月改變手法,不再使用帶有巨集的惡意Word檔案,而是改以捷徑檔案(LNK)做為散布惡意程式的手段。

資安業者Proofpoint揭露伊朗駭客TA453(亦稱Charming Kitten、Mint Sandstorm)近期的行動,這群攻擊者自今年5月改變手法,不再使用帶有巨集的惡意Word檔案,而是改以捷徑檔案(LNK)做為散布惡意程式的手段。

駭客假冒英國皇家國防安全聯合軍種研究所(RUSI)的研究人員,鎖定專注於國外事務、隸屬美國智庫的核子安全專家下手,藉由發送內含伊朗核武議題有關的電子郵件與收信人建立關係,駭客接著發送含有Dropbox檔案連結的Google Script巨集,一旦收信人依照指示存取,就會下載受到密碼保護的RAR壓縮檔,其內容是LNK檔案,若是執行,電腦就有可能被部署PowerShell後門程式GorjolEcho。

但研究人員指出,駭客後來發現目標使用蘋果電腦,事隔一週再次寄出釣魚郵件,假借提供VPN軟體散布名為NokNok的惡意程式——經過比對後,確認這是GorjolEcho的變種。

看似正常的檔案管理與復原App暗中收集安卓手機資料,並傳送至中國

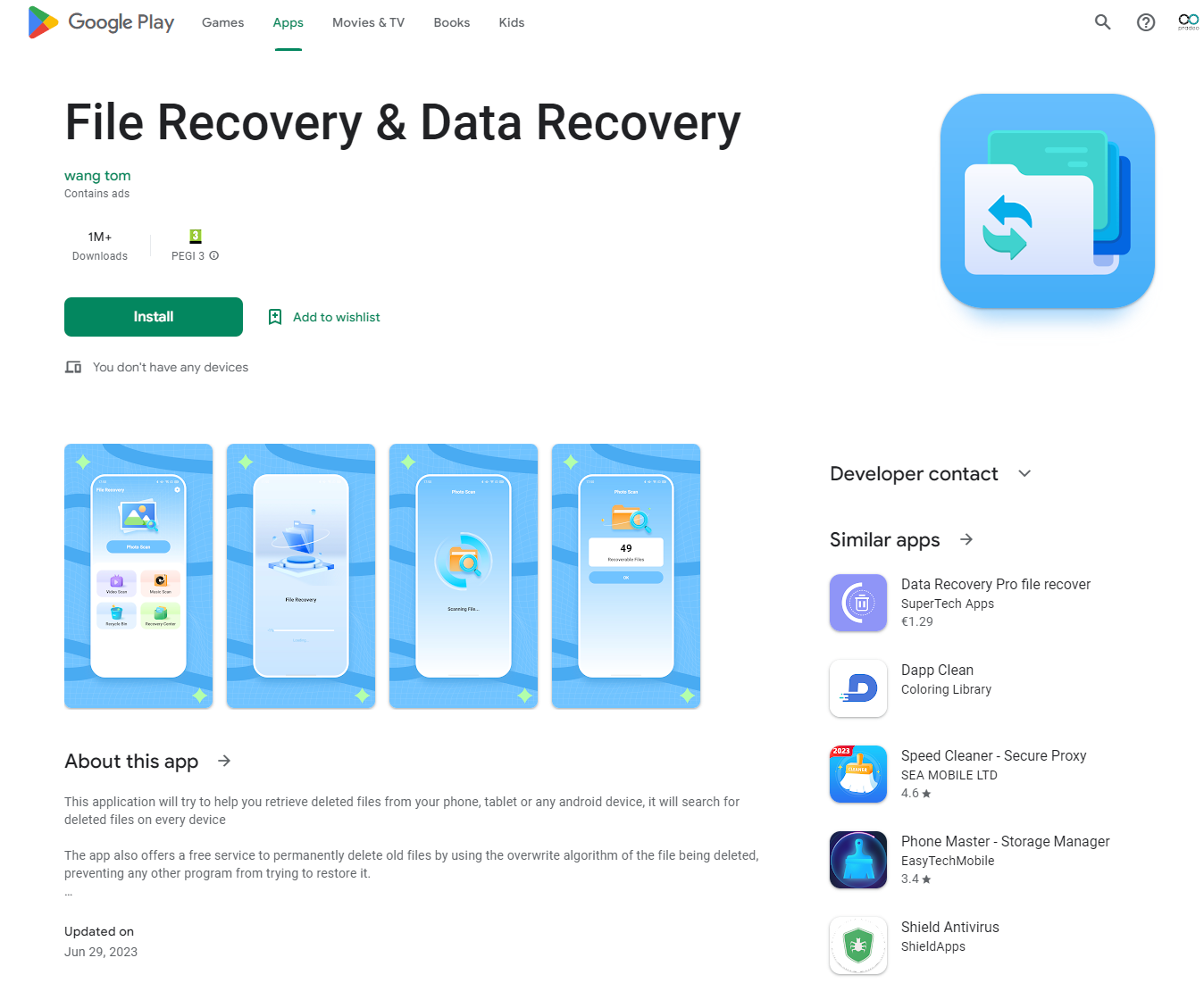

資安業者Pradeo揭露2款成功上架於Google Play市集的安卓間諜軟體File Recovery and Data Recovery、File Manager,這些App都是提供檔案管理的功能,且強調不會從使用者裝置收集資料。但怪異的是,開發者表明一旦應用程式收集了用戶的資料,就會持續留存而不予刪除。

資安業者Pradeo揭露2款成功上架於Google Play市集的安卓間諜軟體File Recovery and Data Recovery、File Manager,這些App都是提供檔案管理的功能,且強調不會從使用者裝置收集資料。但怪異的是,開發者表明一旦應用程式收集了用戶的資料,就會持續留存而不予刪除。

實際上,根據該公司的分析引擎調查結果,上述的應用程式會搜括受害手機的各式資料,包含使用者的聯絡人名單、社群網站帳號、地理位置、圖片及影音檔案,以及手機的型號、作業系統版本、電信業者、國家代碼等,傳送至位於中國的惡意伺服器。

研究人員指出,上述的應用程式在安裝完成後,不會在主畫面顯示圖示,而且在安裝過程裡,會徵求用戶特殊權限,攻擊者可擅自重開機並在後臺執行上述的App。這些應用程式分別被下載至少100萬、50萬次,Google獲報後已將其下架。

資安業者ReversingLabs揭露NPM套件攻擊行動Operation Brainleeches,駭客從5月11日到6月13日,採用名稱與知名軟體(如軟體開發平臺jQuery)相同,但大小寫不同的套件,上架13個惡意的NPM套件,目的是鎖定使用者的Microsoft 365帳號,截至NPM下架前,這些惡意套件總共被下載約1,000次。

根據套件上傳的時間,研究人員把上述13個區分為2組,第1批是約於5月中旬上傳的套件,疑似為駭客透過網釣工具包製作,目的是用於代管釣魚攻擊的檔案。

第2批套件在6月初上傳至NPM,但攻擊範圍較廣,不只能用於釣魚郵件攻擊,也被用於鎖定應用程式用戶的供應鏈攻擊。

架站介紹網站Website Planet指出,美國翻譯服務供應商Kings of Translation的資料庫缺乏密碼保護,導致25,601筆資料曝光,這些資料含有個人資訊的敏感文件,當中不只包含了護照、駕照、簽證申請結果文件、出生及結婚記錄、報稅資料,研究人員還看到聯邦調查局的公文,以及烏克蘭大使的信件,但無法確定這些資料曝露的時間。研究人員向該公司進行通報,但在截稿之前沒有收到回覆。

【漏洞與修補】

Progress再度針對MOVEit Transfer修補SQL注入漏洞

7月6日IT業者Progress發布資安通告,修補3項MFT檔案傳輸系統MOVEit Transfer漏洞CVE-2023-36934、CVE-2023-36932、CVE-2023-36933,這些漏洞影響12.0(2020.0)至15.0.3(2023.0.3)版,有2個是網頁應用程式的SQL注入漏洞,另一個漏洞是會造成程式無預期終止。

其中最嚴重的是SQL注入漏洞CVE-2023-36934, 未經身分的攻擊者可向端點電腦的應用程式傳送惡意酬載,進而存取MOVEit Transfer的資料庫,而有可能洩露內容甚至進行竄改,為重大風險等級(未提供CVSS分數)。

開源社群網站平臺Mastodon發布3.5.9、4.0.5、4.1.3版套件,當中一共修補了4個漏洞CVE-2023-36460(TootRoot)、CVE-2023-36459、CVE-2023-36461、CVE-2023-36462,CVSS風險評分為5.4至9.9。

其中最嚴重的是任意檔案建立漏洞CVE-2023-36460,攻擊者可利用特製的影音檔案,進而於Mastodon伺服器建立、覆寫任意檔案,導致服務中斷(DoS)或遠端執行任意程式碼(RCE),CVSS風險評分為9.9。

另一個也是重大層級的漏洞是CVE-2023-36459,此為跨網站指令碼(XSS)漏洞,攻擊者可利用偽造的oEmbed資料,繞過Mastodon的HTML消毒機制,而能納入oEmbed預覽卡片的任意HTML程式,CVSS風險評分為9.3。

資料來源

1. https://github.com/mastodon/mastodon/security/advisories/GHSA-9928-3cp5-93fm

2. https://github.com/mastodon/mastodon/security/advisories/GHSA-ccm4-vgcc-73hp

【其他新聞】

語音網釣攻擊Letscall鎖定韓國而來,利用VoIP和WebRTC等技術繞過防火牆

近期資安日報

【7月7日】 盜刷集團聯手中國駭客,架設釣魚網站、入侵商場資料庫,竊取用戶信用卡資料進行盜刷

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10