隨著國際局勢日趨緊張,不時傳出中國駭客發動攻擊的情況。其中,資安業者Recorded Future公布一起為期長達3年的網路間諜攻擊行動,由政府資助的中國駭客RedHotel發起,值得留意的是,受害組織的基礎設施、簽章,有可能被這些駭客拿去攻擊其他目標。

關於臺灣遭遇相關攻擊的部分,該公司表示,駭客竊得臺灣電玩公司的簽章,並將其用於簽署惡意DLL檔案,最終還以此在其他目標組織側載惡意軟體。

【攻擊與威脅】

中國駭客RedHotel針對包括臺灣在內的17個國家,進行為期3年的網路攻擊行動

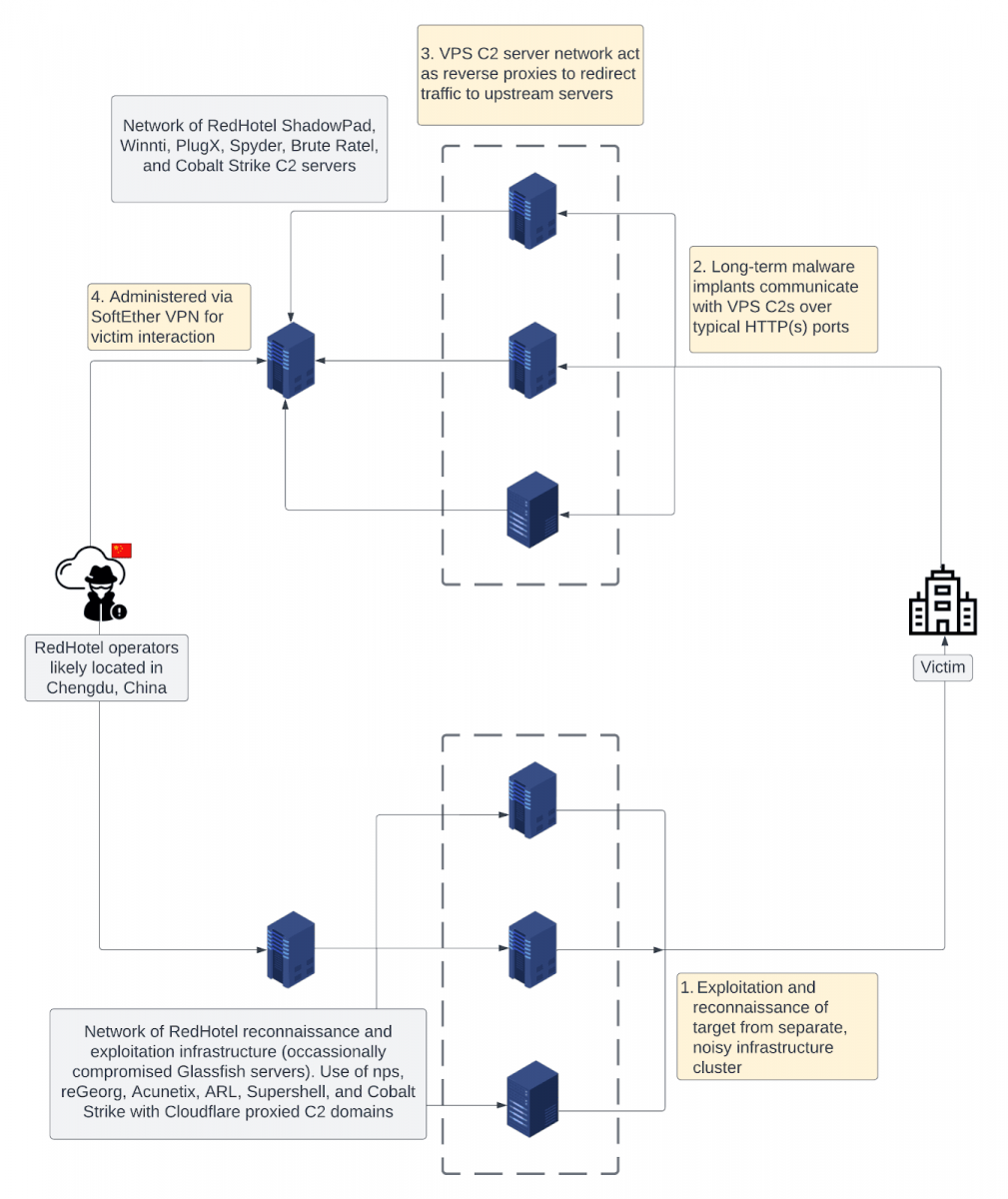

長期觀察中國駭客行動的資安業者Recorded Future揭露,國家級駭客組織RedHotel(亦稱TAG-22)從2019年就開始滲透多個國家的政府及民間組織,特別是東南亞地區的國家,主要任務為情報蒐集及商業間諜,還會冒用其他組織的帳密與基礎設施來展開攻擊。到了2021年,這些駭客發起新一波攻擊行動,目前仍在進行中。

長期觀察中國駭客行動的資安業者Recorded Future揭露,國家級駭客組織RedHotel(亦稱TAG-22)從2019年就開始滲透多個國家的政府及民間組織,特別是東南亞地區的國家,主要任務為情報蒐集及商業間諜,還會冒用其他組織的帳密與基礎設施來展開攻擊。到了2021年,這些駭客發起新一波攻擊行動,目前仍在進行中。

根據駭客的C2基礎設施分布來看,受害組織遍及臺灣、香港、印度、寮國、馬來西亞、尼泊爾、巴勒斯坦、巴基斯坦、菲律賓、泰國、越南、美國、阿富汗、孟加拉、柬埔寨、捷克、不丹等17個國家,目標對象則涵蓋學術機構、航太、政府、媒體、電信及研發中心。

其中一起受到高度關注的攻擊行動,就是這些駭客在去年底盜走屬於臺灣電玩公司的程式簽章,並用來簽署動態連結程式庫(DLL),目的是在攻擊行動裡載入滲透測試工具Brute Ratel C4(BRC4),此工具可與越南國家科學研究院的基礎設施進行通訊,顯示該組織也已被RedHotel攻陷,還被用來當作C2。

IBM資料處理業務遭MOVEit Transfer漏洞攻擊,數百萬美國人健康資訊外流

8月11日美國科羅拉多州健康政策與融資業務部(Colorado Department of Health Care Policy & Financing,HCPF)發布資安通告,他們接獲資料處理委外業者IBM通知,檔案共享系統MOVEit Transfer遭遇網路攻擊,導致約409萬民眾的健保計畫(Medicaid Program)資料外流。HCPF指出,IBM管理的檔案共享系統在5月28日遭到未經授權存取,外流的資料包含了姓名、社會安全碼、醫療資訊、保險資訊。

但科羅拉多州並非唯一因IBM而資料外洩的地方政府,密蘇里州社會福利部(Missouri Department of Social Services,DSS)也在8月9日發布公告,他們於6月接獲IBM通知,健保計畫會員資訊外洩,包括姓名、會員編號、生日、承保範圍,以及理賠資料。

資料來源

1. https://apps.web.maine.gov/online/aeviewer/ME/40/5b434968-ff60-47f4-ac52-fb7946cf3bc6.shtml

2. https://dss.mo.gov/press/pdf/dss-third-party-cyber-attack-protection.pdf

美國針對駭客組織Lapsus$的攻擊行動提出警告,企業組織應強化雙因素驗證措施

針對從2021年底至2022年橫行的駭客組織Lapsus$,美國國土安全部(DHS)旗下的網路安全審查委員會(Cyber Safety Review Board,CSRB)於8月10日發布了完整的調查報告,當中提及這些駭客入侵數十家知名企業的管道,涵蓋了社交工程、SIM卡挾持(SIM Swapping)、賄賂企業員工,或是直接向初始入侵管道掮客(Initial Access Brokers,IAB)業者購買相關帳密資料,僅有少部分情況會針對已知漏洞發動攻擊,此外,這些駭客未曾使用零時差漏洞。

CSRB認為,這些駭客能多次得手的主要原因,在於受害企業在進行雙因素驗證的流程裡,採用了文字簡訊或語音通話等較不安全的做法,因此他們除呼籲企業組織應遷移更為安全的解決方案,也希望電信業者介入強化相關驗證、聯邦通訊委員會(FCC)與聯邦交易委員會(FTC)能制訂對抗SIM卡挾持威脅的最佳實踐,並透過法律層面要求企業組織執行。

網頁機器人解析圖靈驗證機制CAPTCHA能力優於人類,難以達到遏阻機器人的目的

圖靈驗證機制CAPTCHA是網站防範機器人(Bot)攻擊裡,相當普遍的做法,但道高一尺魔高一丈,防守方為因應機器人不斷突破,這種驗證機制也變得越來越複雜、種類更為多元,然而這樣的「軍備競賽」,人類真的勝出了嗎?

美國加州大學艾爾文分校(University of California, Irvine)的研究人員找來1,400人進行實驗,要求他們解答Alexa前200大網站上的1.4萬個CAPTCHA題目,結果發現,無論是reCAPTCHA、遊戲式CAPTCHA、從圖片答題的hCAPTCHA、猜不同角度呈現的圖片(slider-based CAPTCHA),以及扭曲文字式的CAPTCHA等類型題目,機器人的速度和正確性皆明顯優於人類。

美國加州大學主任研究員Gene Tsudik認為,這突顯了CAPTCHA圖靈驗證機制已影響使用者體驗,防堵機器人的效果卻極為有限的現象。

小隊長將帳密資料張貼於公務電腦惹禍!三重分局員警盜用查詢逾20位名人個資

新北市政府警察局三重分局偵查隊李姓警員於2021年9月,發現陳姓小隊長將查詢系統的帳號密碼貼在公務電腦前後,便起歪心思,不斷使用自己的公務電腦登入系統,查詢藝人豆花妹、阿部瑪利亞、臺灣第一AV女優「娃娃」翁雨澄、網紅蕾拉等22人個資。由於查詢次數過於頻繁,警政署稽核查詢系統使用狀況時察覺異常,通報三重分局展開調查,經調閱監視器才發現查詢者為李姓警員。

李姓警員被記2小過,陳姓小隊長因未妥善保管帳密,違反資通安全實施規定,加上督導不周被連帶懲處3支申誡,並暫停使用資訊設備及網路資源,偵查隊長也因考監不力被記1次申誡。

陳姓小隊長向李員提告,新北地院審酌李員認罪並與陳男和解,因此依公務員假借職務上機會非法蒐集個人資料罪,判刑6個月,緩刑3年,並提供50小時義務勞務。

【漏洞與修補】

8月10日福特發布資安通告,有研究人員發現旗下部分2021年至2022年車款採用的Sync3車載資訊系統裡,採用的WL18xx MCP驅動程式,存在記憶體緩衝區溢位漏洞CVE-2023-29468,攻擊者若是在車載資訊系統Wi-Fi訊號範圍,就有可能藉由含有弱點的MCP驅動程式,取得覆寫主機記憶體的能力,CVSS風險評分介於8.8至9.6分,影響WILINK8-WIFI-MCP8的8.5_SP3以前版本。

對此,福特表示,截至目前為止,尚未發現上述漏洞遭到利用,且攻擊者想要利用該漏洞必須在車輛引擎發動、車載資訊系統啟用Wi-Fi連線的情況下,才能在車輛附近發動攻擊;由於油門及控制車輛行進的系統受到防火牆保護,即使車載資訊系統遭到攻擊也不致影響行車安全。該公司正在製作修補程式,在此更新軟體尚未推出之前,車主可在車載資訊系統關閉Wi-Fi連線功能即可緩解上述漏洞帶來的風險。

資料來源

1. https://media.ford.com/content/fordmedia/fna/us/en/news/2023/08/10/ford_provides-customer-guidance-in-response-to-supplier-disclosu.html

2. https://www.ti.com/lit/er/swra773/swra773.pdf

【資安產業動態】

資安業者Check Point以4.9億美元買下零信任新創Perimeter 81

資安業者Check Point於8月10日宣布,他們與零信任資安新創業者Perimeter 81簽署併購協議,將以4.9億美元買下Perimeter 81,雙方預計於今年第三季完成交易。當天Check Point的股價上漲2.9%,以130.04美元作收。

Check Point表示,混合工作型態已成為全球組織的標準,數位轉型亦不斷將資料轉移至雲端,這樣的改變需要採用先進的網路安全手法,才能無縫適應現代分散式企業的需求,而他們相中Perimeter 81的原因,即是該公司的解決方案得以讓分散在各地的員工能夠安全存取組織網路與應用,未來將整合Perimeter 81的解決方案至旗下的Infinity架構,藉此提供橫跨網路、雲端、遠端使用者的安全存取機制。

【其他新聞】

日本政府網站傳出遭到駭客組織匿名者攻擊,起因是抗議福島排放核電廠廢水造成汙染

電子商務平臺Magento去年的重大漏洞被用於Xurum攻擊行動

企業儲存系統Dell Compellent存在寫死帳密漏洞,VMware vCenter管理員帳號曝險

近期資安日報

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10