木馬程式HiatusRAT今年3月被揭露,當時研究人員發現駭客主要針對歐洲及拉丁美洲而來,但事隔3個月,現在這些駭客轉移目標,竟然針對臺灣的製造業、縣市政府,以及美國軍事採購系統而來,由於目標出現如此大幅度的轉變,使得研究人員推測這群攻擊者很可能與中國政府有關。

另一起與地緣政治有關的攻擊行動,則是針對美韓進行的大規模軍事演習Ulchi Freedom Shield而來,傳出北韓駭客Kimsuky對參與演習的承包商發送釣魚郵件。

【攻擊與威脅】

臺灣政府企業組織、美軍事採購系統遭到惡意軟體HiatusRAT攻擊

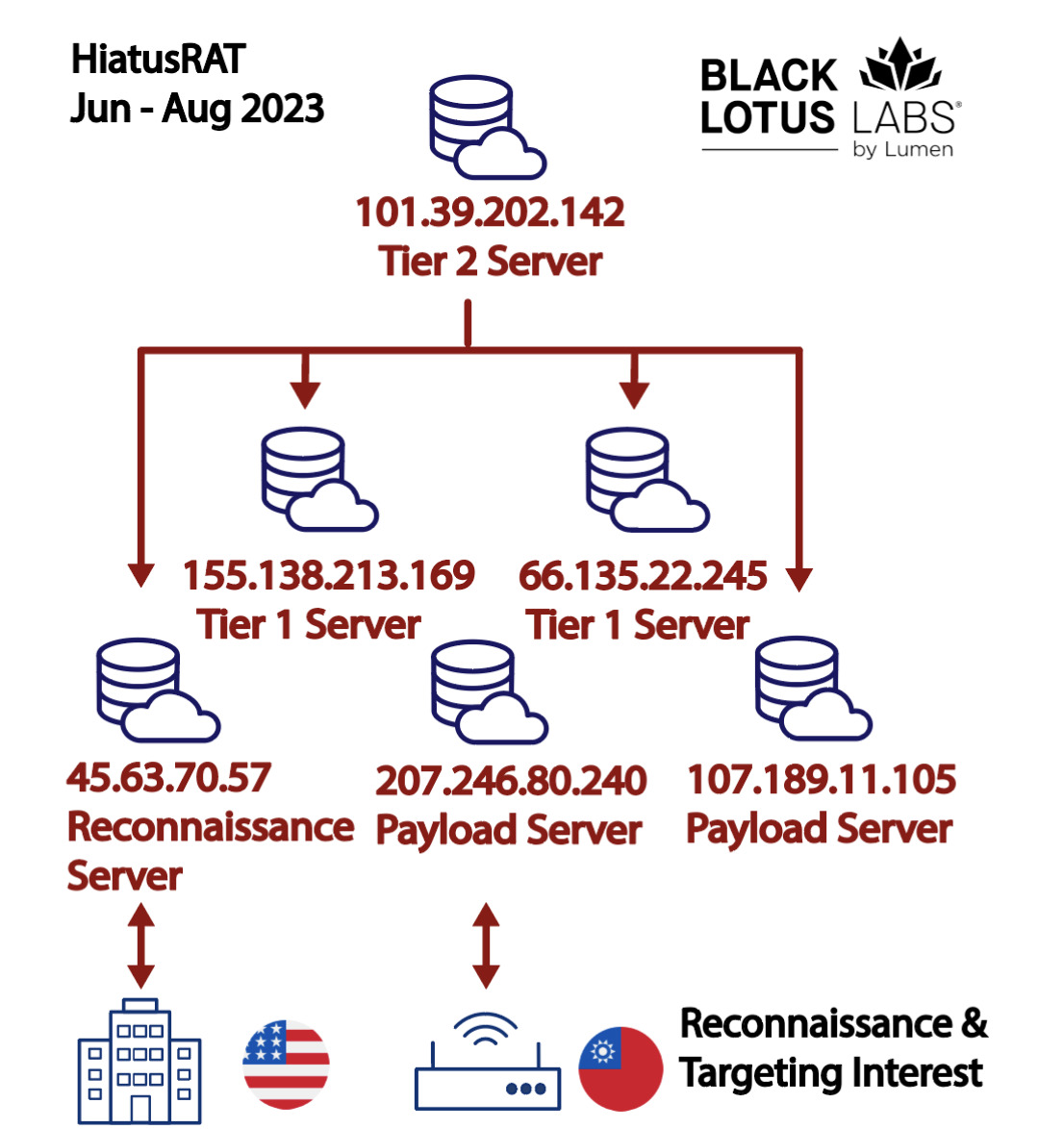

資安業者Lumen旗下實驗室揭露自6月中旬新一波的木馬程式HiatusRAT攻擊行動,原先3月駭客鎖定歐洲及拉丁美洲,但這次他們將目標轉向臺灣及美國,研究人員推測,這波攻擊行動很可能與中國政府有關。

資安業者Lumen旗下實驗室揭露自6月中旬新一波的木馬程式HiatusRAT攻擊行動,原先3月駭客鎖定歐洲及拉丁美洲,但這次他們將目標轉向臺灣及美國,研究人員推測,這波攻擊行動很可能與中國政府有關。

分析代管HiatusRAT的虛擬專用伺服器(VPS)流量之後,研究人員看到當中有超過九成鎖定臺灣組織,也有針對美國國防部,還有與軍事採購有關的伺服器的流量。對於臺灣組織的部分,遭到鎖定的產業包括半導體、化學製造業、縣市政府,而且,駭客偏好對於Ruckus的網路邊際設備下手。

這家資安業者也觀察到HiatusRAT採用的攻擊基礎架構,他們發現有地緣因素,因為其中1個節點在中國、3個在美國。研究人員推測,駭客的目標之一,是藉由招標文件,探聽美國軍事需求,以及美國國防產業的相關企業組織。

日本手錶製造商Seiko傳出遭到勒索軟體BlackCat攻擊

8月10日日本手錶製造商Seiko發布資安通告,表示他們在7月28日遭遇資料外洩事件,至少有1臺伺服器遭到未經授權的存取,該公司於8月2日委由外部資安專家進行調查,確認受害情形。

8月10日日本手錶製造商Seiko發布資安通告,表示他們在7月28日遭遇資料外洩事件,至少有1臺伺服器遭到未經授權的存取,該公司於8月2日委由外部資安專家進行調查,確認受害情形。

這次攻擊是由誰發起的?勒索軟體駭客BlackCat(Alphv)於8月21日聲稱是他們所為,並於網站上列出竊得資料清單,當中包含該公司的生產計畫、員工識別證掃描檔案、新產品上市計畫、實驗室測試結果,駭客並於網站上公布部分竊得資料,如:機密技術原理圖、手錶的設計圖等。

究竟駭客如何入侵Seiko?威脅情報業者Curated Intelligence向資安新聞網站Bleeping Computer透露,駭客很有可能在發動攻擊的前一天,向初始入侵管道掮客(IAB)購買帳密資料,而能成功進入該公司內部網路環境。

BlackBerry威脅情報團隊指出,今年6月起,勒索軟體駭客組織Cuba肆虐,鎖定Veeam Backup & Replication(VBR)備份解決方案的漏洞CVE-2023-27532發動攻擊,已有美國關鍵基礎設施業者、拉丁美洲系統服務商遭到攻擊。

BlackBerry威脅情報團隊指出,今年6月起,勒索軟體駭客組織Cuba肆虐,鎖定Veeam Backup & Replication(VBR)備份解決方案的漏洞CVE-2023-27532發動攻擊,已有美國關鍵基礎設施業者、拉丁美洲系統服務商遭到攻擊。

駭客疑似先取得外洩的遠端桌面連線管理者帳密資料,入侵目標組織,然後部署自行打造的下載工具BugHatch,並與C2伺服器連線,下載DLL檔案或是接收命令並執行,接著駭客利用滲透測試工具Metasploit的DNS stager元件,在記憶體內解密、執行Shell Code。

為了避免防毒軟體干擾檔案加密過程,駭客利用自帶驅動程式(BYOVD)的攻擊手法,並使用名為BurntCigar的工具來終止防毒軟體的相關處理程序。研究人員指出,駭客首度利用CVE-2023-27532,但他們在攻擊過程裡,仍會利用Zerologon(CVE-2020-1472)。

為因應北韓核武及導彈的威脅,美國、韓國自8月21日,舉辦為期11天的大規模軍事演習Ulchi Freedom Shield,但傳出北韓駭客作亂。根據路透社的報導,韓國警方於20日發現,北韓駭客組織Kimsuky鎖定參與戰爭模擬中心工作的韓國承包商下手,發動釣魚郵件攻擊,所幸軍機機密並未遭竊。

韓國警方與美軍聯手進行調查,發現駭客所使用的IP位址,其中一個曾被用於2014年的攻擊行動。

8月18日特斯拉向美國緬因州通報重大資料外洩事件,當中提及2名前員工違反公司IT安全及資料保護政策,洩露75,735人個資,並試圖提供給媒體。這些資料包含了員工姓名、社會安全碼(SSN),以及住家地址、電話、電子郵件信箱等聯絡資訊。

而他們得知員工洩露內部資料的管道,是德國媒體商報(Handelsblatt)於5月10日通知該公司,有人向他們提供100GB的機密資料,目的是想反映特斯拉自動駕駛系統的技術問題,因為對方認為這些狀況遠比外界所知的嚴重,當中包含2,400例自動加速問題事件、1,500件煞車問題事件客訴。

【漏洞與修補】

TP-Link智慧燈泡存在漏洞,攻擊者可用來竊取網路環境的Wi-Fi密碼

卡塔尼亞大學與倫敦大學的研究人員聯手,發現TP-Link智慧燈泡Tapo L530E、手機應用程式存在4項漏洞,其中風險層級最高的漏洞,是燈泡與手機App之間缺乏相關的身分驗證造成,CVSS風險評為8.8;另一個高風險漏洞則是與寫死的密碼有關,CVSS風險評為7.6。

研究人員指出,一旦攻擊者將上述兩個漏洞串連,就有可能冒充燈泡裝置,然後取得Tapo使用者帳號資料,進而存取手機的App,找出受害裝置連上的Wi-Fi網路,並利用SSID及密碼資料來進一步存取無線網路上的其他裝置。除上述攻擊手法,研究人員認為,駭客也有可能將漏洞用於發動中間人攻擊(MitM),截取用於一連串燈泡與App資料交換工作的RSA加密金鑰。

對此,研究人員向TP-Link通報上述漏洞,該公司也承諾會著手修補,但尚未提供更新軟體。

【其他新聞】

Ivanti修補旗下行動裝置管理平臺的API身分驗證繞過漏洞

中國駭客濫用含有漏洞的瀏覽器、防毒軟體檔案,透過DLL挾持部署Cobalt Strike

近期資安日報

【8月21日】 逾3千個安卓惡意軟體採用不支援的壓縮格式演算法,目的是防止被研究人員反組譯

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-10

2026-02-11

2026-02-10

2026-02-09

2026-02-10