最近幾個月駭客利用瀏覽器來發動攻擊的情況不斷上演,其中最常見的手法,是利用惡意擴充套件來上下其手,但最近有駭客是直接濫用瀏覽器的內建工具來從事攻擊行動。

例如,資安業者Morphisec針對今年年初出現的惡意程式Chaes新版Chae$ 4進行分析,結果發現,駭客盜取資料的管道,竟是直接利用Chrome的內建開發工具(DevTools),並透過其通訊協定來傳輸竊得資料。

【攻擊與威脅】

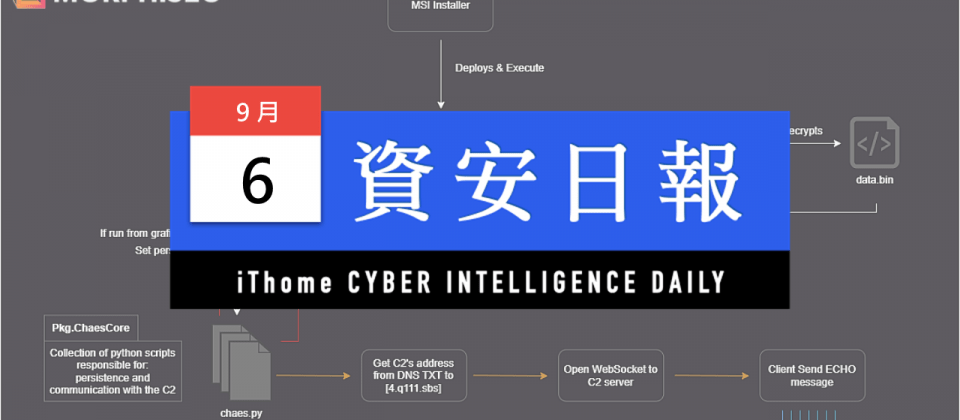

資安業者Morphisec揭露自今年1月出現的第4代惡意程式Chaes變種Chae$ 4(亦稱Chae$4),攻擊者針對Mercado Libre、Mercado Pago、Itau Bank、Caixa Bank、MetaMask等多種金融平臺、網頁版WhatsApp、內容管理系統WordPress、Joomla、Drupal、Magento的使用者而來。

資安業者Morphisec揭露自今年1月出現的第4代惡意程式Chaes變種Chae$ 4(亦稱Chae$4),攻擊者針對Mercado Libre、Mercado Pago、Itau Bank、Caixa Bank、MetaMask等多種金融平臺、網頁版WhatsApp、內容管理系統WordPress、Joomla、Drupal、Magento的使用者而來。

駭客以Python重寫此惡意軟體,改良其程式碼架構,並加入多層次加密手法來迴避偵測,也實作WebSockets通訊協定與C2連線,而該惡意軟體取得C2伺服器網址的方式,則是採用了動態網域產生演算法(DGA)。駭客改用Python打造Chae$ 4的主要原因,就是新版惡意軟體能藉此持續運作在記憶體內(In-memory)。

但此惡意程式引起研究人員注意的地方,在於駭客監控受害電腦Chrome瀏覽器的方式,原本他們利用Node.js程式庫Puppeteer,但現在改成透過Chrome內建的開發工具DevTools進行,並利用其通訊協定竊取資料。

中國駭客入侵家用網路設備,以此攻擊德國政府機構

8月30日德國聯邦憲法保護局(BfV)發出警告,中國駭客組織APT15、APT31利用家用的物聯網(IoT)裝置,包含路由器、防火牆、NAS、網路印表機、智慧家電(如窗簾、電燈、暖氣、太陽能設備)的漏洞發動攻擊,成功入侵並進行接管,再將這些裝置用於攻擊政府機關。為了埋藏攻擊來源,駭客使用VPN存取這些受到挾持的連網設備。

德國電視二臺(Zweites Deutsches Fernsehen,ZDF)指出,APT15曾於2年前入侵德國聯邦製圖和土地測量局(BKG)。BfV也表示,駭客偏好家用物聯網裝置的原因,在於這類裝置普遍缺乏安全管理,除了用戶不太會將裡面執行的系統軟體或韌體維護至最新的狀態,甚至有生命週期已經結束(EOL)的裝置仍在運作,就算遭到入侵,使用者也可能不會明顯察覺異狀。基於上述情況,BfV呼籲使用者應儘可能將物聯網裝置的系統平臺維持在最新狀態。

資料來源

1. https://www.verfassungsschutz.de/SharedDocs/kurzmeldungen/DE/2023/2023-08-31-cyber-brief-02-2023.html

2. https://www.zdf.de/nachrichten/politik/china-spionage-hacker-deutschland-100.html

越南駭客透過惡意廣告鎖定臉書企業帳號,散布Ducktail發動攻擊

資安業者Zscaler、WithSecure針對越南駭客發動的惡意軟體DuckTail攻擊提出警告,這些駭客主要透過職場社群網站LinkedIn進行社交工程攻擊,假借提供職缺引誘使用者上當,最終目的是竊取企業組織的臉書帳號,但也有抖音和Google的帳號遭挾持的情況。

資安業者Zscaler、WithSecure針對越南駭客發動的惡意軟體DuckTail攻擊提出警告,這些駭客主要透過職場社群網站LinkedIn進行社交工程攻擊,假借提供職缺引誘使用者上當,最終目的是竊取企業組織的臉書帳號,但也有抖音和Google的帳號遭挾持的情況。

Zscaler指出,過程中駭客透過Google翻譯,以英文與求職者交談,在其中一起攻擊行動裡,他們假冒食品公司億滋國際(Mondelez International),並提供此公司的維基百科與臉書粉絲頁的URL,但要求求職者從iCloud下載惡意檔案。另一個攻擊管道,則是假借提供AI生成式工具ChatGPT、Google Bard,市場行銷工具Adplexity、ClickMinded的名義,來散布DuckTail。

WithSecure發現,駭客亦從Ducktail發展出新變種Duckport,對受害組織帶來更大的危害。

資料來源

1. https://www.zscaler.com/blogs/security-research/look-ducktail

2. https://labs.withsecure.com/publications/meet-the-ducks

資安業者Resecurity揭露中國駭客發起的大規模釣魚簡訊攻擊行動Smishing Triad,對方假借英國皇家郵政(Royal Mail)、美國郵政服務(USPS)、紐西蘭郵政服務(NZPOST)、西班牙郵電總局(Correos)、義大利郵政集團(Poste Italiane)、義大利稅務局(Agenzia delle Entrate)的名義,對美國民眾發動攻擊。

資安業者Resecurity揭露中國駭客發起的大規模釣魚簡訊攻擊行動Smishing Triad,對方假借英國皇家郵政(Royal Mail)、美國郵政服務(USPS)、紐西蘭郵政服務(NZPOST)、西班牙郵電總局(Correos)、義大利郵政集團(Poste Italiane)、義大利稅務局(Agenzia delle Entrate)的名義,對美國民眾發動攻擊。

攻擊者透過遭駭的iCloud帳號對使用者發送iMessage訊息,聲稱付款失敗,必須進一步採取行動,依照指示線上刷卡,才能確保包裹能寄達目的地。然而一旦照做,對方就會取得使用者的信用卡、借記卡資料。研究人員指出,此攻擊行動有多個駭客組織參與,駭客提供教學影片,指導新進的駭客如何操作。

【漏洞與修補】

9月5日臺灣電腦網路危機處理暨協調中心(TWCERT/CC)發布資安通告,指出華碩旗下的RT-AX55、RT-AX56U_V2、RT-AC86U路由器存在重大漏洞CVE-2023-39238、CVE-2023-39239、CVE-2023-39240,這些漏洞皆與輸入的格式化字串(format string)並未進行適當驗證有關,使得攻擊者在無須取得權限的情況下,能用來遠端執行程式碼(RCE),對設備進行任意操作或是中斷服務(DoS),CVSS風險皆評為9.8分。其中,CVE-2023-39238與CVE-2023-39240存在於iperf相關元件,CVE-2023-39239則是出現在一般功能設定的API裡。

對此,華碩對於RT-AX55、RT-AX56U_V2、RT-AC86U,分別發布了3.0.0.4.386_51948版、3.0.0.4.386_51948版、3.0.0.4.386_51915版韌體予以修補。

根據資安新聞網站Bleeping Computer的報導,9月1日有人在社群網站Reddit揭發VPN漏洞,該名網友表示,出問題的是Atlas VPN的Linux用戶端程式1.03版存在零時差漏洞,後續有其他資安專家證實此問題的確存在。

該程式由兩個模組組成,其中一個是管理連線的atlasvpnd,另一個則是讓使用者下達連線命令、指定VPN伺服器的atlasvpn。但這名人士指出,此用戶端程式並非採取透過本地端通道(Local Socket)或者其他的安全機制進行VPN連線,而是在8076埠上開啟API,而且完全沒有身分驗證措施進行檢驗,攻擊者只要在網站上部署惡意JavaScript指令碼,就能發送偽造的請求中斷VPN連線,有機會取得使用者實際的IP位址。他公布了漏洞細節及概念性驗證(PoC)程式碼,並指控通報廠商未果。

上述公布的資料得到Amazon網路安全工程師Chris Partridge驗證,並指出此漏洞能繞過瀏覽器的跨網域資源共享(CORS)防護措施。對此,Atlas於5日向Bleeping Computer提出說明,證實漏洞確實存在,該公司正著手進行修補。

資料來源

1. http://www.reddit.com/r/cybersecurity/comments/167f16e/atlasvpn_linux_client_103_remote_disconnect/

2. https://cybersecurity.theater/@tweedge/110997661135498890

【其他新聞】

北韓駭客Lazarus旗下組織Andariel鎖定韓國國防工業而來

詐騙攻擊行動Classiscam在疫情期間騙得6,450萬美元

近期資安日報

【9月5日】 瀏覽器的安全設計不良再加上網站漏洞讓惡意擴充程式有機可乘,挖掘用戶機密資料

【9月4日】 Adobe應用程式開發平臺ColdFusion重大漏洞被用於部署挖礦軟體、後門程式

【9月1日】 AI程式碼編譯網站Sourcegraph證實遭遇網路攻擊,起因是工程師提交程式碼出錯,導致Token外洩而被奪權

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10