安全廠商指出,Google幾個月前將多因素驗證(Multi-Factor Authentication,MFA)的驗證碼同步到Google帳號的設計,雖然看似方便,卻也削弱此類進階安全機制的保護性,使MFA變成了單因素驗證。

安全廠商Retool上周公布自家發生和Google Authenticator有關的安全事件,告知對客戶的影響。公司員工遭到冒充IT部門的精準網釣攻擊,信中內容聲稱薪資系統無法和剛導入的雲端身分驗證服務Okta同步,要求員工到信中所附連結,至驗證入口網站完成驗證。

可想而知,該入口網站是釣魚網站。一名員工上鈎連進了該假網站,網站內有個MFA驗證,並接到使用Deepfake語音合成,冒充IT人員聲音的歹徒電話,要求員工提供其Okta MFA一次性(OTP)驗證碼。在這個動作中,攻擊者取得了員工的Okta帳號、密碼及MFA OTP令牌。

拿到OTP驗證碼的攻擊者接著使用OTP令牌將自己的裝置加入員工的Okta帳號,使其得以產生攻擊者自己的Okta MFA令牌,這讓他們又能從自己的裝置建立Google GSuite的連線,這等於讓攻擊者取得Retool公司的大門鑰匙。

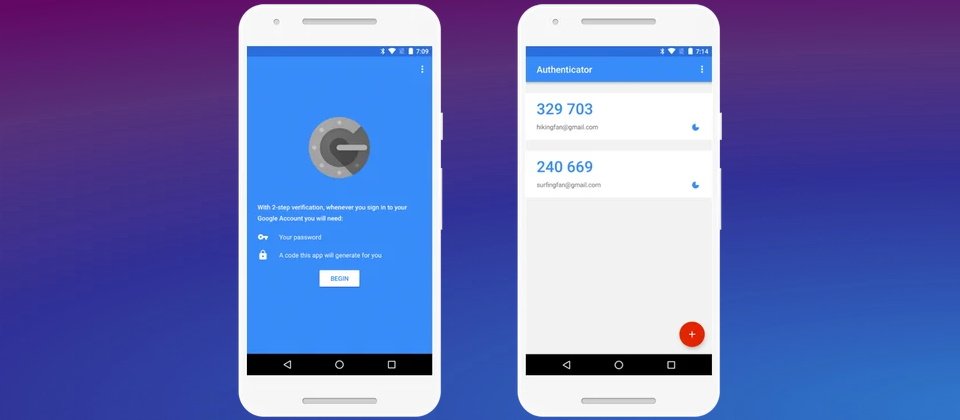

今年4月,Google宣布Google Authenticator MFA一次性驗證碼的雲端同步新功能,允許使用者將該程式所產生的一次性密碼備份到Google帳號中,以免手機遭竊或遺失,導致無法再登入啟用MFA或2SV(two-step verification)的網站或服務。Retool研究人員解釋,一如Hacker News指出,只要Google帳號被駭,就能存取所有儲存的MFA OTP令牌。

以該公司而言,幾乎所有帳號,包括Google和Okta、VPN及內部系統都是使用MFA。因此這次網釣攻擊事件讓駭客透過Google帳號取得所有內部系統的登入憑證。所幸該公司立即撤銷了所有內部系統已驗證的員工連線,封鎖受影響帳號、通知客戶,共有27個帳號被接管,但皆獲得恢復。

雖然Retool公司安全事件未造成影響,但該公司指出,Google使用「奧步」讓用戶把MFA OTP碼都儲存到雲上。如果用戶直接從Google Play Store下載Google Authenticator App,循指示安裝,則MFA OTP碼都會預設存到Google帳號。相反地,若想關閉預設儲存,很難找到簡單關閉同步到雲端的方法,只有「切斷Google 帳號連線/unlink Google account」的選項。而且,企業Google管理員帳號下,也沒有統一關閉Google Authenticator同步功能的選項。這家業者也已經把需求傳達給了Google。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10