日本知名企業Sony傳出資料外洩事故,但特別的是,這並不是今天才出現的消息,前幾天就有駭客組織RansomedVC聲稱對該公司下手,今天又有另一個駭客組織MajorNelson,宣稱是他們所為。這兩個組織也公開了部分竊得的資料,供買家及媒體進行驗證。

另一個值得留意的是,兩組駭客提供的樣本資料檔案大小差距相當懸殊,但兩組資料互有交集,而對於這些資料是否真的來自Sony?有待進一步的調查。

【攻擊與威脅】

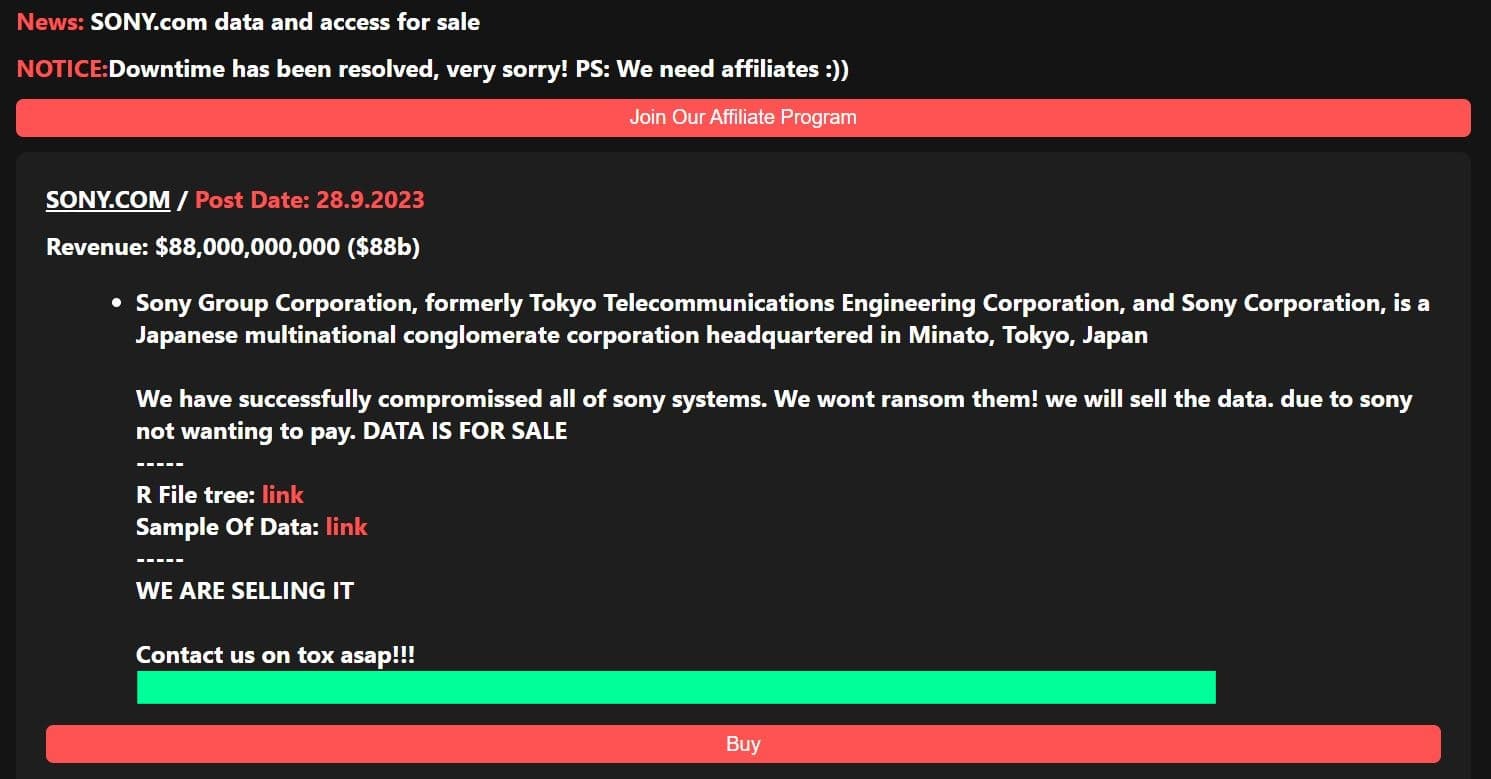

根據資安新聞網站HackRead於9月24日的報導,勒索軟體駭客組織RansomedVC聲稱入侵日本大型企業Sony,並完全滲透該公司所有的系統,這些駭客沒有向Sony索討贖金,而是打算求售竊得的資料,原因是Sony不願遵照駭客的要求進行後續處理。

根據資安新聞網站HackRead於9月24日的報導,勒索軟體駭客組織RansomedVC聲稱入侵日本大型企業Sony,並完全滲透該公司所有的系統,這些駭客沒有向Sony索討贖金,而是打算求售竊得的資料,原因是Sony不願遵照駭客的要求進行後續處理。

該新聞網站看到駭客公布疑似來自Sony品質保證部門的簡報檔案、工作站螢幕截圖、Java檔案。26日Sony表示他們已了解此事,並著手調查,但沒有提出其他說明。資安新聞網站Bleeping Computer指出,駭客透露總共竊得約260 GB檔案,打算開價250萬美元。

但隨後有人宣稱,他們才是真正的攻擊者。名為MajorNelson的人士於駭客論壇BreachForums表示,所有的記者都上當了,指控RansomedVC其實只是想要騙取媒體關注,並非真正攻擊Sony的兇手。MajorNelson公布了從Sony竊得的2.4 GB檔案,解壓縮檔案大小為3.14 GB,宣稱這些檔案是Sony各式內部系統的帳密資料,並包含SonarQube、Creators Cloud帳密,以及產生授權檔案的裝置模擬器等。Bleeping Computer發現,MajorNelson提供的資料當中,涵蓋RansomedVC在樣本檔案提及的所有資料,但他們無法確認這些資料的真實性。

資料來源

1. https://www.hackread.com/ransomedvc-ransomware-group-sony-cyberattack/

2. https://www.bleepingcomputer.com/news/security/sony-investigates-cyberattack-as-hackers-fight-over-whos-responsible/

駭客組織ShadowSyndicate運用7款勒索軟體從事攻擊行動

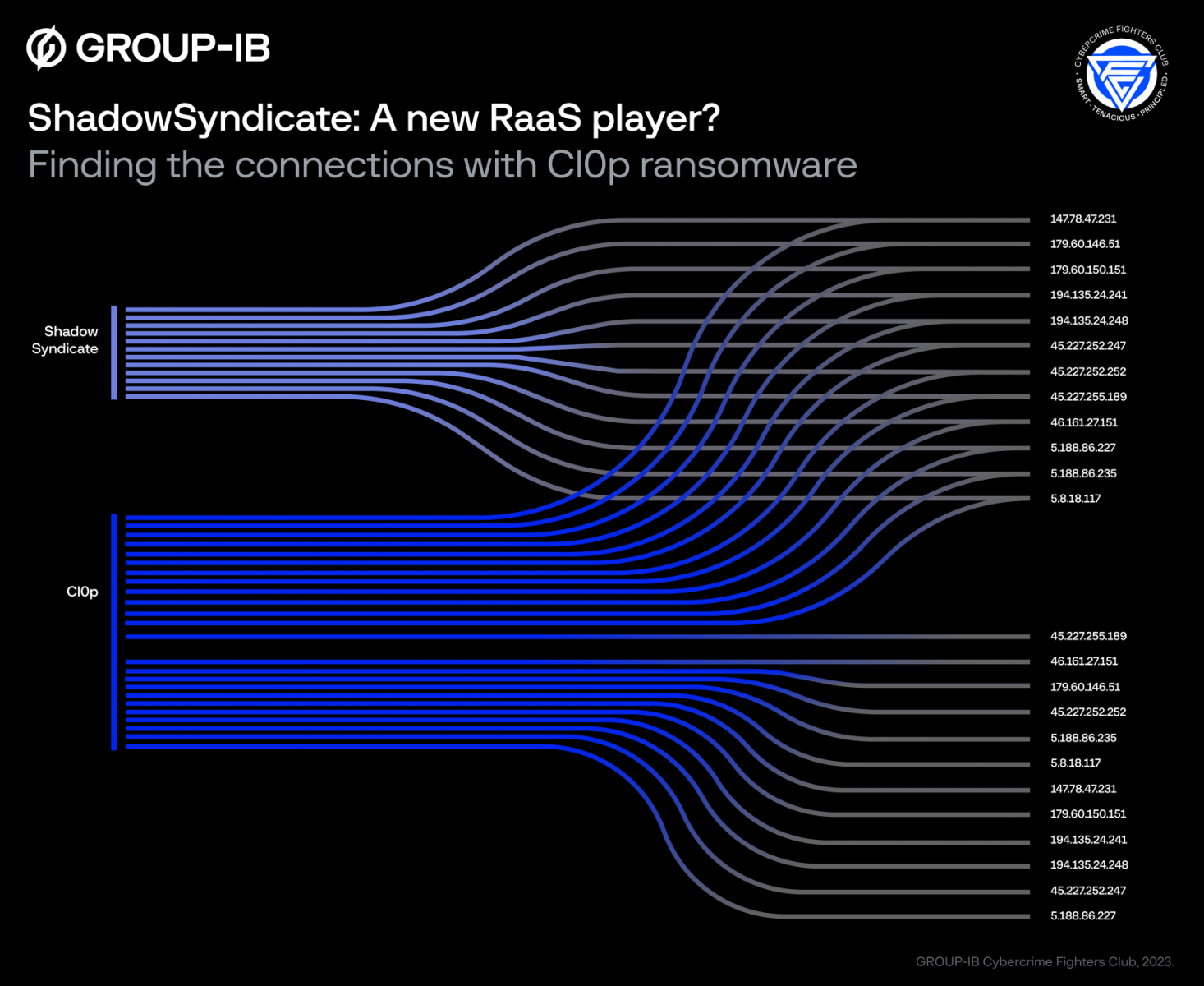

資安業者Group-IB、Bridewell,聯手研究人員Michael Koczwara調查駭客組織ShadowSyndicate的攻擊行動,這些駭客自2022年7月開始,利用漏洞來發動攻擊,並與勒索軟體Quantum、Nokoyawa、BlackCat(Alphv)、Clop、Royal、Cactus、Play攻擊行動有所關連。

資安業者Group-IB、Bridewell,聯手研究人員Michael Koczwara調查駭客組織ShadowSyndicate的攻擊行動,這些駭客自2022年7月開始,利用漏洞來發動攻擊,並與勒索軟體Quantum、Nokoyawa、BlackCat(Alphv)、Clop、Royal、Cactus、Play攻擊行動有所關連。

研究人員推測,這些駭客有可能是從事勒索軟體攻擊的附屬組織,或是兜售入侵帳密資料的掮客(IAB)。該組織架設了至少85臺SSH伺服器,並運用Cobalt Strike、IcedID、Sliver等工具作案,其中有52臺伺服器被用於架設Cobalt Strike的框架。

他們根據C2進行分析,推測2022年9月發生的3起Quantum勒索軟體攻擊、2022第4季及2023年4月的Nokoyawa攻擊,以及今年2月發生的BlackCat(Alphv)攻擊,該組織皆參與。特別的是,至少有12個基礎設施的IP位址,是過往勒索軟體駭客組織Clop所用。

中國駭客TAG-74發起攻擊行動,鎖定韓國散布後門程式ReVBShell

資安業者Recorded Future揭露中國駭客TAG-74的攻擊行動,這些駭客的主要目標是韓國學術機構、政治團體、政府機關,目的是竊取智慧財產,並且擴大中國在全球高等教育影響力。

資安業者Recorded Future揭露中國駭客TAG-74的攻擊行動,這些駭客的主要目標是韓國學術機構、政治團體、政府機關,目的是竊取智慧財產,並且擴大中國在全球高等教育影響力。

在其中一起攻擊行動裡,駭客利用Windows說明檔案(CHM)當作誘餌,投放以Visual Basic指令碼製作的後門程式ReVBShell,最終於受害電腦植入木馬程式Bisonal,而上述的後門程式ReVBShell,TAG-74也與另一個中國駭客組織Tick共用,未來可能也會出現在Tick的攻擊行動。

研究人員指出,駭客主要以韓國的組織為目標,並持續在韓國、日本、俄羅斯進行長期的情報收集工作,但比較特別的是,駭客使用CHM檔案的情況主要是發生在韓國,其他國家不常見,且不光是TAG-74,Kimsuky、APT37等北韓駭客組織也偏好利用這種檔案在韓國發動攻擊。

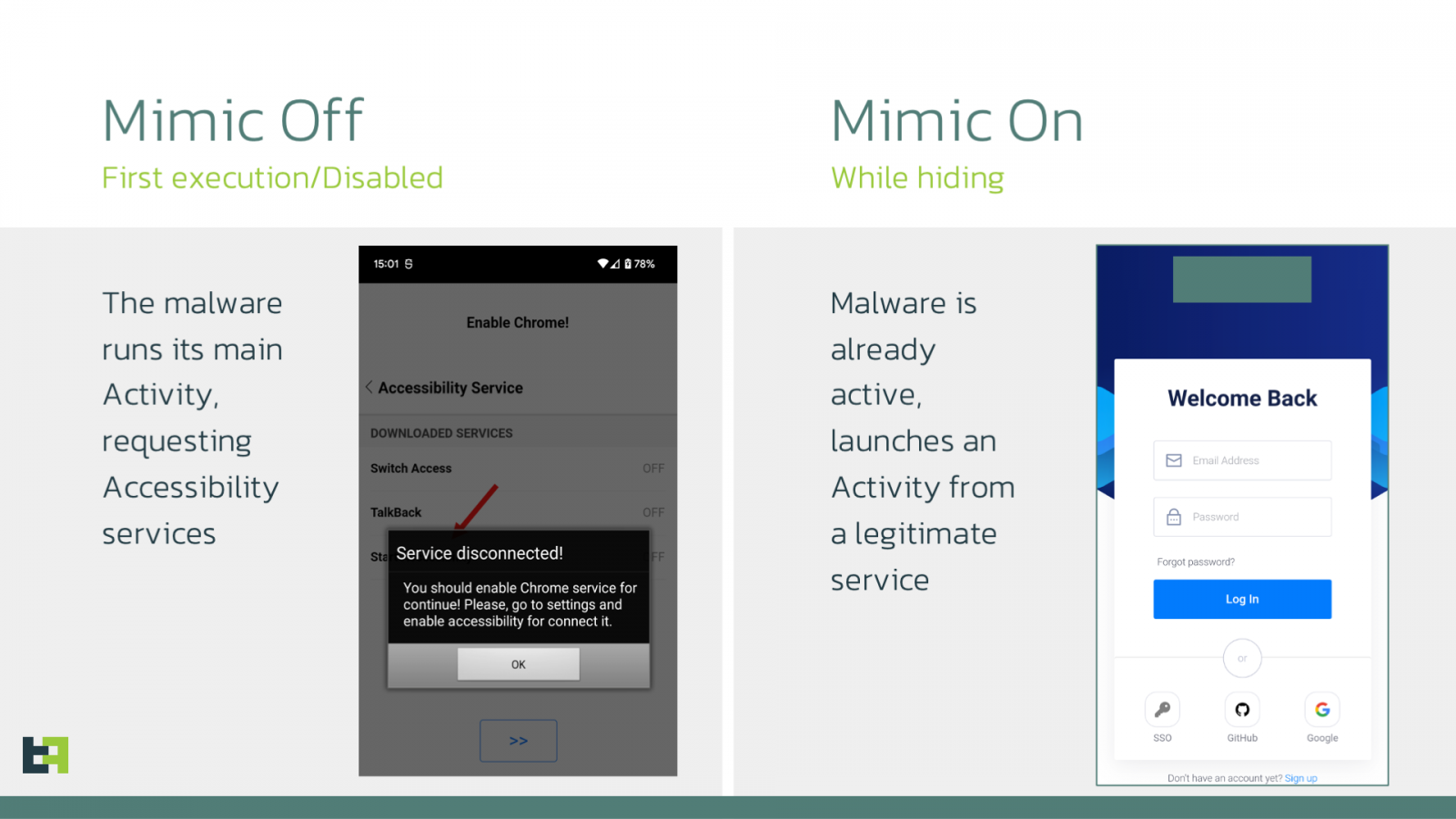

資安業者ThreatFabric揭露最新一波的安卓金融木馬Xenomorph攻擊行動,駭客今年8月開始架設釣魚網站,引誘使用者更新Chrome瀏覽器,藉此於受害手機部署木馬程式,目標是盜取美國金融機構的客戶存款,以及用戶加密貨幣應用程式存放的數位貨幣。

資安業者ThreatFabric揭露最新一波的安卓金融木馬Xenomorph攻擊行動,駭客今年8月開始架設釣魚網站,引誘使用者更新Chrome瀏覽器,藉此於受害手機部署木馬程式,目標是盜取美國金融機構的客戶存款,以及用戶加密貨幣應用程式存放的數位貨幣。

研究人員指出,新的木馬程式導入了模仿(mimic)功能,使得該惡意程式的行為能像其他應用程式;再者,這個模仿功能會執行名為IDLEActivity的活動,顯示來自合法處理程序的網頁內容。

值得一提的是,此木馬程式具備名為ClickOnPoint的功能,可以模擬執行點選螢幕的動作,讓攻擊者能夠遠端操作,使得駭客不再需要使用完整的自動轉帳系統(ATS)元件,就能跳過確認畫面,或是執行基本的操作,也不會被安全防護機制或防毒軟體察覺有異。

LastPass用戶遭鎖定,駭客對其發動釣魚郵件攻擊,要脅若不驗證部分功能將遭停用

9月14日資安業者Malwarebytes提出警告,有人對密碼管理解決方案LastPass的用戶散布釣魚郵件,要求他們必須在指定期限內重新驗證個人資料,否則26日將有部分功能遭到停用。若是收信人依照指示進行「驗證」,駭客就有可能將相關帳密資料用於破解去年外流的LastPass使用者組態。

9月14日資安業者Malwarebytes提出警告,有人對密碼管理解決方案LastPass的用戶散布釣魚郵件,要求他們必須在指定期限內重新驗證個人資料,否則26日將有部分功能遭到停用。若是收信人依照指示進行「驗證」,駭客就有可能將相關帳密資料用於破解去年外流的LastPass使用者組態。

LastPass於25日做出說明,表示這起網釣攻擊範圍包括他們自己的87名員工,而且,全球都有用戶收到釣魚信,他們的威脅情報團隊自13日接獲用戶通報後,尋求資安業者Fortra旗下的PhishLabs團隊協助,並向相關服務供應商通報惡意網域,隨後這些網域遭到撤銷。

後來駭客再次於19日進行二度攻擊,PhishLabs發現後,於16個小時內完成相關的回應措施。而對於攻擊者的身分,該公司推測,這起網釣攻擊行動的攻擊者,與之前竊取資料的駭客不同。

資料來源

1. https://www.malwarebytes.com/blog/news/2023/09/nasty-lastpass-phish

2. https://blog.lastpass.com/2023/09/lastpass-threat-intel-team-and-phishlabs-work-together-to-protect-customers-from-phishing-scams/

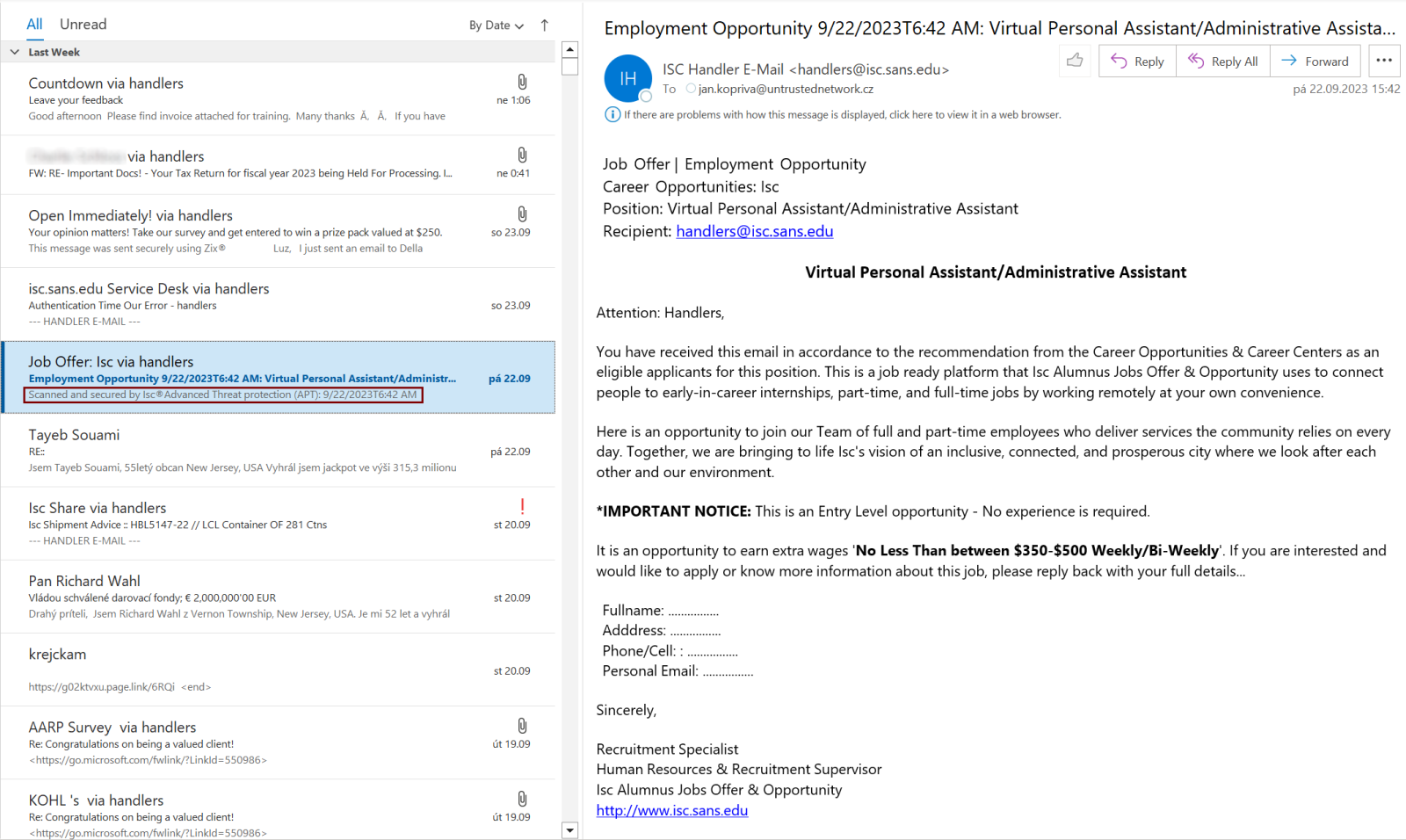

研究人員揭露新的ZeroFont網釣攻擊手法,佯稱郵件已通過防護系統掃描

利用零像素字元進行攻擊的釣魚郵件手法ZeroFont再度出現!美國系統網路安全協會(SANS Institute)Internet Storm Center(ISC)分析師Jan Kopriva揭露此類型攻擊,駭客在信件內容嵌入零像素的字元, 使得收信人在收信軟體的信件列表裡,看到「此信件已通過防護系統掃描」的摘要訊息,可能誤以為這封信件安全無虞而開啟內容,結果上當。

利用零像素字元進行攻擊的釣魚郵件手法ZeroFont再度出現!美國系統網路安全協會(SANS Institute)Internet Storm Center(ISC)分析師Jan Kopriva揭露此類型攻擊,駭客在信件內容嵌入零像素的字元, 使得收信人在收信軟體的信件列表裡,看到「此信件已通過防護系統掃描」的摘要訊息,可能誤以為這封信件安全無虞而開啟內容,結果上當。

這種手法並非首次出現,2018年資安業者Avanan首度揭露ZeroFont,駭客將其用於騙過微軟的自然語言處理(NLP)郵件分析機制,並讓收信人誤以為郵件來自知名的IT業者。

【漏洞與修補】

CI/CD系統TeamCity存在能挾持伺服器的漏洞,研究人員警告可能很快就會出現攻擊行動

資安業者SonarSource揭露持續整合與持續交付(CI/CD)系統TeamCity的重大漏洞CVE-2023-42793,未經身分驗證的攻擊者,能藉此從遠端連到TeamCity伺服器上,執行任意程式碼(RCE),或是利用該漏洞竊取原始碼、私鑰、服務機密資訊,挾持Build Agent並造成版本中毒,CVSS風險評分為9.8。

對此,開發商JetBrains於9月18日發布2023.05.4版TeamCity予以修補,而對於暫時無法更新的IT人員,該公司也提供緩解漏洞的外掛程式,對於2019.2版以上的用戶,可在不需重新啟動伺服器的情況下套用。研究人員指出,目前尚未發現遭到利用的跡象,但由於觸發該漏洞相當容易,他們認為很快就會出現攻擊行動,呼籲用戶要儘速處理。

資料來源

1. https://www.sonarsource.com/blog/teamcity-vulnerability/

2. https://blog.jetbrains.com/teamcity/2023/09/critical-security-issue-affecting-teamcity-on-premises-update-to-2023-05-4-now/

【其他新聞】

駭客組織AtlasCross佯稱美國紅十字會,意圖透過釣魚郵件散布惡意程式

釣魚簡訊攻擊Smishing Triad範圍延伸到阿拉伯聯合大公國

開源即時通訊系統Openfire存在高風險漏洞,已被用於攻擊行動

針對日前修補的libwebp零時差漏洞,Google將其CVSS評分提升至10分

近期資安日報

【9月26日】 駭客組織Stealth Falcon針對中東政府機關下手,散布後門程式Deadglyph

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10