Google、Cloudflare與 Amazon Web Services(AWS)本周二(10/10)分別公布了涉及HTTP/2協定的CVE-2023-44487零時差安全漏洞,原因是它們在今年的8月至10月間,全都面臨了肇因於該漏洞的分散式服務阻斷(DDoS)攻擊,且其攻擊規模對上述業者來說皆為史上最大,例如Google所緩解的攻擊流量達到每秒3.98億次的請求,是Google上一個紀錄的7.5倍。

HTTP的全名為超文本傳輸協定(HyperText Transfer Protocol,HTTP),是全球網路資料通訊的基礎,HTTP 1.0於1996年現身,HTTP/2標準在2015年出爐,最新的則是2022年6月頒布的HTTP/3。不過,根據Cloudflare截至今年4月的統計,目前最普及的協定仍是HTTP/2,市占率超過60%,HTTP/3市占率則接近30%。

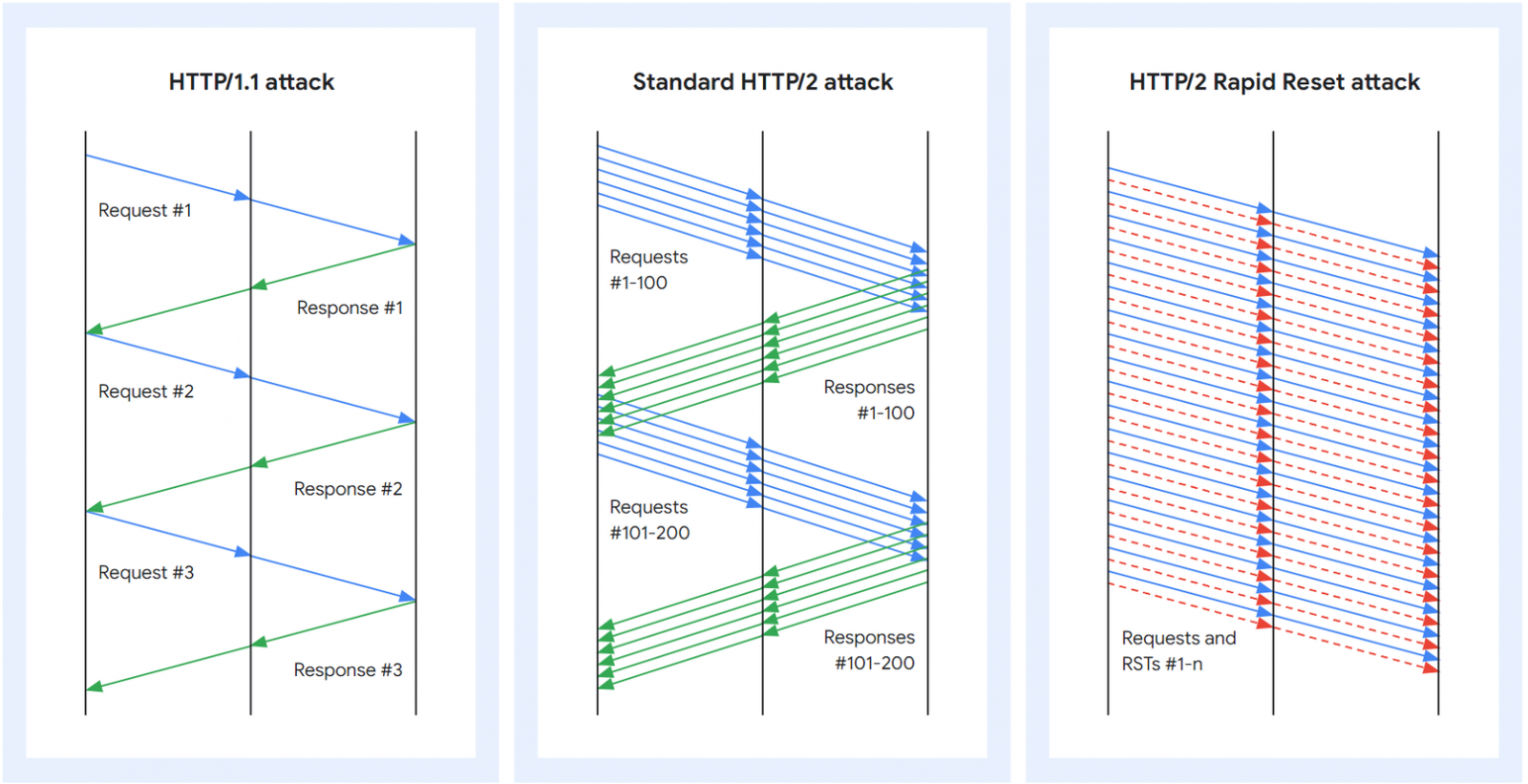

存在於HTTP/2中的CVE-2023-44487漏洞可導致快速重置攻擊,它利用HTTP/2中的多工串流(Stream Multiplexing)功能,發送大量的請求且立即取消,因而造成伺服器端的大量工作負載,卻只需要少量的攻擊成本。根據估計,駭客針對CVE-2023-44487漏洞展開攻擊時所利用的殭屍網路僅由2萬臺機器組成,遠低於目前動輒由數十或數百萬臺機器組成的殭屍網路。

圖片來源_Google

上述業者都是在今年8月開始觀察到旗下客戶遭到基於CVE-2023-44487的DDoS攻擊,Cloudflare指出,該公司所緩解的最大攻擊流量是每秒超過2.01億次的請求,輕易便打破了今年2月每秒7,100萬次請求(requests per second,rps)的攻擊紀錄。事實上,從今年8月迄今,Cloudflare已緩解了逾1,100次超過1000萬rps流量的DDoS攻擊,當中有184次的攻擊流量超過原先的7,100萬rps紀錄。

至於Google在這波DDoS攻擊中所緩解的最大攻擊流量更達到3.98億rps,Google原本的紀錄是在去年面臨的4,600萬rps。Google表示,這波高峰達3.98億rps的DDoS攻擊持續了兩分鐘,但這兩分鐘的流量等同於維基百科(Wikipedia)今年整個9月的所有文章閱讀流量。

Google說,相關攻擊一直從8月底延續迄今,鎖定全球主要的基礎設施服務供應商,包括各項Google服務、Google Cloud基礎設施及Google的客戶。

同樣在8月底遭到攻擊的AWS則說,Amazon CloudFront所偵測到的不尋常HTTP/2請求在高峰時期達到1.55億rps,接著便持續看到類似的HTTP洪水攻擊。

Cloudflare指出,在該公司遭到攻擊時,同時發現Google與AWS也面臨同樣的攻擊行動,於是決定彼此合作,共同向受到影響的業者與重大基礎設施供應商揭露,相信任何部署HTTP/2的業者都將受到攻擊,包括每一個現今的網頁伺服器。

由於這波攻擊結合了殭屍網路與HTTP/2漏洞,使得它以前所未有的速度放大了攻擊請求,甚至令Cloudflare經歷了間歇性的不穩定。Cloudflare說,儘管該公司的系統能夠緩解大多數的攻擊流量,但還是造成Cloudflare網路某些元件的過載,波及了少數客戶的效能。

許多採用HTTP/2的服務或產品都已著手修補CVE-2023-44487漏洞,微軟亦公布了針對該漏洞的應對措施,指出這波的HTTP DDoS攻擊主要鎖定Layer 7,而非Layer 3或Layer 4,因此,微軟強化了對Layer 7的保護,同時也修補了各個遭到波及的服務。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10