運用合法服務隱匿網路釣魚的攻擊意圖,可說是相當常見,其中一種手法,就是濫用市場行銷工具Smart Links,這是由職場社群網站LinkedIn推出的服務,主要目的是讓行銷人員提供客戶相關的網站連結時,進而追蹤其互動成效。但這樣的工具可能淪為駭客迴避郵件安全系統檢查的管道。

濫用Smart Links的攻擊行動並非首例,但這次駭客手法又更進一步,將這類工具的網址加以運用,在釣魚網站的網址連結當中,帶入收信人的電子郵件信箱。

【攻擊與威脅】

職場社群網站LinkedIn提供的市場行銷工具遭到濫用,駭客用於誘騙微軟帳號

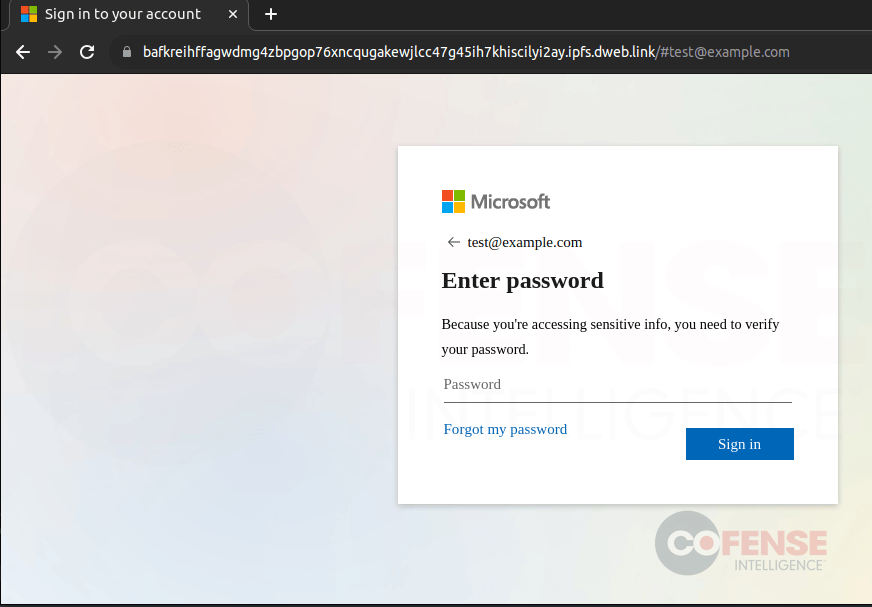

郵件安全業者Cofense揭露從今年7月下旬至8月的網路釣魚攻擊行動,主要針對金融與製造業的員工,但能源、營造、醫療保健、保險、採礦、消費性產品、科技產業也有受害者。這些駭客之所以得逞,不只是使用者的疏忽,他們為了繞過郵件安全閘道等資安系統,在寄送的電子郵件當中,濫用職場社群網站LinkedIn提供的Smart Links服務,企圖竊取使用者的微軟帳號。研究人員總共看到這類電子郵件逾800封,濫用上述服務的連結多達80個。

郵件安全業者Cofense揭露從今年7月下旬至8月的網路釣魚攻擊行動,主要針對金融與製造業的員工,但能源、營造、醫療保健、保險、採礦、消費性產品、科技產業也有受害者。這些駭客之所以得逞,不只是使用者的疏忽,他們為了繞過郵件安全閘道等資安系統,在寄送的電子郵件當中,濫用職場社群網站LinkedIn提供的Smart Links服務,企圖竊取使用者的微軟帳號。研究人員總共看到這類電子郵件逾800封,濫用上述服務的連結多達80個。

一旦收信人依照指示點選,就會被帶往釣魚網站,特別的是,駭客利用Smart Links的網址結構,在連結裡加入收信人的電子郵件信箱,使得用戶被引導到釣魚網站的時候,所開啟的登入頁面,在帳號欄位已自動填入該員的電子郵件信箱,使得這些收信人以為這是簡化登入步驟的便利措施,而更容易降低警覺。

濫用上述LinkedIn提供的行銷工具進行釣魚郵件攻擊已非首例,2022年9月,研究人員發現假冒斯洛伐克郵局的釣魚信,便是以此手法迴避偵測。

執行Linux作業系統的SSH伺服器遭到鎖定,駭客植入惡意程式ShellBot,並利用Hex編碼的IP位置迴避偵測

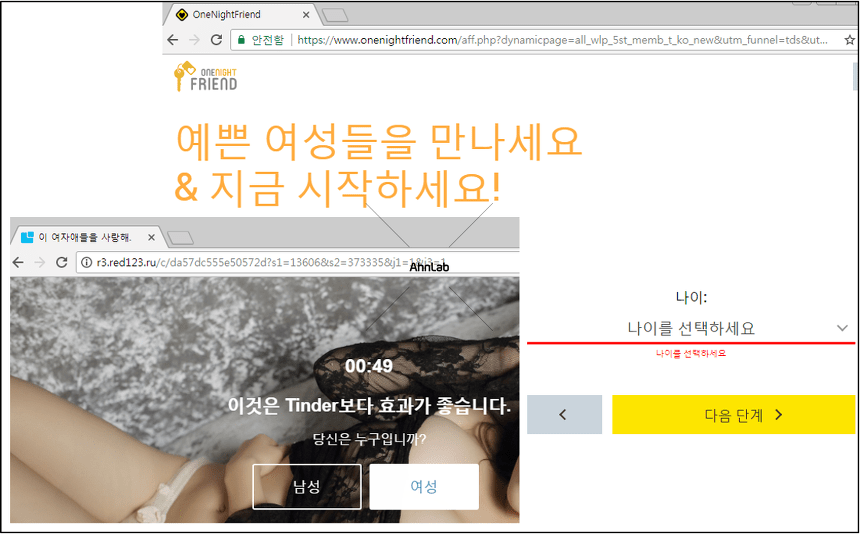

資安業者AhnLab揭露新一波的惡意軟體ShellBot攻擊行動,駭客的主要目標是缺乏妥善管理的Linux伺服器,他們會掃描22埠是否啟用,以此找尋開放SSH服務遠端登入的系統,一旦找到這類主機,後續會利用常見的SSH帳密組合,執行字典填入的暴力破解攻擊,進而於Linux主機部署ShellBot。

但這起攻擊行動與過往不同之處,在於駭客使用了十六進位(HEX)的IP位址表示法來連線至C2,隨後下載、安裝ShellBot,研究人員指出,這次駭客使用C2伺服器的IP位址,通常會寫成hxxp://94.250.254[.]43/,但對方在網路釣魚挾帶的PDF檔案裡,將上述網址寫成hxxp://1593507371,可能會因此能繞過資安系統的偵測。

中國駭客ToddyCat鎖定亞洲電信業者,散布後門程式CurKeep

去年6月資安業者卡巴斯基揭露,中國駭客組織ToddyCat鎖定臺灣、越南等國政府機關,利用Exchange漏洞發動攻擊,如今這些駭客再度發起新一波的攻擊行動。

去年6月資安業者卡巴斯基揭露,中國駭客組織ToddyCat鎖定臺灣、越南等國政府機關,利用Exchange漏洞發動攻擊,如今這些駭客再度發起新一波的攻擊行動。

資安業者Check Point揭露名為Stayin’ Alive的攻擊行動,駭客從2021年開始,針對越南、巴基斯坦、烏茲別克、哈薩克等東南亞、中亞國家而來,主要的目標是電信業者。駭客起初寄送帶有壓縮檔案附件的釣魚郵件,一旦收信人打開附件,電腦就有可能觸發Audinate影音裝置管理元件Dante Discovery的漏洞CVE-2022-23748(CVSS風險評分為7.8),以DLL側載(DLL Side-loading)手法,載入名為dal_keepalives.dll的程式庫,從而執行名為CurKeep的後門程式。

此惡意軟體檔案非常小,僅10 KB,但具備26種功能,其中最主要的功能是report、shell、file,用於收集目標電腦的系統資訊、回傳電腦名稱並接收命令與執行,以及接收字串內容並將資料寫入特定檔案。

駭客假借提供WordPress外掛散布惡意軟體,從而建立管理員帳號並挾持網站

網站安全業者Wordfence今年7月清理遭受攻擊的網站時,發現偽裝成WordPress外掛程式的後門程式,駭客假借提供暫存資料的管理工具,使得管理者在手動檢查的過程中,很有可能忽略,駭客也進一步將該「外掛程式」從已啟用的外掛程式名單剔除,目的是為了迴避資安系統的偵測。

而對於這個後門,研究人員指出具有以下功能:首先,會建立名為superadmin的帳號,並指派管理員層級的權限給他;再者,駭客可遠端控制WordPress網站上的外掛程式,擅自啟用或停用,並且清除網站資料庫的痕跡,藉此讓攻擊行動維持隱密的狀態。再者,該後門程式能夠竄改網頁內容,加入惡意連結及按鈕,但網站管理介面當中,仍維持未遭修改的樣貌,使得管理員難以察覺異狀。

此後門程式若是偵測到搜尋引擎爬蟲,或是機器人的流量,將會提供垃圾郵件等其他的內容,導致爬蟲為受害網站編入惡意的索引資料,有管理人員接獲用戶通報,他們的網站外觀看起來都正常,但在用戶使用搜尋引擎存取的時候出現垃圾內容。但究竟駭客如何於WordPress網站植入上述後門程式?研究人員表示,有待進一步調查。

美國針對Adobe Acrobat高風漏洞提出警告,已出現攻擊行動

美國網路安全暨基礎設施安全局(CISA)於10月10日,在已被利用的漏洞列表(KEV)當中新增5個漏洞,可能受到影響的產品,包括:Adobe旗下PDF編輯軟體Acrobat及閱讀器Reader(記憶體釋放後濫用漏洞CVE-2023-21608)、思科網路設備作業系統IOS及IOS XE(群組加密傳輸VPN越界寫入漏洞CVE-2023-20109)、HTTP/2(Rapid Reset漏洞CVE-2023-44487)。

同時,還有微軟本月份例行更新修補的企業版Skype(權限提升漏洞CVE-2023-41763)、WordPad(資訊洩露漏洞CVE-2023-36563)。

其中最值得注意的是Adobe今年1月修補的CVE-2023-21608,因為該漏洞公布的時間最久,網路上已有不少的概念性驗證攻擊(PoC)及漏洞分析,使得攻擊者利用這項漏洞更為容易。

檢方確認我國2,357萬筆戶政資料流入暗網,兜售資料的駭客來自中國

去年10月名為OKE的人士於駭客網站BreachForums兜售全臺灣民眾的戶政資料2,357萬筆,並公布20萬筆資料供買家驗證,引起社會譁然,民眾質疑戶政機關保護個資不力,內政部後續提出澄清,他們表示,資料格式與該單位系統不同,並非從戶政司資訊網洩漏。本週檢調單位公布更多消息。

調查局資安站確認,駭客公開的20萬筆資料集中在宜蘭地區,且內容正確。經北檢分案展開追查,透過科技偵查並與暗網登記所在國連繫後,查出OKE真實身分是中國籍的童自強,此人收款的電子錢包入帳4999.2個泰達幣(相當於5,000美元),經反向追查,查出是我國鄭姓男子所購買。鄭男到案坦承,因好奇這名駭客握有的資料是否為真,他透過Telegram向駭客聯繫,並於31日匯入款項。鄭男從收到的Excel檔案找到親友姓名進行比對,資料相差無幾,強調並未將這些資料用於其他用途。由於鄭男並未將取得的資料洩露、公開,或是再行利用,並坦承犯行,臺北地檢署12日依無故蒐集個資給予緩起訴處分,並對童自強發布通緝。

值得留意的是,檢調抽查童自強兜售的資料,發現總筆數與臺灣2018年人口總數相當,內容亦與當時的戶役政資料幾乎一樣。此外,臺北地檢署另案追查個資外洩的管道,正在了解是否有其他人士取得、用於不法。

【漏洞與修補】

10月4日URL傳輸程式庫curl專案維護團隊預告,將於11日發布8.4.0新版,當中修補高、低層級風險漏洞,資安業者Qualys呼籲組織應儘速盤點所有部署的curl,以便新版推出之後,就能立刻進行升級。

到了11日這兩個漏洞的細節揭曉,高風險漏洞是CVE-2023-38545,同時影響7.69.0至8.30版的curl與libcurl,起因是curl將主機名稱傳遞至SOCKS5代理伺服器解析其IP位址時,主機名稱最大允許長度為255位元組,一旦超過,curl就會切換、改用本機名稱解析,並將結果得到的位址傳送至代理伺服器,然而此漏洞就是發生在「讓主機解析名稱」的本機變數當中,有可能導致SOCKS5交握過程得到錯誤的數值,從而將過長的主機名稱複製到目標記憶體緩衝區,產生溢位(overflow)的問題。目前,Red Hat將此漏洞的CVSS風險評為7.5。

另一個漏洞為CVE-2023-38546,僅影響7.9.1至8.3.0版libcurl,攻擊者可利用該程式庫任意將Cookie插入正在執行的應用程式,由於必須搭配一系列的環境條件才能觸發,開發團隊將其危險程度列為低風險,Red Hat評估其CVSS分數為5.0。

資料來源

1. https://blog.qualys.com/vulnerabilities-threat-research/2023/10/05/curl-8-4-0-proactively-identifying-potential-vulnerable-assets

2. https://curl.se/docs/CVE-2023-38545.html

3. https://access.redhat.com/security/cve/cve-2023-38545

4. https://curl.se/docs/CVE-2023-38546.html

5. https://access.redhat.com/security/cve/cve-2023-38546

【其他新聞】

蘋果發布iOS 16.7.1、iPadOS 16.7.1,修補舊版裝置的零時差漏洞CVE-2023-42824、CVE-2023-5217

為強化雲端基礎設施機密保護及配置管理自動化,基礎設施即程式碼工具新創Pulumi推出新的解決方案

勒索軟體Hello Kitty程式碼被公布,有助於製作解密金鑰

Google以Rust重寫Android裸機元件,進一步強化記憶體安全

近期資安日報

【10月12日】 以色列與巴勒斯坦爆發大規模軍事衝突之後,逾100個駭客組織發動網路攻擊

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-10

2026-02-10

2026-02-10