資安防護通常較為薄弱的工廠操作科技(OT)環境,駭客可能將其視為入侵整個企業的管道!有研究人員揭露去年下旬出現的惡意軟體Meta的攻擊行動,駭客先是針對工業控制系統下手,得逞後進一步攻擊總公司及其他分公司。

值得留意的是,有別於許多攻擊行動的網釣攻擊是針對Chrome而來,近日一波攻擊駭客仍利用2年前的IE已知漏洞,來鎖定仍未汰換IE的企業組織。

【攻擊與威脅】

東歐能源產業、國防工具遭到後門程式框架Meta攻擊,從工控環境進一步入侵總公司內部網路

資安業者卡巴斯基揭露後門程式框架Meta攻擊行動,駭客從2022年8月至今年5月,針對東歐石油產業、天然氣公司、國防工業而來,利用IE瀏覽器漏洞CVE-2021-26411(CVSS風險評分為8.8)觸發感染鏈,入侵財務系統的伺服器。

資安業者卡巴斯基揭露後門程式框架Meta攻擊行動,駭客從2022年8月至今年5月,針對東歐石油產業、天然氣公司、國防工業而來,利用IE瀏覽器漏洞CVE-2021-26411(CVSS風險評分為8.8)觸發感染鏈,入侵財務系統的伺服器。

駭客先是寄送釣魚郵件,這些信件都包含連結,連往可觸發上述IE漏洞的網頁,入侵企業的工業控制系統環境,找出企業終端伺服器的遠端桌面連線管道,從而對總公司的內部網路下手。過程中駭客利用合法驅動程式及Rootkit干擾防毒軟體偵測,收集使用者帳密,然後進行橫向移動,最終存取2種端點防護系統的主控臺,並利用1個漏洞得到控制權,從而收集受害組織的基礎設施資訊,並散布惡意程式,甚至擴散到多個子公司。

而對於攻擊電腦種類,研究人員發現駭客同時針對Windows與類Unix作業系統而來,散布新的Meta惡意軟體,當中具備竊資軟體的功能,以及透過USB裝置入侵隔離網路的能力。在部分環境當中,駭客為了繞過防毒軟體的偵測,他們利用名為CallbackHell的Windows權限提升漏洞CVE-2021-40449(CVSS風險評分為7.8)。研究人員指出,新版Meta具有75種遠端控制功能,並支援TCP、SSL、PSSL、PDTLS多種通訊協定連線,亦具備充當代理伺服器的功能。

俄羅斯駭客鎖定東亞、北美,利用武器化的TeamViewer發動攻擊

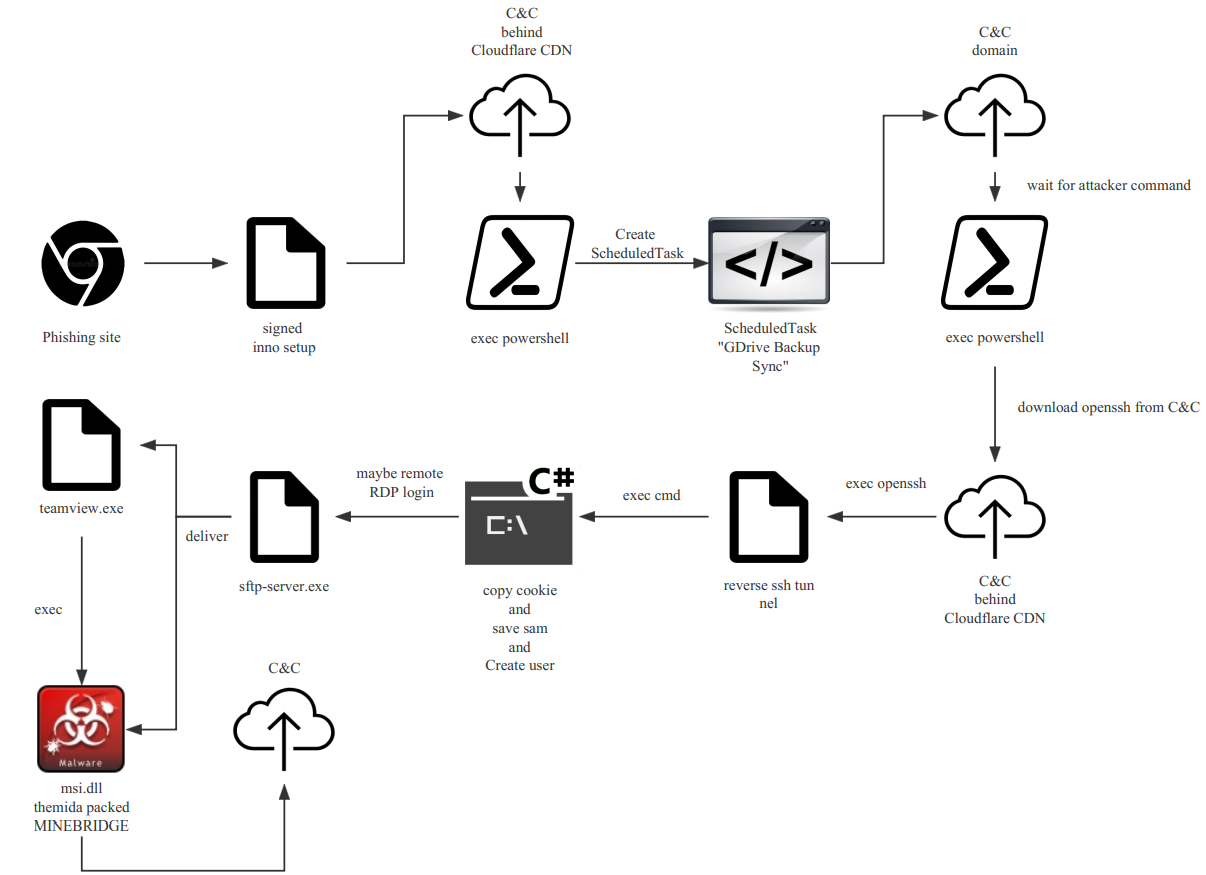

中國資安業者奇安信揭露於2022年底發生的Operation HideBear攻擊行動,駭客打造常用應用程式的下載網站,並購買Google搜尋引擎廣告,散布重新透過Inno Setup封裝、帶有惡意程式的安裝檔,引誘使用者上當,但當時沒有取得惡意酬載的相關檔案,而無法確認攻擊者身分。

中國資安業者奇安信揭露於2022年底發生的Operation HideBear攻擊行動,駭客打造常用應用程式的下載網站,並購買Google搜尋引擎廣告,散布重新透過Inno Setup封裝、帶有惡意程式的安裝檔,引誘使用者上當,但當時沒有取得惡意酬載的相關檔案,而無法確認攻擊者身分。

後來在2023年中旬,研究人員再度觀察到這些惡意安裝程式的攻擊行動,有東亞及北美的使用者受害,攻擊者最終透過SFTP通訊協定,於受害電腦投放名為Minebridge的RAT木馬程式,並透過遠端桌面連線程式TeamViewer以DLL側載(DLL Side-loading)的方式執行。攻擊者存取受害電腦的方式,可能是透過AnyDesk,然後利用PsExec進行橫向移動。值得留意的是,駭客為了隱匿攻擊流量,受害電腦與C2連線的管道,是透過OpenSSH建立的反向隧道,而能夠繞過EDR系統的偵測。

而對於攻擊者的身分與動機,他們認為,雖然過往Minebridge幾乎駭客組織TA505所使用,但根據掌握的證據,這起攻擊行動應該是由俄羅斯駭客組織RomCom(亦稱Storm-0978)發起,很可能是為了竊取IT及醫療的技術而來。

伊朗駭客APT34入侵中東政府的電腦,將微軟Exchange伺服器當作C2基礎設施

資安業者賽門鐵克揭露伊朗駭客組織APT34(亦稱OilRig、MuddyWater)的攻擊行動,該組織入侵了至少12臺中東政府機關的電腦,並從2023年2月至9月持續存取,另有數十臺電腦被植入後門與鍵盤側錄工具。

研究人員指出,攻擊者從2月1日開始於目標電腦執行可疑的PowerShell指令碼,到了5日存取第2臺電腦並透過名為plink的工具,來設定連接埠,以便透過遠端桌面連線(RDP)存取。到了21日,攻擊者執行netstat命令並開始惡意行動,接著,他們於4月上旬入侵第3臺電腦及網域控制器(DC),並在4月下旬、6月下旬於第3臺電腦植入後門程式,其中一個後門程式Backdoor.PowerExchange,是以PowerShell為基礎打造,藉由存取Exchange伺服器遭駭的電子郵件信箱,監控主旨含有@@的信件接收、執行攻擊者下達的命令,將此種電子郵件系統當作C2基礎設施。

攻擊者後來再度於7月於同一臺電腦上下載更多惡意軟體,並在網域控制器執行Mimikatz竊取帳密資料,然後在9月將注意力轉移至更多電腦。

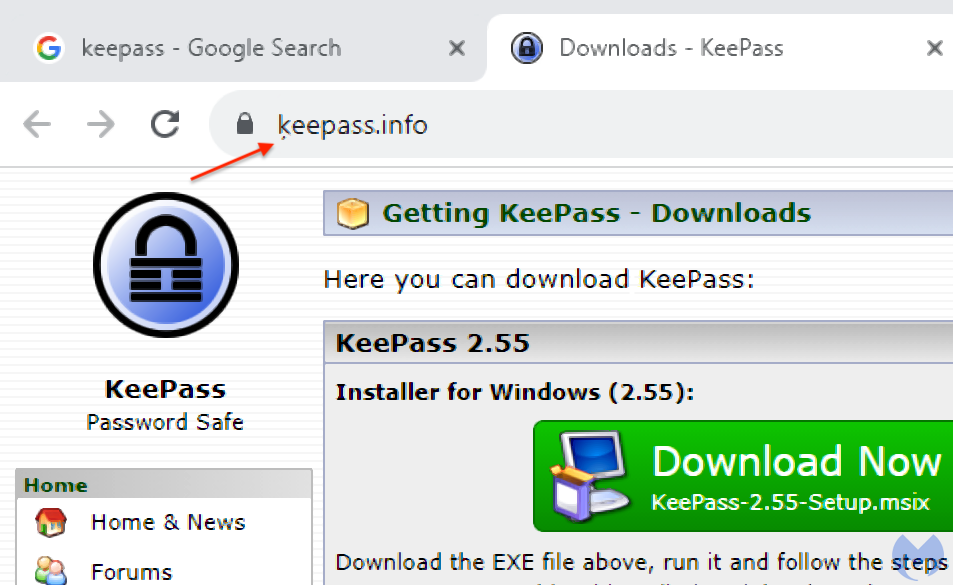

駭客透過Google廣告聲稱提供密碼管理軟體KeePass,散布惡意程式

資安業者Malwarebytes揭露濫用Google搜尋廣告的惡意軟體攻擊行動,駭客假借提供開源密碼管理工具KeePass,並搭配國際化網域名稱編碼(Punycode)的攻擊手法,讓使用者難以從網址識別是惡意網站。

資安業者Malwarebytes揭露濫用Google搜尋廣告的惡意軟體攻擊行動,駭客假借提供開源密碼管理工具KeePass,並搭配國際化網域名稱編碼(Punycode)的攻擊手法,讓使用者難以從網址識別是惡意網站。

Punycode指的是將Unicode轉換成ASCII的特殊編碼,以研究人員揭露的惡意網站ķeepass.info為例(K下方有逗點),轉換成ASCII編碼是xn--eepass-vbb[.]info。一旦使用者依照指示下載,電腦就有可能感染惡意程式FakeBat。

10月18日日本電子產品製造商卡西歐(Casio)發出公告,不明人士未經授權存取公司的教育網頁應用程式ClassPad.net的開發環境伺服器,該公司於11日晚間察覺資料庫異常並進行調查,隨後12日部分日本境外人士的個人資訊遭到存取,這些資料包含客戶名稱、電子郵件信箱、居住國家、購買資訊、使用的服務資訊,但不含信用卡資料,91,921個項目與日本客戶有關、35,049個外洩項目影響其他148個國家及地區的客戶。

而對於這起事故發生的原因,他們認為來自於系統操作錯誤與作業管理不足,使得開發環境部分網路安全組態遭到停用而釀禍。對此,卡西歐在16日向日本個人資料個護委員會、日本資訊系統使用者協會(JUAS)通報此事,並與外部專家進行調查。

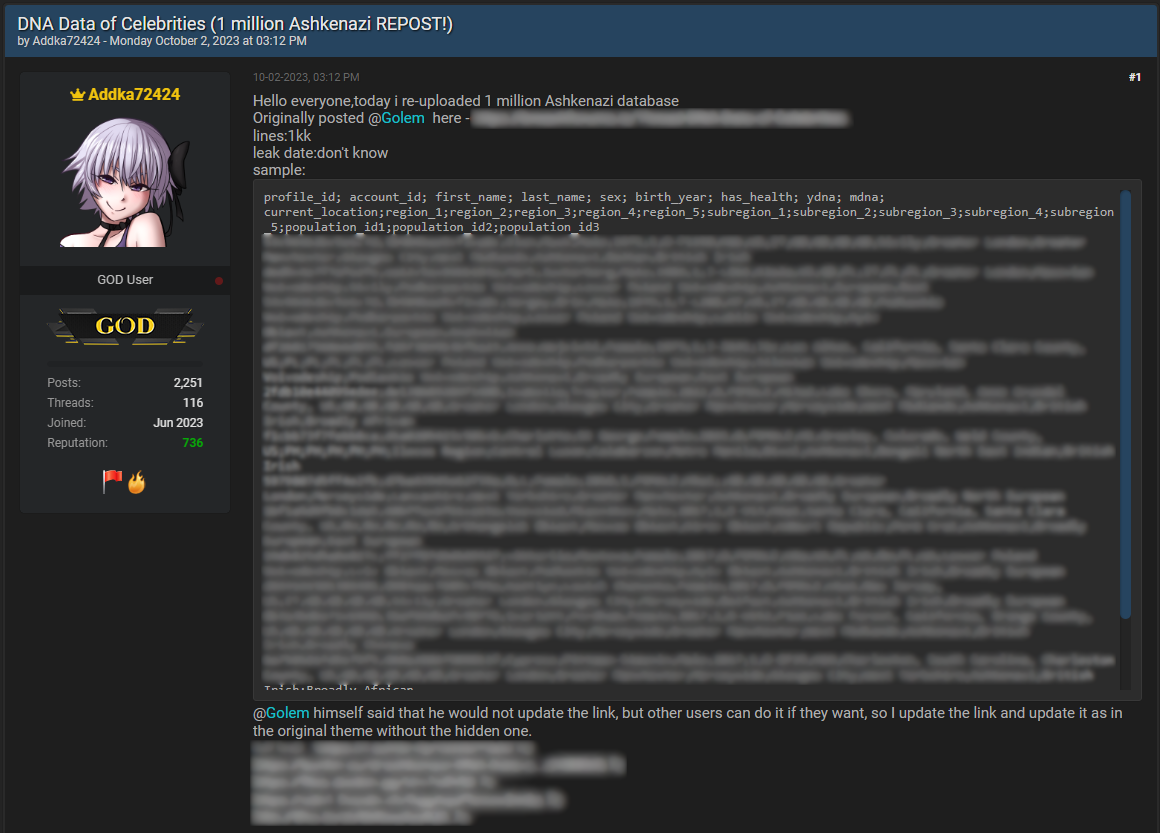

基因檢驗業者23andMe傳出資料外洩,410萬筆英國民資資料流入駭客論壇

根據資安新聞網站Bleeping Computer在10月6日的報導,有人在駭客論壇兜售基因檢驗業者23andMe的資料,當時該公司發言人證實駭客流出的是真實資料,疑似透過其他攻擊事件取得的帳密資料來進行帳號填充攻擊得逞,而非IT系統遭到入侵,最近又有駭客公布另一批資料。

根據資安新聞網站Bleeping Computer在10月6日的報導,有人在駭客論壇兜售基因檢驗業者23andMe的資料,當時該公司發言人證實駭客流出的是真實資料,疑似透過其他攻擊事件取得的帳密資料來進行帳號填充攻擊得逞,而非IT系統遭到入侵,最近又有駭客公布另一批資料。

10月17日,有人聲稱是資料外洩事件的幕後黑手,於駭客論壇洩露410萬名英國人個資,並聲稱內含居住美國、西歐最富有人士的資料,包含洛克斐勒家族、羅斯柴爾德家族等豪門。這名人士同日又公布另批含有德國人資料的CSV檔案,內含139,172筆。

根據科技新聞網站TechCrunch的報導,駭客公布的英國民眾個資,有部分已被證實與公開的基因資訊相符,而且,有些資料駭客曾在8月於另一個論壇兜售,當時他們宣稱竊得300 TB資料。

資料來源

1. https://www.bleepingcomputer.com/news/security/hacker-leaks-millions-of-new-23andme-genetic-data-profiles/

2. https://www.bleepingcomputer.com/news/security/genetics-firm-23andme-says-user-data-stolen-in-credential-stuffing-attack/

3. https://techcrunch.com/2023/10/18/hacker-leaks-millions-more-23andme-user-records-on-cybercrime-forum/

【漏洞與修補】

針對研究人員揭露的NAS管理員密碼重組漏洞,群暉提出進一步說明

資安業者Claroty近日揭露,關於群暉6月修補的NAS作業系統DSM漏洞CVE-2023-2729的細節。對於這項漏洞,我們也向該公司進行確認,他們提出了新的說明。

首先是針對漏洞緩解的方式,該公司將舊有的生成隨機密碼函數,替換為能提供加密和更安全隨機密碼的函式來因應。

而對於他們對這項漏洞的風險評估,該公司表示此漏洞針對的管理員帳號,在建置完DSM環境後就會停用,即使攻擊者最終找出正確密碼,亦無法使用。再者,則是這個漏洞必須搭配其他資訊才能利用,無法直接暴力猜測密碼。該公司認為,此漏洞在實務上幾乎不會造成威脅。

基於Synology SIRT將該漏洞評估為中度風險(Moderate),根據他們的修補政策,只會針對最新的DSM 7.2提供修補,並表示若為重大風險漏洞,該公司也會為舊版DSM作業系統進行修補,並在24小時內提供。

【資安防禦措施】

10月19日印度中央調查局(CBI)宣布,他們與微軟和Amazon聯手,破獲在當地進行的技術支援詐騙行動Chakra-II,他們總共掃盪了5起案件,搜索76個地點,扣押了許多的手機、電腦、伺服器、SIM卡、硬碟、電子郵件,並凍結多個銀行帳戶。

這些詐騙份子於印度五個州經營多個客服中心,宣稱自己是這兩大品牌的技術支援人員,且時間長達5年。歹徒疑似透過網頁上跳出的訊息來謊稱受害者的系統有問題,並提供免付費電話,在受害者主動聯繫之後,對方就會遠端存取受害者電腦以協助檢查,再宣稱系統有問題,進而要求受害者支付高昂的服務費用,或是於電腦上植入惡意程式、勒索軟體,或是竊取受害者的金融資訊。

CBI指出,受害者大部分是美國人,但也有加拿大、德國、澳洲、西班牙、英國的民眾受害,人數超過2千。

資料來源

1. https://twitter.com/CBIHeadquarters/status/1715013792697045503/photo/1

2. https://blogs.microsoft.com/on-the-issues/2023/10/19/microsoft-amazon-tech-support-fraud-india/

3. https://www.aboutamazon.com/news/policy-news-views/amazon-microsoft-protect-against-impersonation-scams

【其他新聞】

五眼聯盟情報機構指控中國盜取智慧財產,濫用人工智慧發動網路攻擊

即時通訊軟體Discord成惡意軟體溫床,APT駭客也加入濫用行列

近期資安日報

【10月19日】 互動式運算平臺Jupyter Notebook遭到鎖定,駭客部署惡意程式,從中挖礦並盜取雲端服務帳密

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10