駭客為了挾持特定服務的使用者帳號,最近幾年經常會利用對手中間人(AiTM)攻擊手法,藉由代替受害人存取、進行身分驗證,取得登入過程建立的cookie、連線階段(Session),從而在無需知道密碼,也不需通過雙因素驗證(MFA)的情況下,掌握他們的帳號。但如今,有駭客聲稱能藉由過期的cookie,照樣能入侵特定服務的使用者帳號。

照理而言,上述連線階段所使用的cookie,主要的用途是讓使用者一段時間裡能自動登入某項網站服務,無須逐次手動登入,基於安全性考量、避免遭竊而被濫用,這種cookie都具備有效期限。在AiTM攻擊手法當中,攻擊者也是竊取使用者當下登入網站服務的cookie加以濫用。這種讓cookie「起死回生」再拿來利用的情況,相當罕見。

竊資軟體首度提供復原Google帳號的cookie功能

資安業者Hudson Rock指出,他們近期看到打造竊資軟體Lumma(亦稱LummaC2)的開發人員標榜特殊攻擊伎倆,這些駭客表示,能從受害電腦竊取與Google服務有關的cookie,之後再進行濫用,並強調使用者就算登出、更換密碼,這類cookie仍然有效,不會過期或是遭到撤銷。

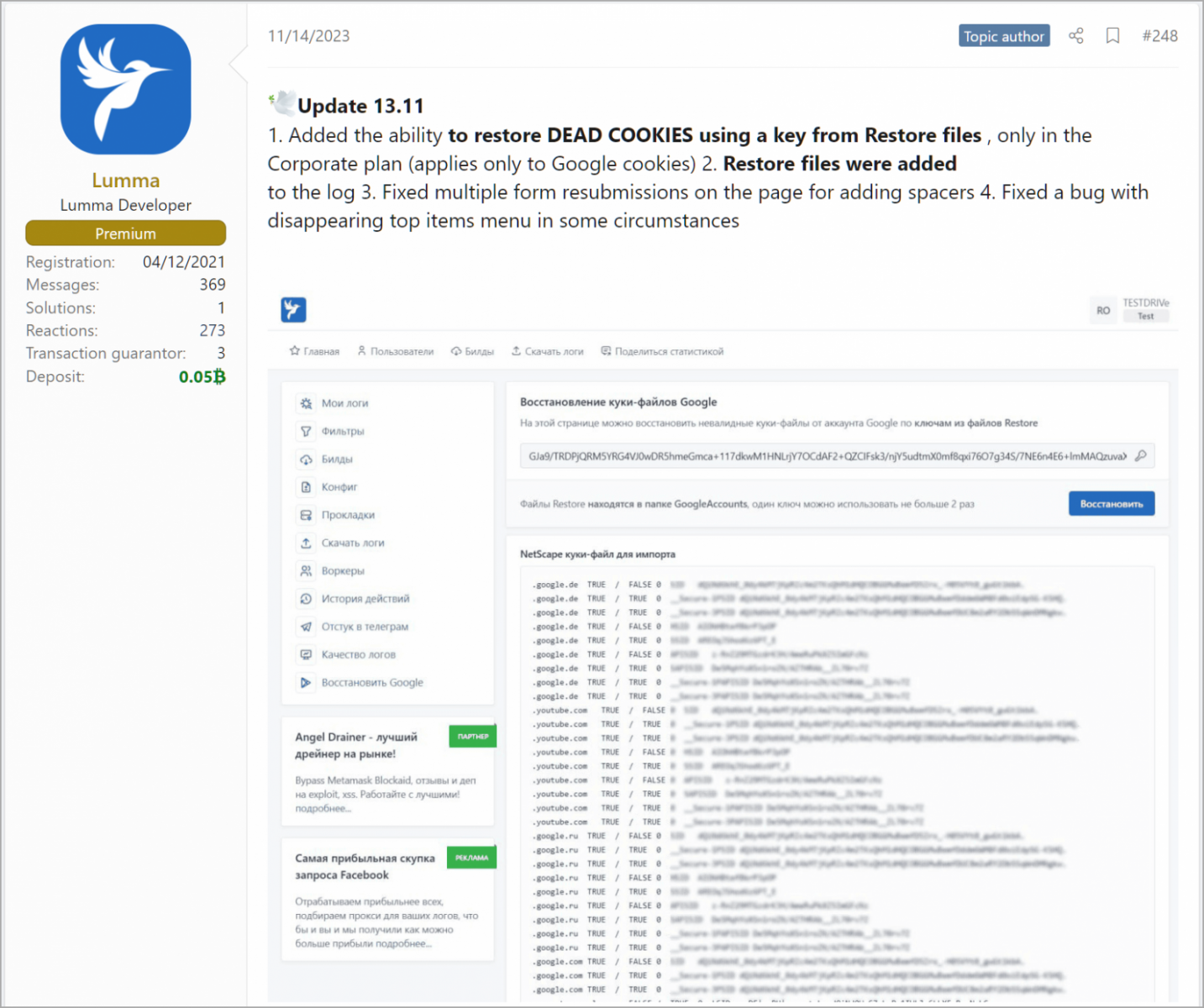

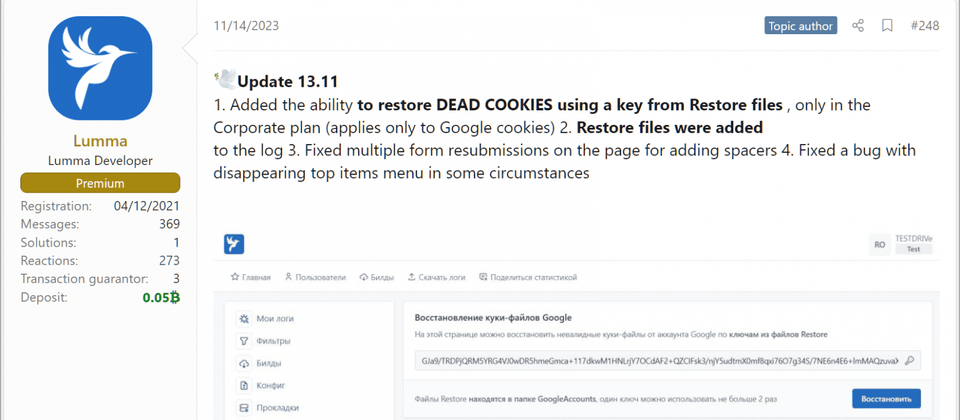

資安新聞網站Bleeping Computer指出,該惡意軟體的經營者在11月14日提供新功能,讓買家能透過金鑰復原已經失效的cookie,此功能僅適用Google帳號,且由於該金鑰只能使用2次,因此,買家僅有一次復原cookie的機會,不過,倘若賣家標榜功能確實存在,足以對企業組織造成嚴重威脅。此外,這項特殊新功能也並非人人可用,經營者只提供每個月付費1千美元的企業訂閱方案用戶。

有其他竊資軟體駭客組織也宣稱能提供相關功能

上述的功能,雖然未得到研究人員或是Google的驗證,但這種挾持受害者Google帳號的能力,似乎並非特例,傳出有其他駭客掌握類似技術。

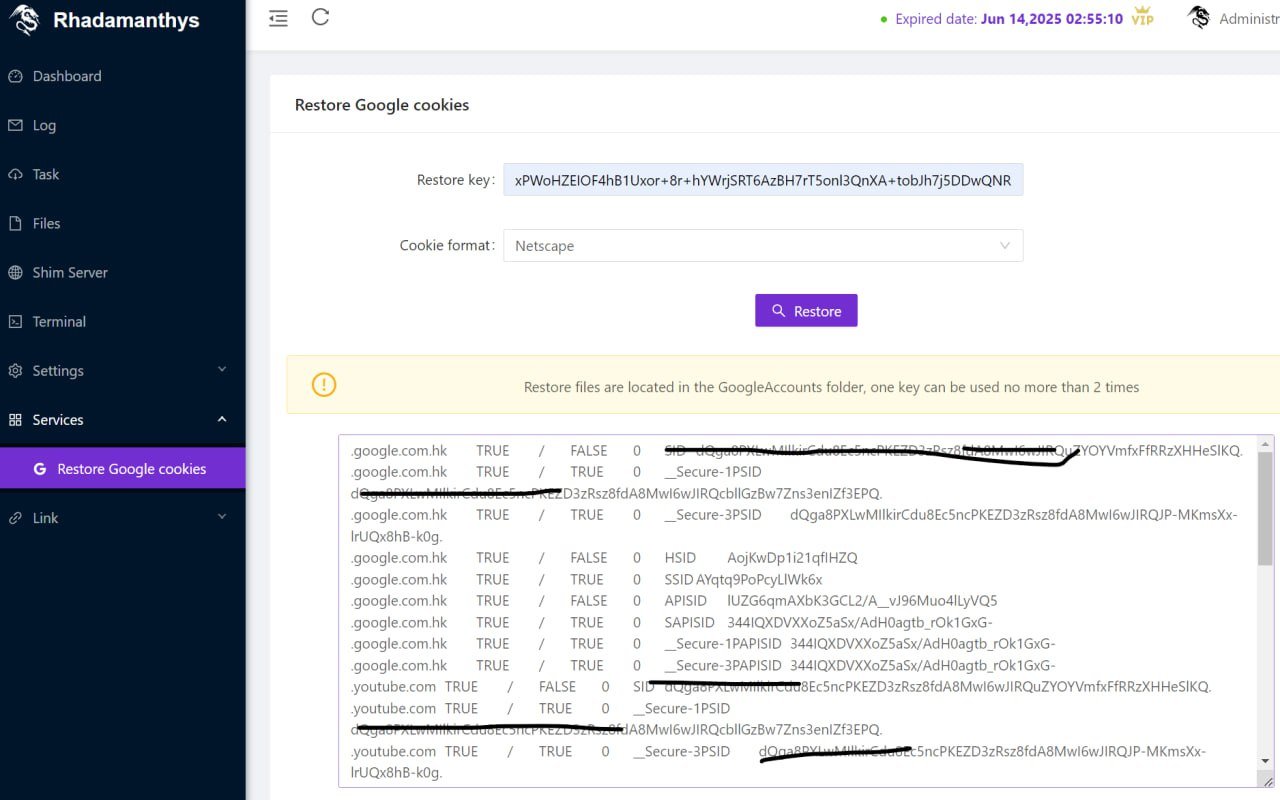

因為,事隔3天之後,另一名研究人員g0njxa發現,經營竊資軟體Rhadamanthys的駭客也宣稱提供類似的功能,所以,上述Bleeping Computer取得Lumma開發者的說法,很有可能是競爭對手從他們的竊資軟體複製而得。

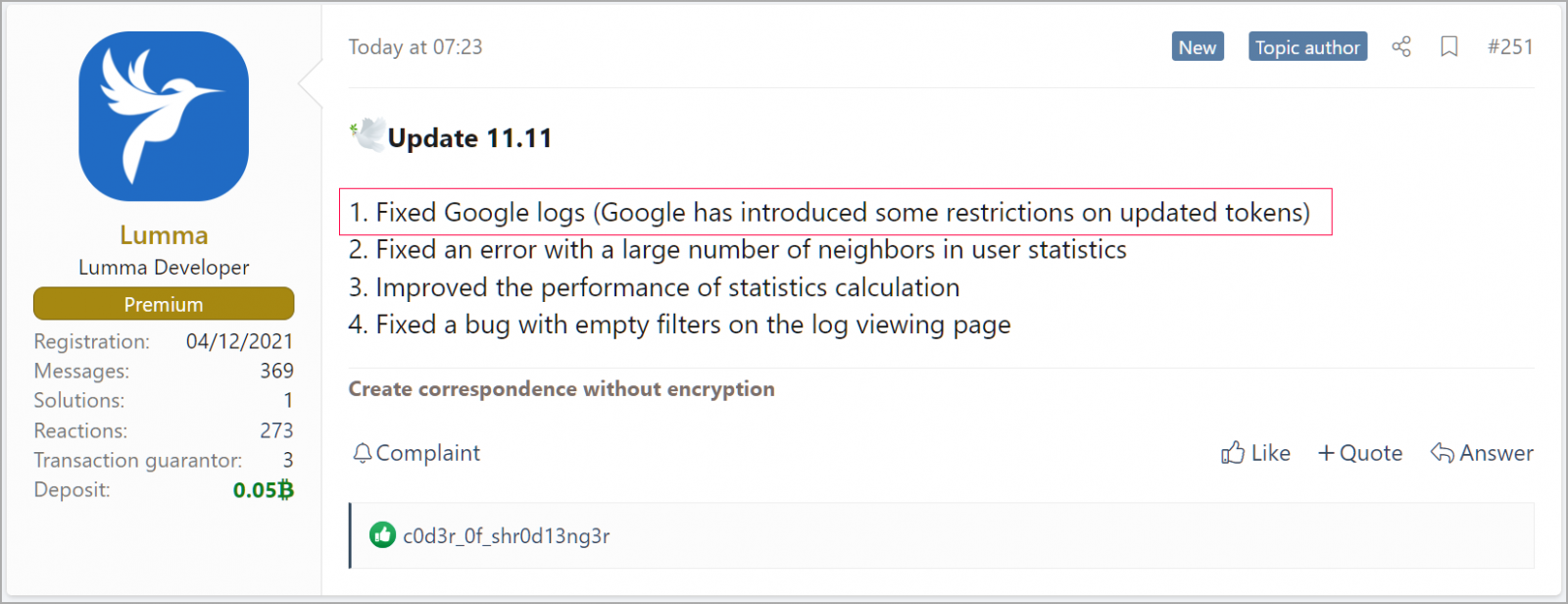

對此,Bleeping Computer也向Google進一步確認,但沒有得到回應。不過,事隔數日,開發Lumma竊資軟體的駭客表示,Google近期在Token引入了新的限制,他們對此措施發布更新程式反制,買家仍舊能夠使用他們提供的功能,控制受害者的Google帳號。

針對這項手法,Hudson Rock的研究人員從感染竊資軟體Lumma的電腦上,發現駭客所宣稱的新格式cookie並進行研究,結果發現確實如對方所標榜,他們在瀏覽器注入這種cookie,就能存取受害者的Google帳號,而且,此cookie似乎不會過期。

然而,他們請受害者變更Gmail密碼再進行測試,這種cookie便不再有效。研究人員試圖向Lumma開發人員探聽虛實,對方向他們透露,攻擊者必須使用一種「反偵測瀏覽器(Anti-Detect Browser)」,混淆自己裝置的識別資訊,並偽裝成受害電腦的組態。這些研究人員也希望其他資安業者參與調查,表示願意提供前述取得的cookie檔案。

運用罕見手法已非首例

究竟此竊資軟體是否確實具備駭客標榜的功能?目前尚未有資安人員證實,但這些駭客在竊資軟體導入極為罕見的招式,並非首例。

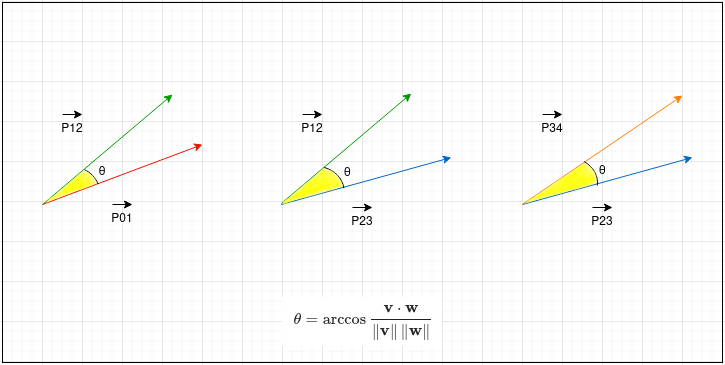

例如,資安業者Outpost24揭露竊資軟體Lumma之前的攻擊行動,當時研究人員取得Lumma Stealer 4.0版進行分析,發現這些駭客運用了極為複雜的手法迴避偵測,當中的伎倆,包含:控制流程的扁平化混淆(Control Flow Flattening Obfuscation)、真人操作滑鼠行為的偵測、XOR加密、支援動態的組態檔案等。

其中最為特殊的是偵測使用者操作滑鼠的行為,駭客為了確認此惡意程式是否在研究人員的沙箱環境執行,他們利用三角學(Trigonometry)來追蹤滑鼠游標的位置,以50毫秒的間隔記錄5個位置,然後透過歐幾里得向量(Euclidean Vector)進行計算,若是得出的角度低於45度,才會認定是人類操作的行為,執行該竊資軟體。

熱門新聞

2026-02-09

2026-02-06

2026-02-10

2026-02-09

2026-02-09

2026-02-10

2026-02-10