12月12日有許多軟體開發商推出本月的例行更新,而其中相當值得留意的部分,是有關防火牆漏洞的細節揭露。其中,包含了開源防火牆系統pfSense的漏洞,以及Sophos破例提供已屆生命週期終止(EOL)修補程式的情況。

其中,比較值得留意的是pfSense的漏洞,原因是研究人員揭露的3個漏洞可被串連,而有機會讓攻擊者在防火牆上執行任意程式碼。

【攻擊與威脅】

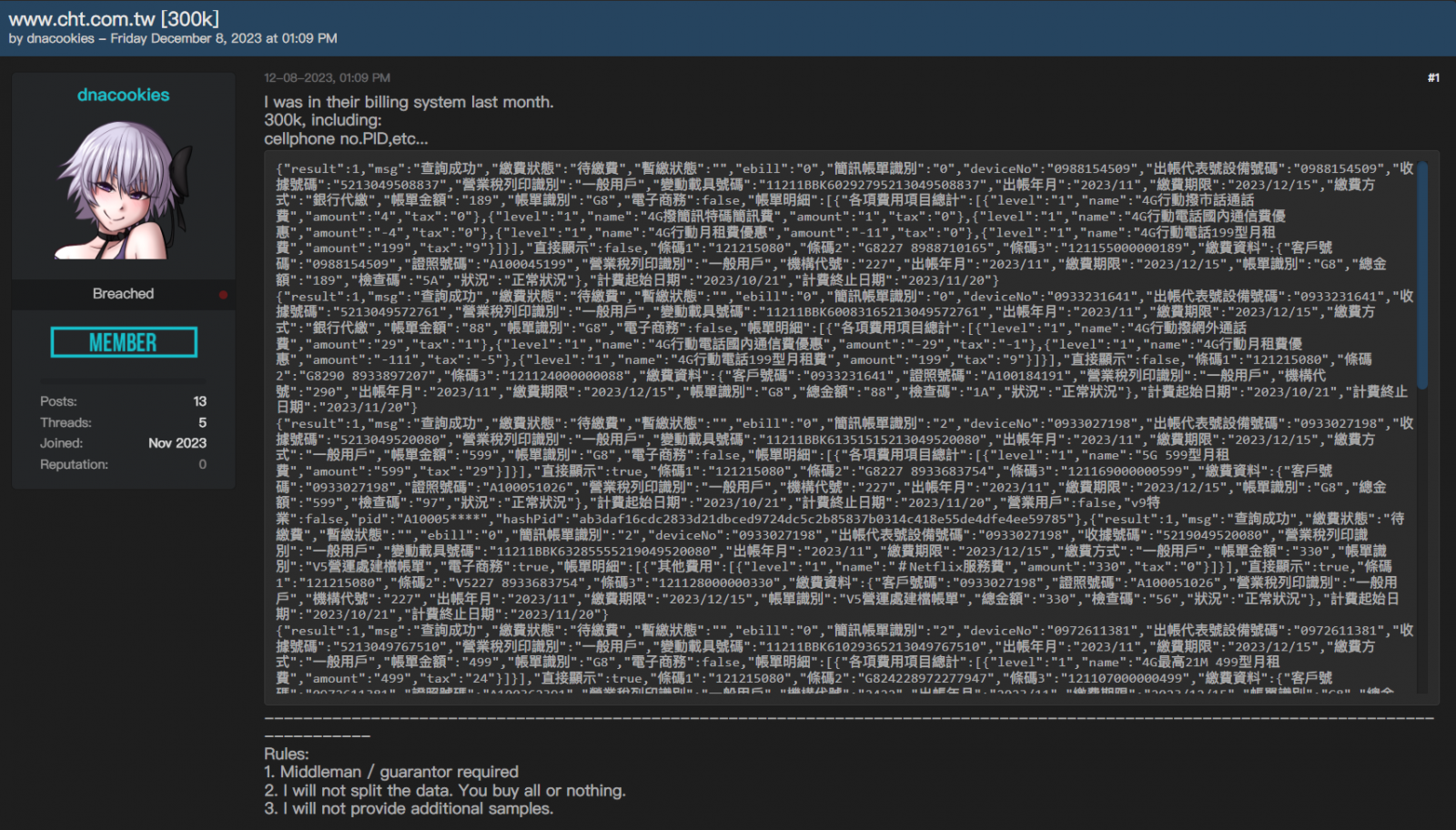

昨天有媒體報導地下論壇BreachForums兜售中華電信(www.cht.com.tw)的資料,賣家聲稱11月入侵該公司的帳務系統,取得30萬筆資料,內容包含了出帳電話號碼、簡訊帳單識別、出帳日期、繳費期限、繳費方式、帳單金額、帳單明細等。

昨天有媒體報導地下論壇BreachForums兜售中華電信(www.cht.com.tw)的資料,賣家聲稱11月入侵該公司的帳務系統,取得30萬筆資料,內容包含了出帳電話號碼、簡訊帳單識別、出帳日期、繳費期限、繳費方式、帳單金額、帳單明細等。

傍晚中華電信發布新聞稿,表示下午啟動內部調查,強調他們系統並未發現遭駭的跡象,亦無個資外洩的情形。而對於這次駭客兜售的資料來源,中華電信指出很可能是利用帳號查詢功能進行欠費查詢而得,任何人只要輸入正確的行動電話門號及身分證字號,就能取得不具個人識別性的帳務資料。他們也加強防護,防止帳單查詢功能遭到濫用。

資料來源

1. https://www.tcpttw.com/local/2023/12/12/80942/%E3%80%90%E7%8D%A8%E5%AE%B6%E5%BF%AB%E8%A8%8A%E3%80%91%E4%B8%AD%E8%8F%AF%E9%9B%BB%E4%BF%A1%E7%B9%B3%E8%B2%BB%E8%B3%87%E6%96%99%E7%96%91%E4%BC%BC%E5%A4%96%E6%B4%A9%EF%BD%9C%E9%A9%9A%E5%82%B3%E5%9C%B0/

2. https://www.mirrormedia.mg/story/20231212fin007

駭客假借提供訂房資訊寄送釣魚郵件,散布竊資軟體MrAnon Stealer

資安業者Fortinet揭露竊資軟體MrAnon Stealer的攻擊行動,駭客假借訂房的名義,聲稱要調查12月旅館房間可用性的情況,寄送帶有PDF檔案的釣魚郵件,鎖定德國旅館業者而來。

資安業者Fortinet揭露竊資軟體MrAnon Stealer的攻擊行動,駭客假借訂房的名義,聲稱要調查12月旅館房間可用性的情況,寄送帶有PDF檔案的釣魚郵件,鎖定德國旅館業者而來。

一旦收信人依照指示開啟附件檔案,該PDF便會顯示電腦的Flash Player太舊,必須安裝相關軟體更新,然而若是依照指示操作,電腦就有可能被植入竊資軟體。

此竊資軟體以Python開發,並透過Cx_Freeze進行加殼來迴避偵測,駭客將其用於竊取系統資訊、使用者帳密、瀏覽器連線階段(Session)、加密貨幣擴充套件的資料等。

【漏洞與修補】

開源防火牆系統pfSense存在XSS、命令注入漏洞,逾1,400臺未修補弱點的伺服器曝險

資安業者SonarSource揭露開源防火牆系統pfSense多個漏洞,其中包含了中度風險、CVSS風險評分皆為5.4的跨網站指令碼(XSS)漏洞CVE-2023-42325及CVE-2023-42327,以及CVSS風險評分達到8.8的高風險命令注入漏洞CVE-2023-42326,一旦攻擊者結合這些漏洞,就有可能在pfSense系統上發動遠端執行任意程式碼(RCE)攻擊,對方可利用網路釣魚手法,誘騙通過身分驗證的pfSense使用者點選惡意連結來觸發漏洞。

開發商Netgate於今年7月接獲通報,在11月發布付費版pfSense Plus 23.09、社群版pfSense CE 2.7.1來修補漏洞,然而研究人員提出警告,在開發商發布更新軟體後,現在仍有1,450個可透過網際網路存取的防火牆曝露於相關風險。

資料來源

1. https://www.sonarsource.com/blog/pfsense-vulnerabilities-sonarcloud/

2. https://www.bleepingcomputer.com/news/security/over-1-450-pfsense-servers-exposed-to-rce-attacks-via-bug-chain/

Sophos終止產品支援的防火牆系統遭遇網路攻擊,破例提供RCE漏洞修補程式

去年9月資安業者Sophos發布資安公告,修補防火牆重大漏洞CVE-2022-3236(CVSS風險評分為9.8),並在一個月後警告已被用於攻擊行動,現在傳出影響範圍擴大,該公司決定破例為更多防火牆系統提供更新程式。

12月11日Sophos更新上述公告,指出駭客近期針對已屆生命週期終止(EOL)、不再受到支援的舊版防火牆系統進行漏洞利用嘗試,他們針對部分系統開發修補程式,若是受影響組織的防火牆有開啟接收軟體更新功能,大部分將會自動套用相關修補軟體。

WordPress網站備份外掛程式Backup Migration存在重大漏洞,約有5萬個網站曝險

資安研究團隊Nex Team向資安業者Wordfence通報WordPress外掛程式Backup Migration的重大漏洞CVE-2023-6553,攻擊者可在未經身分驗證的情況下,將PHP程式碼注入特定檔案,得以遠端執行任意程式碼(RCE),進而接管整個網站,CVSS風險評分為9.8,影響1.3.6版及之前版本的Backup Migration。

Wordfence指出,攻擊者只要發送特製的請求,就有機會觸發上述漏洞,利用漏洞的難度並不高。該公司向開發團隊通報後,12月6日BackupBliss發布1.3.8版修補上述漏洞。值得留意的是,根據資安新聞網站Bleeping Computer的分析,截至11日仍有近5萬個網站尚未套用新版外掛程式而曝險。

資料來源

1. https://www.wordfence.com/blog/2023/12/critical-unauthenticated-remote-code-execution-found-in-backup-migration-plugin/

2. https://www.bleepingcomputer.com/news/security/50k-wordpress-sites-exposed-to-rce-attacks-by-critical-bug-in-backup-plugin/

12月12日微軟發布本月份例行更新(Patch Tuesday),修補旗下產品34個漏洞,但特別的是,這次他們也對其他廠牌產品的零時差漏洞進行修補。

微軟對於AMD處理器的零時差漏洞CVE-2023-20588發布資安通告,這項漏洞AMD於8月揭露,影響EPYC 7001伺服器處理器、含有Radeon顯示晶片的Athlon 3000及Ryzen 3000系列個人電腦處理器,以及含有Radeon Vega顯示晶片的Athlon Pro 3000及Ryzen Pro 3000系列的筆電處理器,這項漏洞發生的原因,在於上述型號的處理器執行除法運算時,在除以0的運算中,有可能回傳推測資料而導致資訊洩露。

AMD將這個漏洞評為低風險,他們認為攻擊者需要存取本機才能濫用,但微軟將其列為重要層級,並對於Windows 10、Windows 11,以及Windows Server 2008以上伺服器作業系統進行修補。

資料來源

1. https://msrc.microsoft.com/update-guide/releaseNote/2023-Dec

2. https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-20588

3. https://www.amd.com/en/resources/product-security/bulletin/amd-sb-7007.html

12月12日Adobe發布9則資安公告,對於旗下的Illustrator、Substance 3D Sampler、After Effects等產品提供更新版本,總共修補207個漏洞,其中有185個與網站內容管理平臺Adobe Experience Manager有關。

而根據重大等級漏洞的多寡,該公司為Substance 3D Sampler修補6個漏洞,其次則是After Effects、Illustrator各有3個重大漏洞,這些漏洞涉及越界寫入(OBW)、越界讀取(OBR)、記憶體釋放後濫用(UAF),或是輸入缺乏適當驗證,而有可能被攻擊者用於執行任意程式碼。

資料來源

1. https://helpx.adobe.com/security/products/experience-manager/apsb23-72.html

2. https://helpx.adobe.com/security/products/substance3d-sampler/apsb23-74.html

3. https://helpx.adobe.com/security/products/after_effects/apsb23-75.html

4. https://helpx.adobe.com/security/products/illustrator/apsb23-68.html

12月12日SAP發布本月例行資安公告,當中提及4項涉及重大漏洞焦點(Hot News),大部分是對過往公告的漏洞的說明更新,但其中一則是提及本次首度揭露的新漏洞。

這些漏洞是CVE-2023-36922、CVE-2023-49583、CVE-2023-50422、CVE-2023-50423,CVSS風險評分皆為9.1,存在於商業技術平臺 Business Technology Platform(BTP),大部分與此系統的安全服務整合程式庫(Security Services Integration Library)有關,一旦遭到利用,攻擊者就能在未經授權的情況下,取得任意應用程式的權限,從而導致應用程式的機密性、完整性受到嚴重影響。

【資安產業動態】

為應對日新月異之網路犯罪技術及手段所帶來的挑戰,保護企業資產、降低駭客入侵或勒索軟體等資安事件造成企業損失,並加快案件處理流程,且減少作業成本,12月12日台灣資安主管聯盟(台灣CISO聯盟)在會員大會上,與法務部調查局、內政部警政署刑事警察局、台灣電腦網路危機處理暨協調中心,共同簽署《資安互助合作意向書》,並邀請行政院副院長鄭文燦、數位發展部政務次長闕河鳴、金融監督管理委員會副主委邱淑貞,共同擔任MOU簽署儀式的見證人。

為應對日新月異之網路犯罪技術及手段所帶來的挑戰,保護企業資產、降低駭客入侵或勒索軟體等資安事件造成企業損失,並加快案件處理流程,且減少作業成本,12月12日台灣資安主管聯盟(台灣CISO聯盟)在會員大會上,與法務部調查局、內政部警政署刑事警察局、台灣電腦網路危機處理暨協調中心,共同簽署《資安互助合作意向書》,並邀請行政院副院長鄭文燦、數位發展部政務次長闕河鳴、金融監督管理委員會副主委邱淑貞,共同擔任MOU簽署儀式的見證人。

【其他新聞】

溫控倉儲暨物流業者Americold遭勒索軟體攻擊,13萬人受到影響

惡意軟體GuLoader採用多種反分析機制來防堵研究人員調查

處理程序注入攻擊手法Pool Party有機會繞過EDR端點防護措施

研究人員揭露針對安卓裝置的攻擊手法AutoSpill,從密碼管理工具竊取帳密資料

近期資安日報

【12月12日】 北韓駭客組織Lazarus利用兩年前的重大漏洞Log4Shell,攻擊VMware桌面虛擬化平臺入侵受害組織

【12月11日】 蘋果裝置、Linux主機、安卓裝置恐曝露於藍牙鍵盤注入漏洞風險,攻擊者藉由配對假的鍵盤裝置進行控制

【12月8日】 五眼聯盟針對俄羅斯駭客Star Blizzard大規模網釣攻擊採取法律行動,祭出千萬美元獎金緝捕兩名駭客

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10