微軟上週五坦承遭遇俄羅斯駭客APT29的攻擊,2個月前駭客成功入侵其內部環境收集情報,直到一個禮拜前才被發現並予以阻止。

國家級駭客組織鎖定該公司下手的情況,已非首例。半年前微軟針對中國駭客Storm-0558攻擊行動進行說明,對方自5月中旬濫用微軟帳號(MSA)的簽章金鑰,挾持約25個組織的電子郵件帳號 ,這些駭客取得MSA的管道,就是挾持了微軟工程師的帳號而能得逞。

【攻擊與威脅】

微軟坦承遭到俄羅斯駭客APT29入侵,部分高階主管電子郵件信箱資料外流

最近幾年微軟揭露不少針對旗下Microsoft 365的網路釣魚攻擊行動,駭客鎖定該公司提供的電子郵件服務下手,但最近出現該公司內部的電子郵件信箱遭駭的情形。

1月19日微軟證實,他們的安全團隊在1月12日偵測到國家級駭客的攻擊行動,這些駭客約從2023年11月下旬,透過密碼噴濺攻擊(password spray)的手法,破壞非生產環境、用於測試的租戶帳號,從而於微軟內部網路環境立足,並存取少部分的公司電子郵件信箱,這些帳號的所有者,包含了資深管理層的成員,以及負責資安及法律等業務的員工。部分電子郵件及其中挾帶的文件,也遭到外流。

而對於攻擊者的身分,該公司指出是俄羅斯駭客組織APT29(亦稱Nobelium、Midnight Blizzard),對方的目的是透過電子郵件了解該公司調查該組織的情形。微軟強調,這起攻擊行動並非旗下產品或服務弱點造成,亦尚未發現攻擊者能存取客戶環境、生產系統、原始碼、人工智慧系統的跡象。對於這起資安事故對營運造成的衝擊,根據該公司向美國證券交易委員會(SEC)提交的8-K表單中指出,並未對公司營運產生重大影響。

資料來源

1. https://msrc.microsoft.com/blog/2024/01/microsoft-actions-following-attack-by-nation-state-actor-midnight-blizzard/

2. https://www.sec.gov/ix?doc=/Archives/edgar/data/789019/000119312524011295/d708866d8k.htm

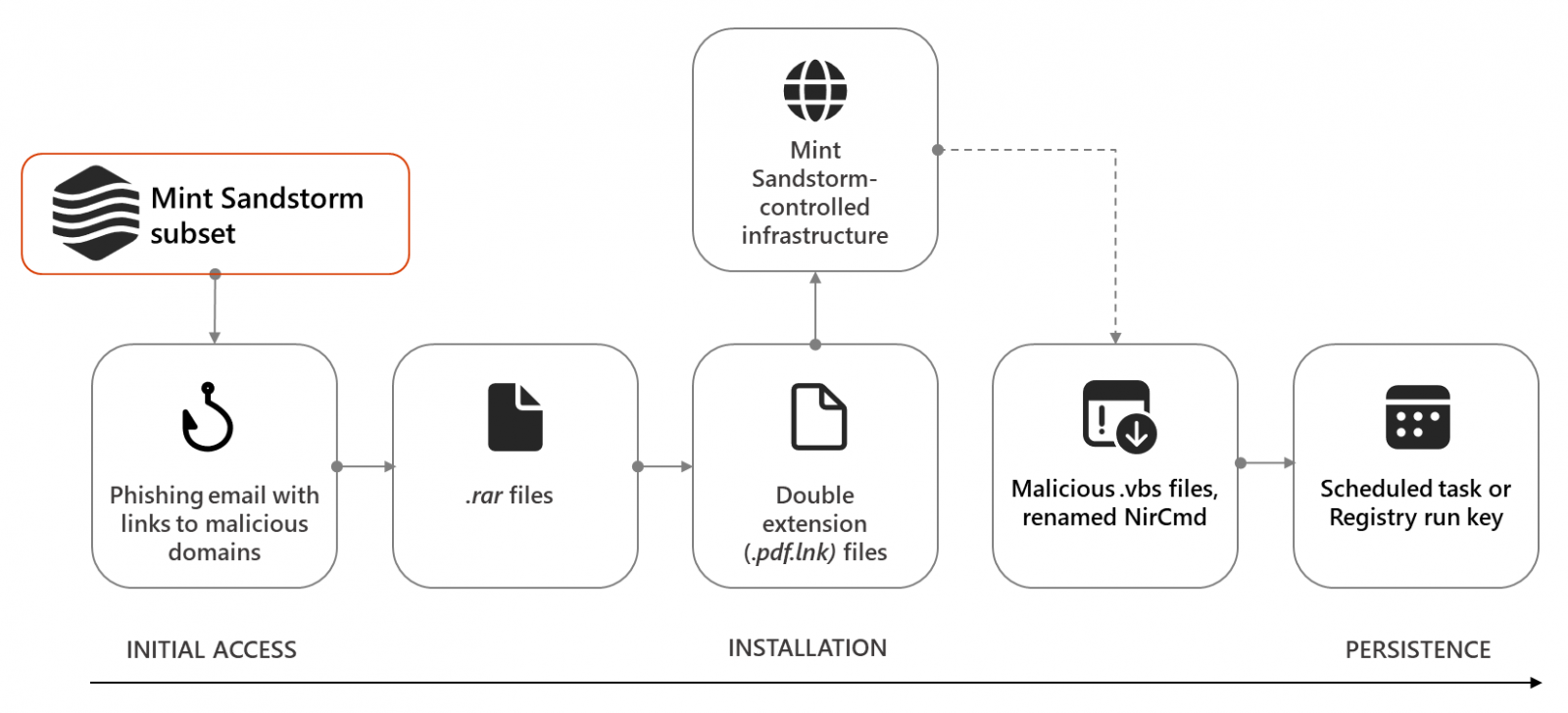

伊朗駭客Charming Kitten鎖定歐美大學、研究機構,散布惡意程式MediaPl

微軟揭露伊朗駭客組織Charming Kitten(亦稱Mint Sandstorm)旗下人士自2023年11月發起的網路攻擊行動,範圍涵蓋比利時、法國、加薩、以色列、英國、美國的大專院校和研究機構,並且鎖定從事中東事務的人士下手,對方試圖透過社交工程引誘目標下載惡意檔案,在部分攻擊行動當中,他們發現駭客使用名為MediaPl的後門程式。

微軟揭露伊朗駭客組織Charming Kitten(亦稱Mint Sandstorm)旗下人士自2023年11月發起的網路攻擊行動,範圍涵蓋比利時、法國、加薩、以色列、英國、美國的大專院校和研究機構,並且鎖定從事中東事務的人士下手,對方試圖透過社交工程引誘目標下載惡意檔案,在部分攻擊行動當中,他們發現駭客使用名為MediaPl的後門程式。

駭客偽裝成名人,其中包括知名媒體的記者發送看似無害的電子郵件,聲稱要徵求收信人對於以哈衝突文章的看法,企圖與目標人士建立信任關係,待時機成熟再伺機傳送惡意內容。假如收信人同意閱讀電子郵件引述的文章內容,對方便會接著佯稱提供草稿檔案的名義,寄送另一封含有惡意網域的信件,收信人若是依照指示操作,將會連到寄放RAR壓縮檔的網域下載檔案,其內容含有偽裝成PDF文件的Windows捷徑檔(LNK),啟動後電腦將會執行curl指令,從攻擊者控制的特定網域下載一系列惡意檔案,當中有數個VBS指令碼及命令列工具NirCmd。

在部分攻擊行動裡,這些駭客會在受害電腦植入MediaPl、MischiefTut等後門程式,其中,攻擊者將MediaPl偽裝影音播放程式Windows Media Player元件,並與Windows Photo看圖程式互動,透過特定圖檔取得C2資訊,然後使用AES CBC加密、Base64演算法處理的流量進行通訊。另一個後門程式,則是以PowerShell打造,能執行偵察指令,並將輸出結果寫入純文字檔案。此外,該後門程式也能讓攻擊者下載額外工具到受害電腦。

俄羅斯駭客Cold River假借提供加密的PDF文件,散布後門程式Spica

Google旗下的威脅分析小組(TAG)指出,別名為Seaborgium、TA446的俄羅斯駭客組織Cold River,近期的網路釣魚攻擊行動出現新的手法,有別於過往的目的是要騙取受害者的帳密資料,現在這些駭客試圖散布名為Spica的後門程式。

Google旗下的威脅分析小組(TAG)指出,別名為Seaborgium、TA446的俄羅斯駭客組織Cold River,近期的網路釣魚攻擊行動出現新的手法,有別於過往的目的是要騙取受害者的帳密資料,現在這些駭客試圖散布名為Spica的後門程式。

研究人員看到這些駭客採用假冒的身分與目標人士建立關係,然後以徵求文章意見為由,傳送宣稱是即將發表的專欄文章PDF檔案,然而目標人士打開收到的PDF檔案,會看到文字遭到加密,此時對方就會提供雲端檔案的連結,聲稱提供解密工具,但實際上是Spica,一旦下載、執行,電腦就可能遭到駭客控制。

此後門程式以Rust打造而成,可用於執行Shell命令,並能竊取瀏覽器的Cookie、上傳或下載檔案、列出電腦檔案內容、盜取指定檔案。研究人員推測,駭客使用該後門程式的時間,最早可追溯至2022年11月。

大型服飾集團VF Corp去年遭到入侵,逾3,500萬客戶個資被盜

旗下擁有VANS、Jansport、NorthFace、Timberland等十多個知名服飾品牌的威富集團VF Corporation(VFC),12下旬證實因IT系統遭到未經授權存取,導致業務營運受到影響、部分資料外洩,上週透露更多細節。

1月18日VFC向美國證券交易委員會(SEC)提交8-K/A文件二度進行說明,當中提及該集團經營的零售門市、電商網站、物流中心的運作都遭到波及,而在總部關閉特定系統後,門市的庫存、補貨資訊中斷,訂單無法如期交貨,某些批發訂單出貨延遲,導致部分企業客戶及消費者取消訂單,部分電商網站訂單量下滑,但對公司財務影響並不顯著。

另一方面,該公司也透露資料外洩的範圍,他們估計約有近3,550萬名客戶個資外流,但不包含社會安全碼、銀行帳號、信用卡資訊,且尚未發現駭客取得客戶密碼的情況,不過,該集團並未透露駭客取得那些個資。

密碼外洩查詢網站Have I Been Pwned揭露大型個資外洩資料庫,內含逾7千萬筆電子郵件帳號、1億個密碼

外洩密碼查詢資料庫網站Have I Been Pwned(HIBP)近期取得大量的帳密資料庫Naz.API,內含70,840,771筆電子郵件帳號、1億組密碼,HIBP個人訂閱者受到影響。這批資料共有319個檔案,大小為104 GB。

經營該網站的Troy Hunt指出,經過他們的比對,約有65%帳號已在HIBP的資料庫,35%是新的外洩資料,其中,此資安專家也有2011年前使用過的密碼被收錄其中。值得留意的是,這批資料原先是在2023年9月於駭客論壇上兜售,賣家宣稱資料透過竊資軟體(Infostealer)取得,但Troy Hunt指出事實不完全是如此,並非所有資料都是惡意程式竊得,且有些帳密資料已存在相當長的時間。

【其他新聞】

CISA針對開源工控自動化平臺Rapid SCADA弱點提出警告

近期資安日報

【1月19日】針對安卓電視盒的大規模殭屍網路攻擊也鎖定智慧電視下手

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10