Ivanti Connect Secure零時差漏洞CVE-2023-46805、CVE-2024-21887公布至今,已出現大規模的漏洞利用攻擊行動,並引起多家資安業者高度關注,Ivanti對上述漏洞進行調查,又發現另一個也被利用的零時差漏洞。

而這樣的威脅態勢,美國網路安全暨基礎設施安全局(CISA)罕見發出緊急命令,聯邦機構必須先切斷這類系統與內部網路環境的連線,再著手清查受害情形。

【攻擊與威脅】

CISA下令美國聯邦機構48小時內切斷Ivanti Connect Secure、Ivanti Policy Secure連線,清查受害情況並回報

1月10日Ivanti公布零時差漏洞CVE-2023-46805、CVE-2024-21887,並表示已有攻擊行動出現。對此,1月31日美國網路安全暨基礎設施安全局(CISA)發布緊急指令,要求所有聯邦機構於2月2日晚間11時59分前,切斷所有Ivanti的SSL VPN系統Connect Secure(ICS)、NAC系統Policy Secure(IPS)與機構網路環境之間的連線,並進行全面清查。

首先,聯邦機構應對曾與上述系統連線的所有裝置,持續進行威脅獵捕行動,並監控可能曝險的身分管理服務、設法將上述Ivanti系統與機構的其他資源隔離,並且繼續稽核曾存取的使用者帳號權限層級。

而對於上述Ivanti的系統,CISA要求聯邦機構進行重設,回復至原廠初始設定,並套用新版軟體或是導入緩解指施,最後,要將任何已連結或暴露的憑證、金鑰、密碼進行撤銷與重新發布的作業,才能讓這些系統上線。他們也要求聯邦機構必須在2月5日、3月1日,回報前述要求的處理狀態。

根據The Globe and Mail新聞網站報導,加拿大外交部遭遇網路攻擊,被迫關閉部分資訊系統。1月30日加拿大全球事務部(Global Affairs Canada)宣布,他們在24日發現惡意網路活動,當時曾封鎖境內對該機構的網路遠端存取管道來因應,並證實駭客取得包含員工在內的使用者個資,但基於營運及安全考量,他們拒絕透露細節。

資安專家David Shipley指出,攻擊來源疑似來自外國,很有可能是中國或俄羅斯所為。加拿大全球事務部並未透露駭客入侵的時間點,但根據該新聞網站取得此機構通知員工的文件指出,從12月20日以後曾進行遠端存取加拿大全球事務部網路的人士,必須依據指示採取預防措施,這很有可能代表駭客入侵其網路環境達1個月。

Cloudflare證實內部的Atlassian伺服器去年11月遭國家級駭客入侵

提供內容遞送網路與資安服務的Cloudflare證實,他們在11月23日於自行管理的Atlassian伺服器偵測到國家級駭客入侵,資安團隊介入調查並切斷攻擊者的存取權限,並於26日尋求資安業者CrowdStrike鑑識團隊來協助。該公司強調客戶資料或系統並未受到影響,亦未波及任何服務,該公司全球網路系統的配置並未遭到竄改。

而對於事件發生的經過,Cloudflare表示駭客於11月14日至17日進行偵察,存取他們以Confluence架設的內部Wiki網站,以及以Jira架設的臭蟲資料庫。11月20日、21日,駭客再度存取該公司內部網路環境,並在22日企圖濫用ScriptRunner for Jira來建立持續性的存取管道,並取得該公司以Bitbucket架設的原始碼管理系統存取權限,得逞後企圖入侵另1臺位於巴西的主控臺伺服器,但並未成功。

究竟駭客如何入侵該公司的開發環境?Cloudflare指出,攻擊者取得其中1個存取Token、3個服務帳號的帳密,這些資料是10月發生的Okta資料外洩事故流出,而且,他們並未進行輪調而能夠被利用。

8成臺灣保險業者SaaS平臺帳密外洩,背後與影子IT現象有關

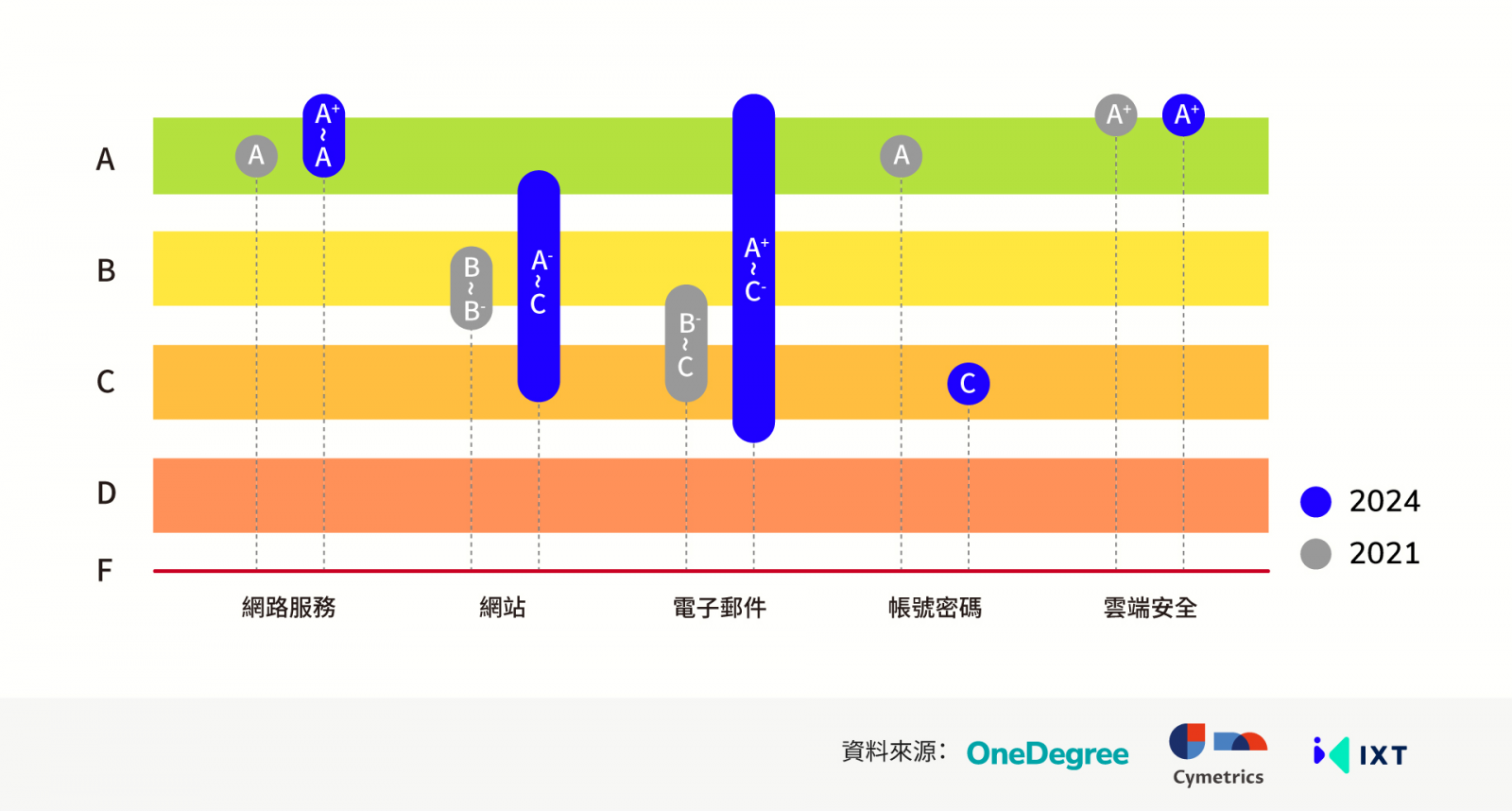

資安業者OneDegree針對臺灣30家壽險、產險業者調查其資安防護的情況,並依據網路服務、網站、電子郵件、帳號密碼、雲端安全等領域進行分析,並與2021年的態勢進行比對。結果發現,落差最顯著的是帳號密碼保護的部分,約有8成的業者使用的SaaS平臺發生帳密外洩的情況,其中最常使用及出現洩露帳密的服務,包含Adobe、Canva、Dropbox、LinkedIn等,而在帳密保護的評比上平均落在C級,這樣的情況相較於2021年的調查結果差異最大,當時平均為A級,僅有2成保險公司被評為C級。

資安業者OneDegree針對臺灣30家壽險、產險業者調查其資安防護的情況,並依據網路服務、網站、電子郵件、帳號密碼、雲端安全等領域進行分析,並與2021年的態勢進行比對。結果發現,落差最顯著的是帳號密碼保護的部分,約有8成的業者使用的SaaS平臺發生帳密外洩的情況,其中最常使用及出現洩露帳密的服務,包含Adobe、Canva、Dropbox、LinkedIn等,而在帳密保護的評比上平均落在C級,這樣的情況相較於2021年的調查結果差異最大,當時平均為A級,僅有2成保險公司被評為C級。

而對於本次調查結果,研究人員推測有以下因素造成,其中之一是影子IT(Shadow IT)的問題,未被企業IT列管、卻被員工在工作場合私自使用的IT系統,很有可能被駭客拿來做為社交工程攻擊的媒介;另一個因素則是近年來快速發展的生成式人工智慧(GenAI),雖然ChatGPT能讓企業增加生產力,但駭客也同時拿來用於社交工程攻擊,企圖藉此讓員工帳密流入暗網。

但為何影子IT是導致帳密外洩的主要原因?研究人員並未進一步說明。但我們認為,員工使用影子IT的裝置或服務,企業IT並不知情,無法對其進行管理或是控制,再加上歷經3年的COVID-19疫情後,這種現象變得更加難以管控,而讓帳密曝險的情況惡化。

【漏洞與修補】

混合實境裝置Vision Pro上市在即,蘋果為其修補WebKit零時差漏洞

1月8日蘋果發表Vision Pro,預計2月2日上市,但在此之前,該公司對其進行修補。

31日蘋果對此裝置搭載的作業系統visionOS發布1.0.2版更新,當中修補了已被用於攻擊行動的零時差漏洞CVE-2024-23222,此漏洞存在於瀏覽器排版引擎WebKit,為類型混淆弱點。

但Vision Pro並非唯一曝險的蘋果產品,一週前蘋果也發布iOS 17.3、iPadOS 17.3、macOS 14.3、tvOS 17.3,修補行動裝置、Mac電腦、Apple TV上的漏洞。

Ivanti針對已出現攻擊行動的零時差漏洞著手調查,SSL VPN、NAC產品線又有新漏洞

3週前Ivanti公布零時差漏洞CVE-2024-21887、CVE-2023-46805,該公司SSL VPN系統Connect Secure(ICS)、Policy Secure(IPS)均受到影響,他們針對此事著手進行調查,結果發現了新的漏洞CVE-2024-21888、CVE-2024-21893。

其中,CVSS風險評分較高的是權限提升漏洞CVE-2024-21888,存在於Web元件,攻擊者一旦利用,就有可能取得管理員權限,風險評分為8.8;另一個是伺服器請求偽造(SSRF)漏洞CVE-2024-21893,存在於SAML元件,攻擊者能在無需身分驗證的情況下,用來存取受到管制的資源,CVSS風險評分為8.2。

值得留意的是,該公司指出已有部分客戶受到CVE-2024-21893攻擊,而且,該漏洞不光影響ICS、IPS產品線,也波及零信任閘道系統Ivanti Neurons for ZTA。

【其他新聞】

俄羅斯駭客組織Shuckworm攻擊烏克蘭軍方,利用PowerShell後門程式進行滲透

加密貨幣挾持攻擊Commando Cat鎖定曝露的Dokcer API下手

Redis伺服器遭無檔案惡意軟體HeadCrab 2.0鎖定,將其用於挖礦

殭屍網路FritzFrog利用Log4Shell及PwnKit漏洞散布惡意程式

命令列工具runC存在弱點Leaky Vessels,攻擊者可用於逃逸容器並取得主機權限

近期資安日報

【2月1日】Ivanti旗下SSL VPN解決方案的零時差漏洞在修補前傳出第2波攻擊行動

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13