微軟在今年2月例行更新(Patch Tuesday),修補Microsoft Defender SmartScreen安全機制的漏洞CVE-2024-21412,當時通報漏洞的資安業者趨勢科技表示,這項漏洞在去年底就被APT駭客組織利用。

但在研究人員進一步追查後發現,今年1月有另一組人馬也將其用於散布惡意程式DarkGate。這樣的情況,很有可能還有其他駭客也在微軟修補之前,就掌握這項漏洞。

【攻擊與威脅】

微軟SmartScreen零時差漏洞遭駭客用於散布惡意程式DarkGate

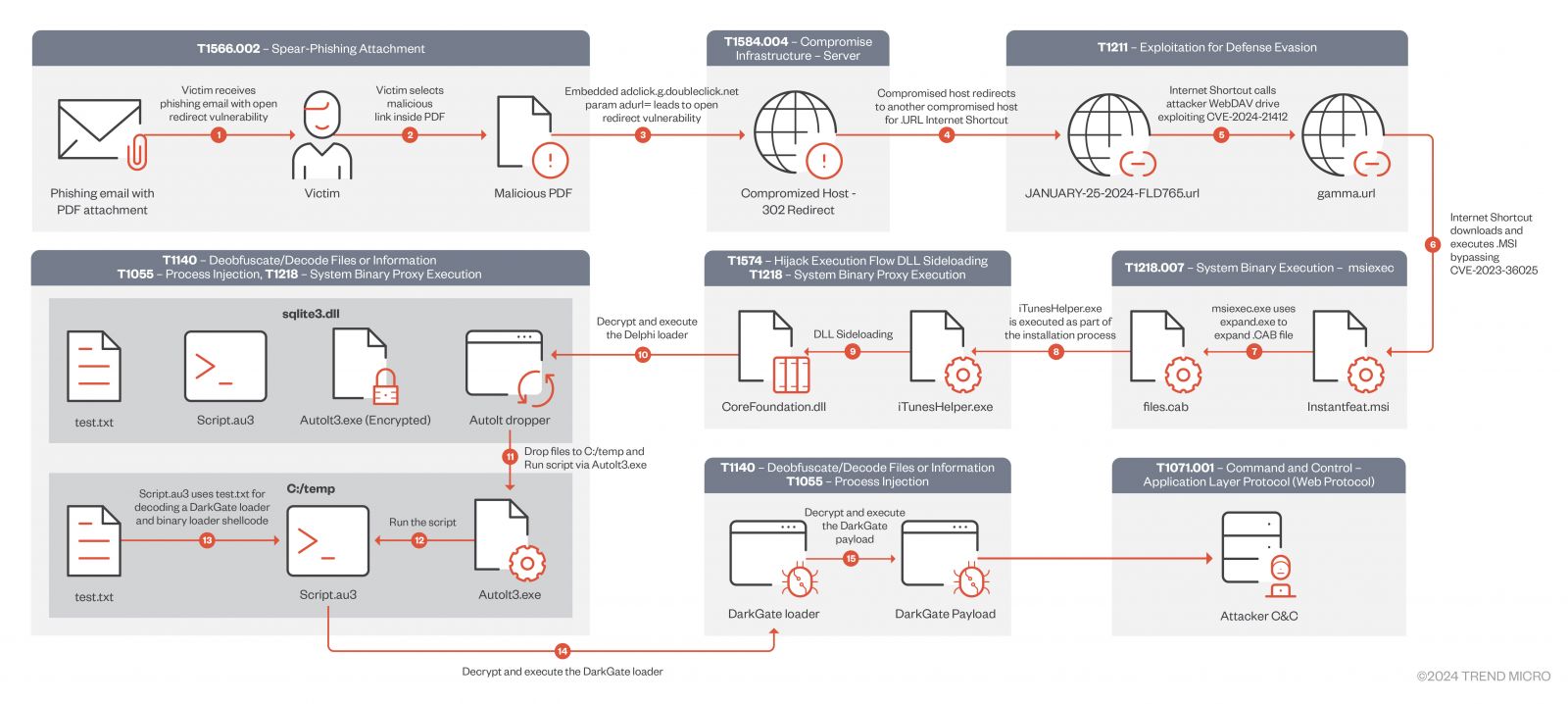

去年12月資安業者趨勢科技發現駭客組織Water Hydra的攻擊行動,當中利用能繞過Microsoft Defender SmartScreen安全機制的零時差漏洞CVE-2024-21412(CVSS風險評分8.1),如今他們指出,還有其他惡意程式利用這項漏洞散布。

去年12月資安業者趨勢科技發現駭客組織Water Hydra的攻擊行動,當中利用能繞過Microsoft Defender SmartScreen安全機制的零時差漏洞CVE-2024-21412(CVSS風險評分8.1),如今他們指出,還有其他惡意程式利用這項漏洞散布。

研究人員針對上述的零時差漏洞攻擊擴大調查,發現駭客在1月中旬利用該漏洞散布惡意軟體DarkGate,對方先是寄送挾帶PDF附件的釣魚郵件,一旦收信人點選PDF檔案裡的連結,攻擊者就會濫用Google的數位行銷平臺DoubleClick Digital Marketing(DDM),並採取開放重新導向(Open Redirect)手法,將收件人導向遭到入侵的網站,從而繞過CVE-2024-21412並下載惡意MSI安裝檔。收信人若是依照指示安裝,電腦就會被植入DarkGate。

竊資軟體Tweaks鎖定Roblox玩家而來,駭客透過YouTube及Discord聲稱能增加遊戲體驗來散布惡意程式

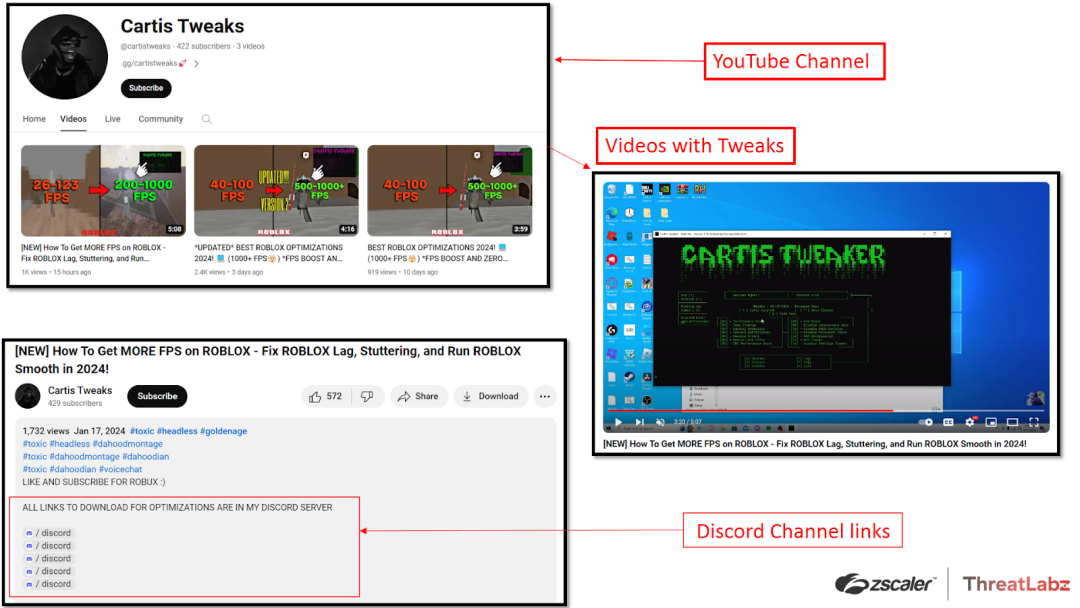

遊戲平臺Roblox的玩家請注意!本週有資安業者揭露攻擊這個社群的竊資軟體Tweaks(或稱Tweaker),對方先利用網路影音平臺YouTube的頻道,製作與發布以提升Roblox遊戲運作最佳化為主題的影片,引誘用戶觀看,宣稱能改善執行畫面每秒顯示的影格數(FPS),並提供Discord群組的連結,一旦玩家加入群組,對方就會以向他們提供修改器的名義,散布竊資軟體。

遊戲平臺Roblox的玩家請注意!本週有資安業者揭露攻擊這個社群的竊資軟體Tweaks(或稱Tweaker),對方先利用網路影音平臺YouTube的頻道,製作與發布以提升Roblox遊戲運作最佳化為主題的影片,引誘用戶觀看,宣稱能改善執行畫面每秒顯示的影格數(FPS),並提供Discord群組的連結,一旦玩家加入群組,對方就會以向他們提供修改器的名義,散布竊資軟體。

研究人員指出,此惡意程式使用PowerShell打造,會竊取使用者資訊,包括地理位置、Wi-Fi組態、Roblox帳號等敏感資料,一旦竊資軟體挖崛到相關資料,就會透過Discord的Webhook功能傳送到攻擊者的伺服器。

特別的是,可能是為了讓使用者降低戒心,這些駭客同時提供免費及付費版修改器,但實際上,兩者都會導致電腦被植入竊資軟體。考慮到該遊戲每天有超過7千萬玩家上線遊玩,再加上有45%玩家年齡低於13歲,這些小孩可能使用父母的裝置遊玩,而有可能導致家長其他的機敏資料被竊。

研究人員揭露駭客組織Muddled Libra攻擊手法的變化,並指出對方重度利用代理伺服器服務、虛擬機器隱匿行蹤

資安業者Palo Alto Networks揭露駭客組織Muddled Libra最新一波的攻擊行動,這些駭客最初鎖定軟體自動化、外包公司、電信業者,後來範圍擴及科技業、業務處理外包公司、旅館、金融產業,攻擊步調迄今並未出現放緩的跡象。

資安業者Palo Alto Networks揭露駭客組織Muddled Libra最新一波的攻擊行動,這些駭客最初鎖定軟體自動化、外包公司、電信業者,後來範圍擴及科技業、業務處理外包公司、旅館、金融產業,攻擊步調迄今並未出現放緩的跡象。

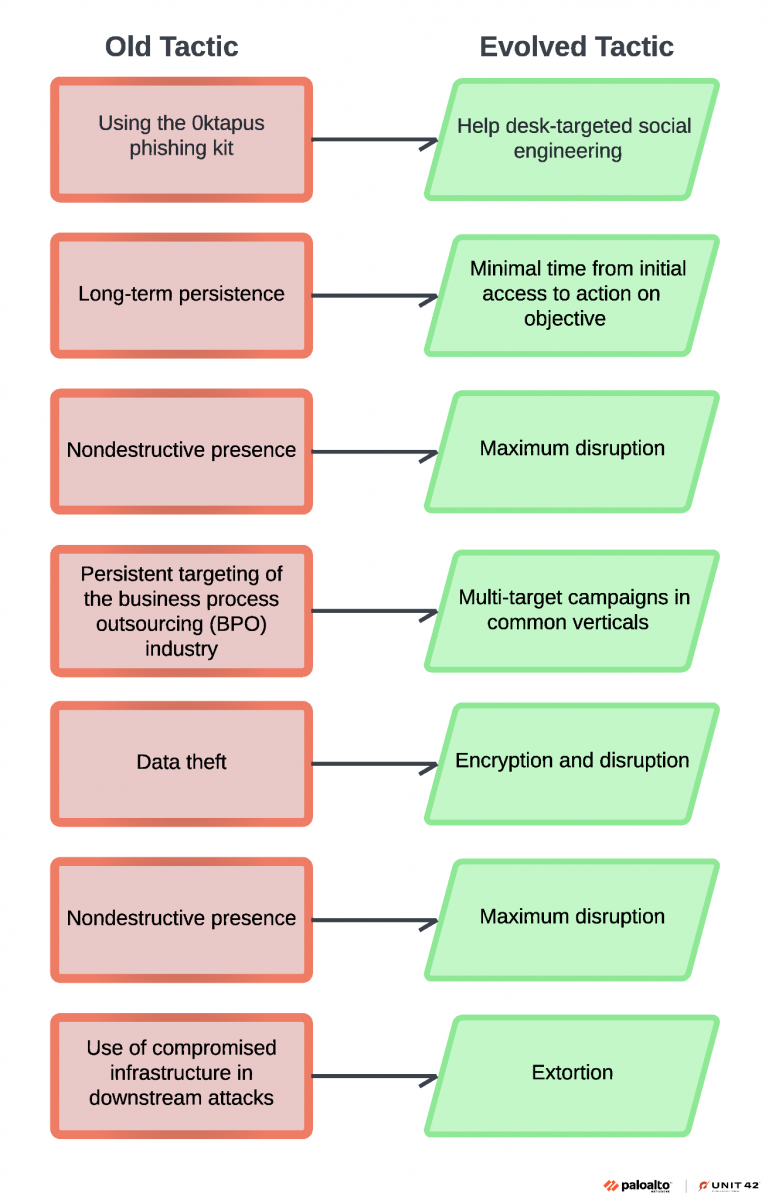

研究人員分析2022年中期至今年初的攻擊行動,發現這些駭客的手法有以下特質:像是在作案過程當中,會大量使用匿名代理伺服器服務,包含Nsocks、TrueSocks,並建立從特定資安業者轉寄給自己的郵件規則,以便監控通訊;此外,這些駭客也會對VMware vCenter伺服器下手,利用開源rootkit工具bedevil(bdvl)發動攻擊,並部署自製的虛擬機器(VM),目的是為了迴避偵測。這些駭客主要鎖定的地區是美國,並使用英文為主要語言,以便對目標進行社交工程攻擊,再者,研究人員也看到對方利用AI仿造受害者聲音的情況。

該駭客組織起初利用0ktapus網釣工具包收集帳密,從而入侵目標組織,而現在則是演變成針對服務臺系統從事社交工程攻擊來達到目的。值得一提的是,這些駭客在2023年成為勒索軟體駭客BlackCat(Alphv)的附屬組織,並隨即將相關工具用於攻擊行動,但不久就遇到美國司法部中斷該勒索軟體的運作,Muddled Libra改以竊取資料向受害組織進行勒索。

勒索軟體GhostLocker 2.0鎖定中東、非洲、亞洲企業而來

思科旗下威脅情報團隊Talos揭露由兩個勒索軟體駭客組織GhostSec、Stormous發起的雙重勒索軟體攻擊,並成立名為STMX_GhostLocker的勒索軟體基礎設施架構,提供附屬組織相關作案工具。

這些駭客利用名為GhostLocker 2.0的勒索軟體,鎖定黎巴嫩、以色列、南非、土耳其、埃及、印度、越南、泰國等國家的科技公司、大專學校、製造業、運輸業、政府機關。研究人員指出,前一代GhostLocker以Python打造,新的2.0版則是Go語言重新改寫,但兩者的功能大致相同,最主要的差異在於加密金鑰的強度,從AES-128提升至AES-256。一旦電腦遭到加密,駭客便會要求受害者7天內向他們聯繫,否則遭竊資料將會外流。

值得留意的是,研究人員發現GhostSec也對網站進行破壞,他們看到對方使用工具集GhostSec Deep Scan toolset來尋找攻擊目標,並透過GhostPresser發動跨網站指令碼(XSS)攻擊。

勒索軟體RA World濫用微軟作業系統的GPO群組原則物件,鎖定醫療產業及金融領域而來

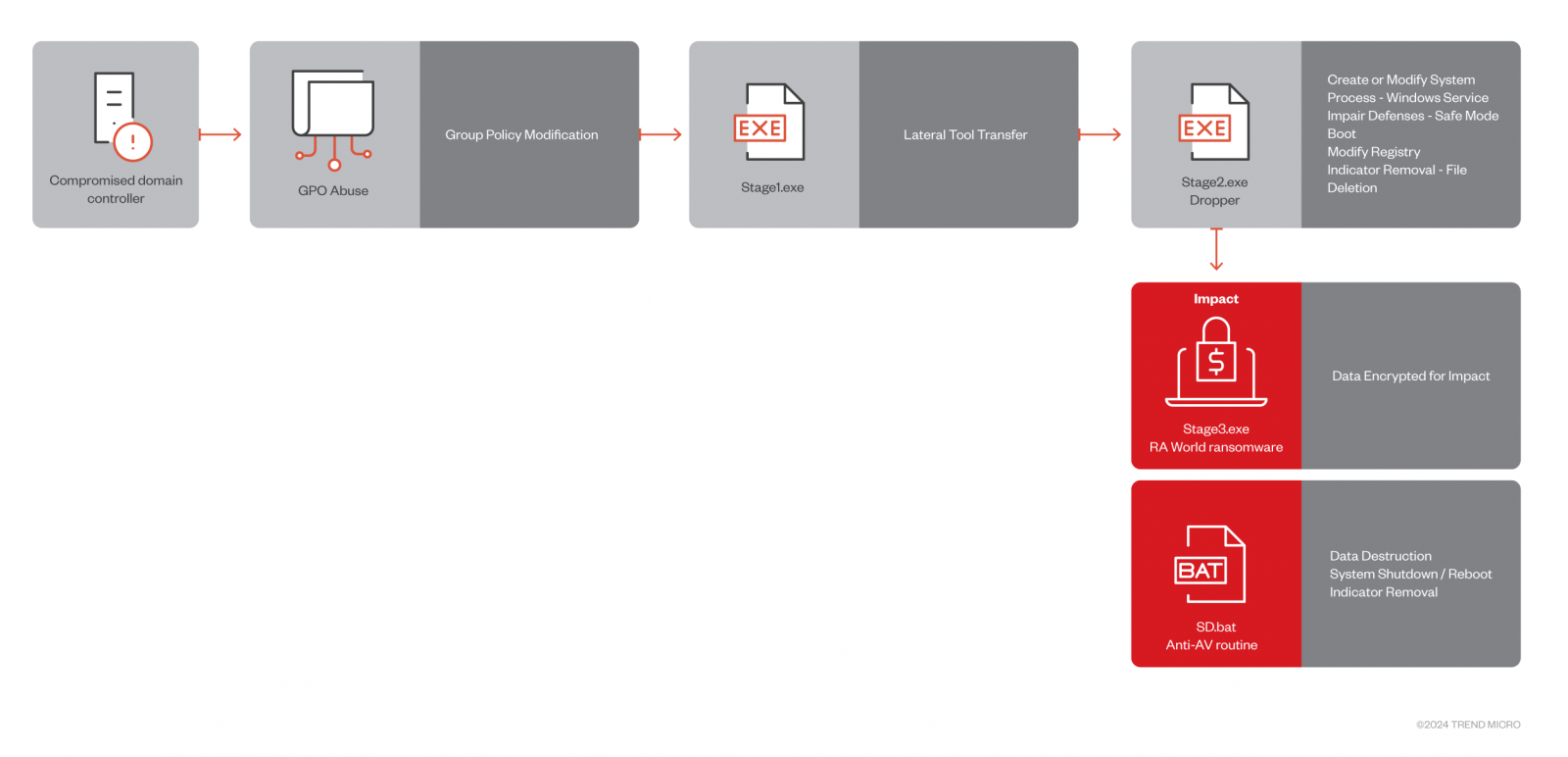

資安業者趨勢科技針對去年4月出現的勒索軟體駭客組織RA World(原名RA Group)提出警告,指出這些駭客起初針對美國、韓國的製造業、財富管理、保險業、製藥廠下手,後來攻擊範圍擴及臺灣、德國、印度,近期則是鎖定拉丁美洲醫療機構從事多階段網路攻擊,竄改目標組織的群組原則組態。

資安業者趨勢科技針對去年4月出現的勒索軟體駭客組織RA World(原名RA Group)提出警告,指出這些駭客起初針對美國、韓國的製造業、財富管理、保險業、製藥廠下手,後來攻擊範圍擴及臺灣、德國、印度,近期則是鎖定拉丁美洲醫療機構從事多階段網路攻擊,竄改目標組織的群組原則組態。

而對於駭客發動攻擊的手法,研究人員指出,最初是透過受到感染的網域控制器取得存取權限,並將攻擊工具存放在電腦群組原則物件(GPO)的SYSVOL資料夾,然後透過PowerShell指令碼提升權限,找出與目前網域有關的其他網域控制器,從而透過GPO對受到網域管理的電腦執行加密檔案的工作,並留下勒索訊息。

特別的是,駭客在勒索訊息當中,列出不願付錢的受害組織名單,企圖施加支付贖金的壓力。

勒索軟體駭客攻擊關鍵基礎設施日益頻繁,2023年逾4成攻擊行動對其而來

美國聯邦調查局(FBI)近日公布對於2023年的網路犯罪觀察,其中針對勒索軟體的態勢,他們去年總共接獲2,825件勒索軟體攻擊事故,其中有1,193件是針對關鍵基礎設施(CI)有關的組織而來,相當於每5起事故就有2起是鎖定這類設施,相較於2022年約占三分之一出現明顯增加的情況。

FBI指出,在16類關鍵基礎設施當中,他們的網路犯罪投訴中心至少接獲14類有組織在2023年遭遇勒索軟體攻擊,而駭客的頭號目標,偏好醫療照護與公共衛生領域,其次是關鍵製造業、政府設施、資訊科技、金融服務。

法國失業救濟機構France Travail遭到入侵,4,300萬人個資恐流出

3月13日法國失業救濟機構France Travail證實,他們遭到駭客入侵,對方在2月6日至3月5日竊取過去20年曾向他們求助的求職者的個資,該機構也向當地的資料保護機構國家資訊與自由委員會(CNIL)通報此事,並透露可能有4,300萬人受到影響,這些資料的類型涵蓋姓名、生日、出生地、社會安全碼(NIR)、電子郵件信箱、郵寄地址、電話號碼等。

但這並非France Travail近期遭遇網路攻擊的首例,2023年8月,該機構也遭遇大規模資料外洩的情況,當時約有1,000萬人受到影響。

資料來源

1. http://www.francetravail.fr/candidat/soyez-vigilants/cyberattaque-soyez-vigilants.html

2. https://www.cybermalveillance.gouv.fr/tous-nos-contenus/actualites/violation-de-donnees-personnelles-france-travail-formulaire-lettre-plainte-202403

3. https://www.cnil.fr/fr/france-travail-la-cnil-enquete-sur-la-fuite-de-donnees-et-donne-des-conseils-pour-se-proteger

【其他新聞】

勒索軟體LockBit遭執法單位圍剿,成員大量湧入另一個組織Akira

研究人員在11個國家發現新的攻擊基礎設施,疑為間諜軟體Predator使用

惡意程式FakeBat透過惡意廣告散布,駭客假借提供熱門應用程式為誘餌吸引用戶上當

惡意軟體FakeUpdates攻擊行動鎖定WordPress網站而來

近期資安日報

【3月14日】研究人員揭露ChatGPT可用於存取第三方網站及敏感資料的漏洞

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06