半個月前資安業者趨勢科技揭露中國駭客組織Earth Lusca的攻擊行動,並指出該組織與中國資安業者安洵信息(i-Soon)有所關連,但並未說明兩者之間的關係,如今相關調查出現新的進展。

研究人員發現另一個與Earth Lusca攻擊手法相近,卻有顯著不同之處的駭客組織Earth Krahang,並根據安洵外流的內部資料,研判這兩組人馬就是由該公司經營。

【攻擊與威脅】

中國駭客組織Earth Krahang鎖定45個國家、逾100個組織而來

資安業者趨勢科技揭露中國駭客組織Earth Lusca在臺灣總統大選前夕進行的網路釣魚攻擊,並指出該組織可能與內部資料遭到公開的中國資安業者安洵信息(i-Soon)有關,如今他們又有新的發現。

資安業者趨勢科技揭露中國駭客組織Earth Lusca在臺灣總統大選前夕進行的網路釣魚攻擊,並指出該組織可能與內部資料遭到公開的中國資安業者安洵信息(i-Soon)有關,如今他們又有新的發現。

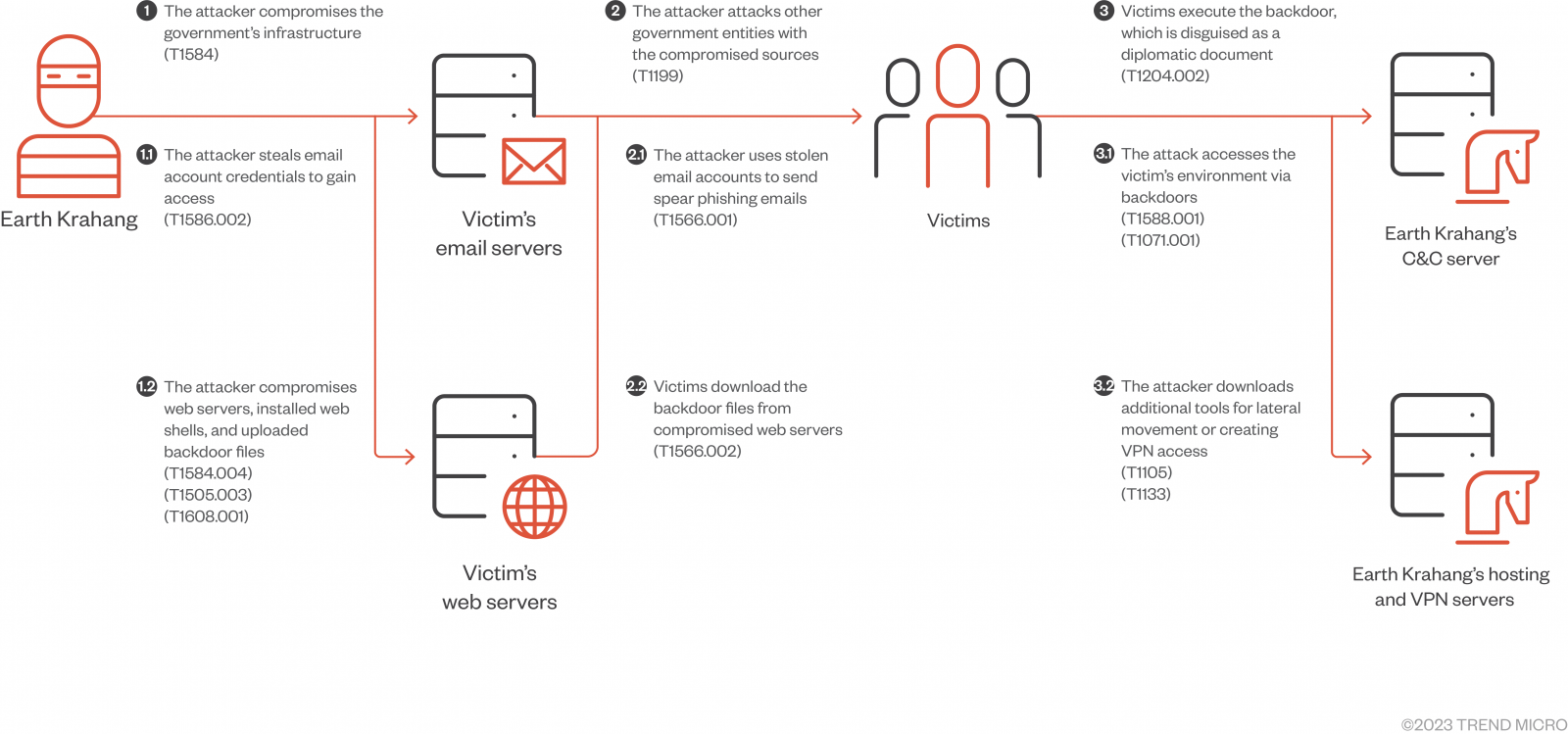

研究人員揭露名為Earth Krahang的駭客組織,並指出對方從2022年初開始從事攻擊行動,主要目標是政府機關,範圍涵蓋45個國家,大部分位於亞洲及美洲,但歐洲與非洲也有受害組織。其中,他們確認有70個組織已遭到入侵,另有116個組織遭到鎖定;而在受害組織當中,48個是政府機關,另有49個政府實體是對方鎖定的目標。

在攻擊行動裡,對方針對面向網際網路的應用程式伺服器,利用開源工具掃描是否存在特定漏洞,例如即時通訊伺服器Openfire路徑穿越漏洞CVE-2023-32315、Oracle Web Applications Desktop Integrator漏洞CVE-2022-21587進行滲透,但研究人員也看到駭客利用釣魚郵件進行的情況。得逞後部署Web Shell或是SoftEther VPN,以便持續於受害組織環境從事網路間諜活動,然後洩露其電子郵件內容,並對電腦植入Cobalt Strike與後門程式Reshell、XDealer(亦稱DinodasRAT)。

而對於Earth Krahang與其他中國駭客組織之間的關連,研究人員推測,該組織可能與Earth Lusca隸屬安洵信息的兩個滲透團隊。

3月15日日本IT業者富士通發布資安公告,指出他們發現多臺電腦出現惡意軟體,經過內部調查,與客戶個資有關的檔案有可能外洩。

而對於這起事故的應變處理,該公司表示在確認受害電腦出現惡意程式後,他們隨即切斷這些電腦與內部網路的連結,並加強監控其他的電腦,該公司目前著手調查惡意軟體入侵的情況,並確認資料是否外洩,截至目前為止,他們尚未發現個資遭到濫用的跡象。但究竟有多少人受到影響,以及是否有其他企業、消費者被波及,該公司並未說明。

在散布惡意程式的手法當中,駭客利用HTML挾持(HTML Smuggling)手法來迴避偵測,可說是相當常見,但最近有攻擊者採用新的手法引起研究人員注意。

資安業者Netskope揭露竊資軟體AZORult的攻擊行動,對方在進行HTML挾持的同時,也濫用Google Sites網站,使得攻擊行動更難捉摸。這起攻擊行動特殊之處,在於駭客使用的HTML挾持手法,對方將惡意酬載嵌入JSON檔案,並存放於外部網站,具體而言,研究人員看到駭客使用Google Sites建置冒牌的Google Docs網頁,從而引誘使用者下載檔案,一旦使用者存取駭客建置的網頁,該網站就會發出GET請求,從另一個網域下載JSON檔案,並還原以Base64演算法處理的惡意酬載。

攻擊者透過反射式程式碼載入的手法啟動此竊資軟體,該程式以無檔案(Fileless)的型式運作,且具備繞過反惡意程式碼掃描介面(AMSI)的能力,從而迴避Microsoft Defender等端點防護系統。

駭客透過GitHub提供盜版軟體破解程式,意圖散布竊資軟體RisePro

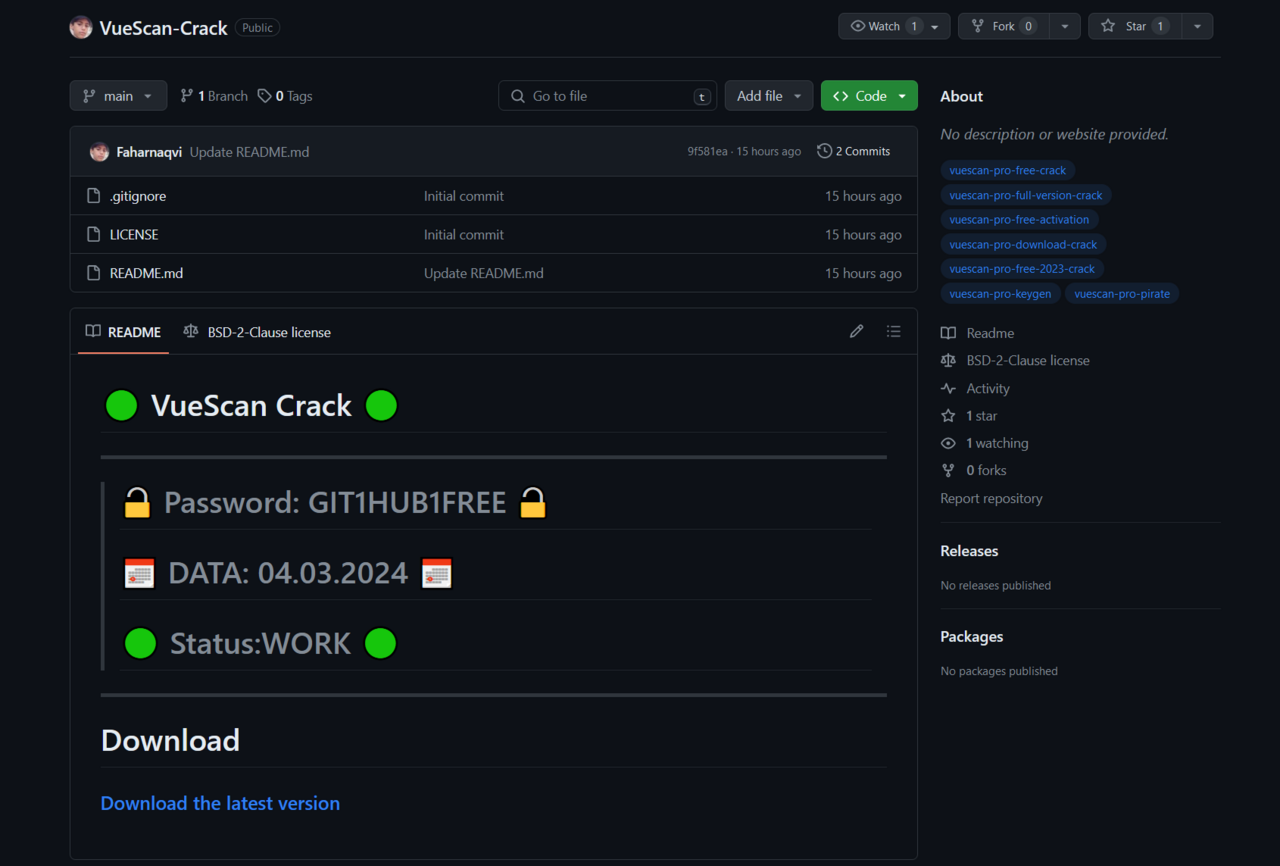

防毒業者G Data指出,近期有人透過程式碼儲存庫GitHub聲稱提供盜版軟體的破解程式,然而使用者若是依照指示下載、安裝,電腦就會被部署竊資軟體RisePro。

防毒業者G Data指出,近期有人透過程式碼儲存庫GitHub聲稱提供盜版軟體的破解程式,然而使用者若是依照指示下載、安裝,電腦就會被部署竊資軟體RisePro。

研究人員一共看到13個儲存庫,其共通點在於其說明檔案README.md,駭客通常會寫入4個Unicode綠色圓圈符號,由於GitHub通常會用這種符號來顯示儲存庫的自動組譯狀態,因此這樣的手法容易降低使用者戒心。

對於儲存庫上提供的檔案,研究人員對其進行調查,駭客以RAR壓縮檔打包,解壓縮後檔案大小高達699 MB,使得IDA Pro等多種逆向工程工具無法正常解析,他們進一步拆解,實際的惡意酬載檔案大小僅有3.43 MB。

高雄市觀光局傳出網站遭駭,疑為舊資料拼湊而成

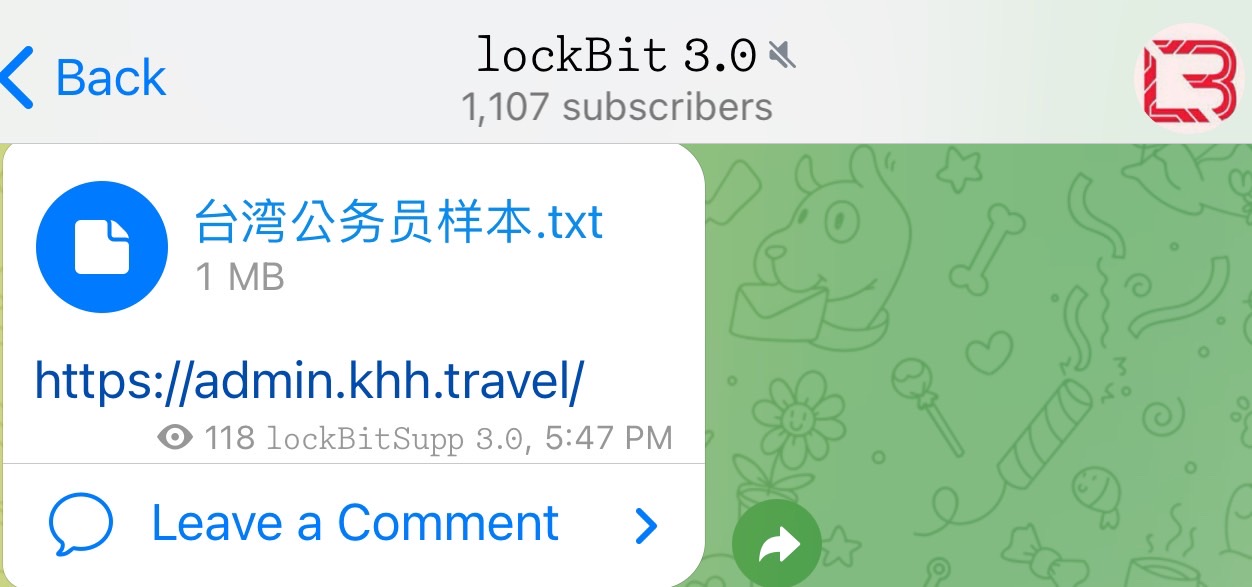

3月15日傳出有中國駭客在勒索軟體駭客組織LockBit經營的Telegram群組裡,上傳號稱是臺灣公務員資料的純文字檔案,並表示是入侵「高雄市觀光局行政資訊網」網站而得,此檔案內容,大部分是民國94年至100年於高雄公務機關任職人士的資料,包含高雄高等行政法院、戶政事務所、衛生所、鄉公所、國小等各式公務機關,檔案大小達到1 MB。

3月15日傳出有中國駭客在勒索軟體駭客組織LockBit經營的Telegram群組裡,上傳號稱是臺灣公務員資料的純文字檔案,並表示是入侵「高雄市觀光局行政資訊網」網站而得,此檔案內容,大部分是民國94年至100年於高雄公務機關任職人士的資料,包含高雄高等行政法院、戶政事務所、衛生所、鄉公所、國小等各式公務機關,檔案大小達到1 MB。

對於駭客的說法,聯合新聞網引述不具名資安專家的說法指出,攻擊者很可能利用網站的漏洞,從而撈取網站資料庫的內容。

針對上述的情況,高雄市政府也取得檔案進行分析,並指出該純文字檔案內含8,094筆資料,其中7,953筆是高雄縣市合併前高雄縣政府及縣議會的資料,141筆則是高雄高等行政法院的資料。根據檔案建立的時間與機關名稱來比對,他們研判,這個檔案是利用過往取得的資料移花接木而成,並非駭客宣稱來自現行的「高雄市觀光局行政資訊網」網站。

資料來源

1. https://udn.com/news/story/7241/7835607

2. https://www.upmedia.mg/news_info.php?Type=24&SerialNo=197232

臺灣兩個公共場所出現華為設備畫面的情況,引發資安疑慮

基於國家安全考量,行政院在2020年下令,禁止公務機關使用中國廠牌資通訊產品,並必須在2021年底前完成汰換已採購、使用的設備,2022年數位發展部修正「各機關對危害國家資通安全產品限制使用原則修正草案」,針對不特定人員具傳播效果的大型LED看板、廣播系統等設備,都要比照公務機關資通訊設備管理,但近期卻發生公共場所出現華為設備管理登入介面的情況。

3月16日有人在臉書上指出,新北市公車提供的Wi-Fi無線網路,登入介面竟出現華為的標誌及簡體中文。對此,17日新北市交通局表示已請公車業者全面清查,初步回報已無使用該廠牌設備,他們也將派員清查各公車車上的Wi-Fi列表;隔日表示15家公車業者、旗下2,468輛公車皆無使用華為設備。

無獨有偶,16日晚間臺南市東區大型電子廣告看板當機,並出現華為的自動執行視窗,這樣的畫面約出現3至4個小時,引發民眾議論。

資料來源

1. https://www.facebook.com/vic2211/posts/10231689078665539

2. https://news.ltn.com.tw/news/politics/breakingnews/4610174

3. https://www.ntpc.gov.tw/ch/home.jsp?id=e8ca970cde5c00e1&dataserno=83d63725a569a83f729385a94ab17ec3

4. https://www.ntpc.gov.tw/ch/home.jsp?id=e8ca970cde5c00e1&dataserno=c011b840e5e05c69e879d1db08be5592

5. https://news.ltn.com.tw/news/Tainan/breakingnews/4610268

【漏洞與修補】

雲端提供了更高的靈活度,也使得有不少企業組織可能會開始考慮將資料收集與監控系統(SCADA)遷移到雲端,但這麼做也可能會帶來潛在的資安風險。對此,3月18日英國國家網路安全中心(NCSC)發布資安指引,協助使用操作科技(OT)的企業組織能在安全的狀態下,將SCADA遷移到雲端。

NCSC指出,企業組織在決定準備遷移SCADA的時候,首先需要確認是否具備相關的技術、人員,以及配套的政策,若是尋求代管服務業者協助,雖然這類業者具備豐富的雲端經驗,但可能對SCADA較不了解。

他們認為,在上雲之前,企業組織與研究零信任的機制,從而提升網路韌性,從而在發生網路攻擊的時候,有機會在入口處遏止攻擊,並避免攻擊者在SCADA系統進行橫向移動。

【其他新聞】

已終止維護的WordPress資安外掛程式存在漏洞,恐導致網站遭到挾持

Fortra修補檔案傳輸工具FileCatalyst的重大漏洞

俄羅斯駭客APT28針對歐洲、美洲、亞洲展開廣泛的網路釣魚攻擊

近期資安日報

熱門新聞

2026-02-09

2026-02-10

2026-02-06

2026-02-09

2026-02-10

2026-02-10

2026-02-10

2026-02-09