去年11月,微軟對Azure的命令列介面(CLI)修補高風險漏洞CVE-2023-36052,一旦該漏洞遭到利用,攻擊者就有機會從事件記錄檔案挖掘明文使用者名稱及密碼,CVSS風險評為8.6分。但如今有研究人員發現,這樣弱點並非Azure獨有,其他雲端服務也存在類似缺陷。

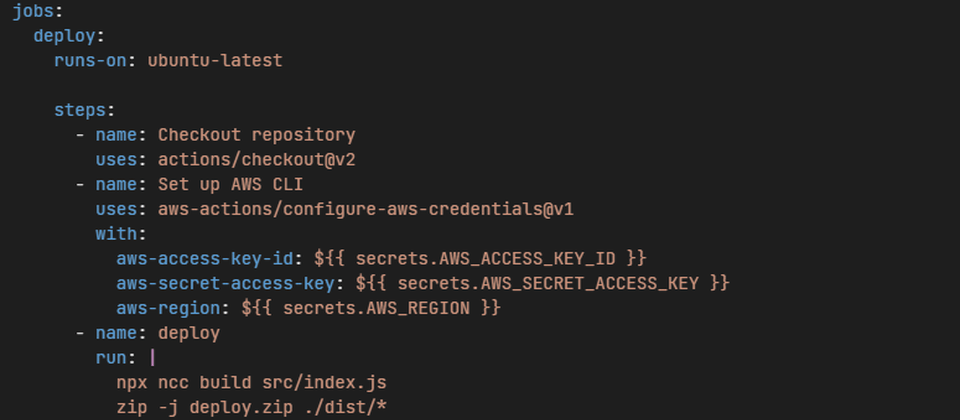

資安業者Orca揭露名為LeakyCLI的漏洞,並指出該漏洞也出現在AWS及Google Cloud Platform(GCP)的CLI,涉及這些雲端平臺的自動化開發流程,一旦使用者將此種命令列介面搭配CI/CD管線流程使用,攻擊者就有機會繞過雲端服務業者設下封鎖機密資訊曝露的標籤,而有機會從事件記錄曝露帳密資料等環境變數。

對此,研究人員通報AWS及Google,但兩家公司皆認為,研究人員的發現符合自家系統的設計規畫,並未打算著手處理。研究人員表示,企業組織應避免將帳密等機密資訊存放於環境變數,而應該將由AWS Secrets Manager這類專屬服務保管,防止曝險。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06

Advertisement