想要快速處理漏洞的修補,單靠研究人員及早通報是不夠的,IT設備廠商必須設法加快漏洞的確認與修補,最近資安業者揭露NAS廠商威聯通產品漏洞,再度突顯此問題的影響。上週五(5月17日)資安業者watchTowr表示,他們已向威聯通通報15個NAS漏洞,但僅有4個完成修補,大部分從通報至今已超過4個月卻尚未處理。

事隔4日,威聯通發布新聞稿公布處理情形,罕見的是,他們也對於修補速度過慢的情況做出承諾,表明日後針對重大及高風險層級漏洞,將於45日內完成處理,並發布修補程式。

【攻擊與威脅】

駭客組織BlackTech鎖定科技、研究、政府部門而來,利用新的工具Deuterbear發動攻擊,並以罕見的部署手法迴避偵測

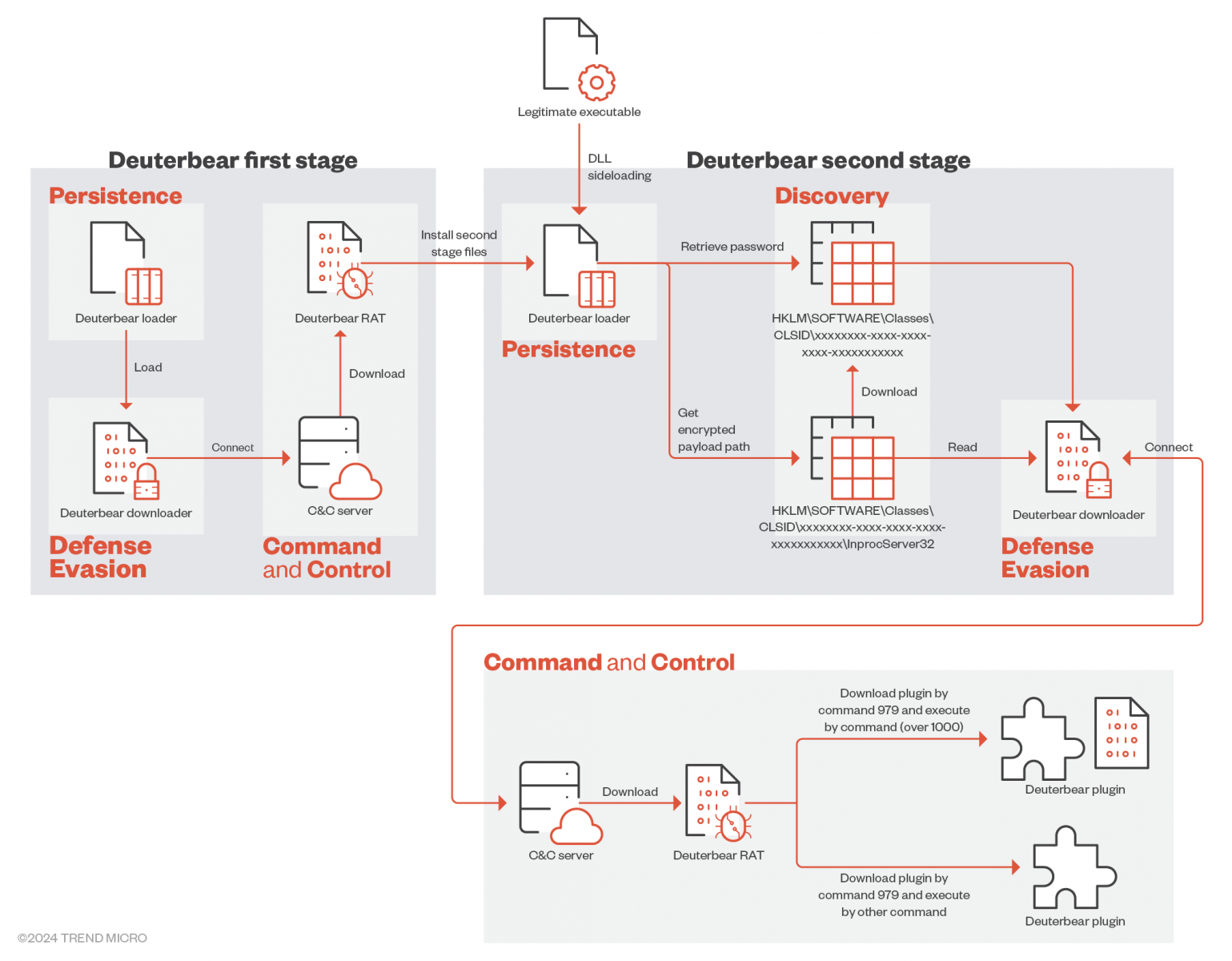

一個月前,資安業者趨勢科技對於惡意程式Deuterbear的攻擊行動升溫提出警告,指出名為Manga Taurus、Huapi、Earth Hundun的中國駭客組織BlackTech採用這項工具從事攻擊行動,如今他們公布更多發現。

研究人員指出,BlackTech向來的攻擊目標集中在亞太地區,主要針對政府機關、研究機構、科技產業而來,但近期採用的攻擊策略與過往有明顯的不同。他們表示,Deuterbear與駭客先前使用的另一支惡意程式Waterbear有許多相似之處,但功能有所強化,例如:新的作案工具支援Shell Code外掛程式、使用HTTPS通訊協定與C2連線,以及在RAT木馬程式作業期間會避免進行交握(handshakes),目的是不讓資安系統察覺異狀。

再者,他們發現Deuterbear採用新的Shell Code格式、會執行迴避記憶體掃描的反制措施、並與惡意程式下載工具(Downloader)共用流量解密金鑰,這些都是與Waterbear明顯不同的地方。研究人員認為,從Waterbear到Deuterbear的演變,代表BlackTech在反制資安人員分析及迴避偵測的工具開發上,出現顯著的突破。

其他攻擊與威脅

◆駭客組織散布惡意軟體GhostEngine,意圖發動自帶驅動程式攻擊、部署挖礦程式

◆Rockwell Automation針對工業控制系統攻擊行動升溫提出警告,呼籲管理員將設備斷開網路連線

◆加拿大連鎖藥局London Drugs遭駭,勒索軟體駭客組織LockBit聲稱從中竊得內部資料

【漏洞與修補】

研究人員揭露威聯通NAS作業系統漏洞,並指出15個漏洞僅有4個完成修補

上週資安業者watchTowr表示,他們從去年12月至今,總共向NAS廠商威聯通(QNAP)通報NAS作業系統QTS的15個漏洞,但截至目前為止,僅有4個得到修補,其餘漏洞經過近半年仍未處理。

針對watchTowr所公布的消息,5月21日威聯通也發布公告說明。該公司表示,他們在獲報的15個漏洞當中,對於已經完成確認的漏洞登記了CVE編號,並指出5個他們完成確認的漏洞,皆於同日發布的QTS 5.1.7及QuTS hero h5.1.7版進行修補。這些漏洞是:CVE-2024-21902、CVE-2024-27127、CVE-2024-27128、CVE-2024-27129、CVE-2024-27130。而對於其他漏洞,威聯通也在此公告透露處理的情形,承諾後續將著手處理CVE-2024-27131,以及另一個已登記CVE編號的漏洞,並坦承尚有3項漏洞正在向研究人員確認。

而關於watchTowr認為威聯通修補漏洞速度太慢、多次延遲公布漏洞時間,威聯通也在新聞稿中,明確提出修補時效的承諾。

GitHub針對Enterprise Server用戶提出警告,該系統存在可繞過SAML單一登入的身分驗證弱點

5月20日GitHub發布3.12.4、3.11.10、3.10.12、3.9.15版GitHub Enterprise Server(GHES),這次推出新版的主要目的,是修補重大層級的身分驗證繞過漏洞CVE-2024-4985,該漏洞影響採用SAML進行單一登入程序(SSO)的GHES執行個體,根據CVSS第4版的標準來評估該漏洞,他們認為此問題的危險程度達到10分滿分。

而對於這項漏洞造成的影響,GitHub指出,攻擊者可透過偽造的SAML回應,存取具備管理員權限的GHES用戶帳號,完全無須通過身分驗證就能進行利用。

Veeam修補備份集中管理控制臺4個漏洞,包括繞過驗證登入的重大漏洞

備份與資料保護軟體廠商Veeam,於5月21日發布Veeam Backup & Replication備份軟體12.1.2.172更新版本,修補Veeam Backup Enterprise Manager(VBEM)集中管理控制臺的4個漏洞,包含被列為重大資安漏洞CVE-2024-29849,還有2個高風險漏洞CVE-2024-29850與CVE-2024-29851,以及1個低風險漏洞CVE-2024-29852。

而在這次修補的VBEM漏洞中,最嚴重的是CVE-2024-29849,Veeam對此漏洞的嚴重性評為9.8分,允許未經身分驗證的攻擊者登入VBEM,等同允許攻擊者任意執行VBEM的管理功能,這也意味著透過VBEM管理的多個備份環境面臨重大風險,因為它們不僅因此暴露在攻擊者面前,而能被任意存取,資料外洩的可能性大增。

其他漏洞與修補

◆資料收集器Fluent Bit存在重大漏洞,恐導致阻斷服務、RCE攻擊

◆Firefox用於存取PDF檔案的元件存在弱點,有可能被用於執行任意JavaScript程式碼

【資安產業動態】

繼去年英國主辦的第一屆AI安全高峰會(AI Safety Summit),28個國家共同簽署《布萊切利宣言(Bletchley Declaration)》,就AI的風險達成共識之後,本周於韓國首爾舉行的AI高峰會(AI Seoul Summit)凝聚16家AI業者,針對前沿AI的安全性達成承諾(Frontier AI Safety Commitments),包括Amazon、Anthropic、Google、IBM、Inflection AI、Meta、微軟、OpenAI、三星等。

這些企業組織承諾,願意負責任地開發與部署前沿AI模型與系統,同時預計於明年初在法國舉行AI行動高峰會(AI Action Summit)之前,發布專注於嚴重風險的安全框架。

為打擊網路詐騙,Coinbase、Meta、Ripple等業者聯手,成立Tech Against Scams聯盟

5月21日交友程式Tinder母公司Match Group,社交平臺Meta,加密貨幣交易平臺Coinbase、Kraken與Gemini,加密貨幣業者Ripple聯手,創立Tech Against Scams聯盟,宣布將共同打擊網路愛情詐騙與殺豬騙局(Pig Butchering Scams)。

其實自去年夏天開始,Match Group、Coinbase與Meta已展開合作,利用這些公司在生態系統中各自獨特的地位,來辨識新的威脅趨勢,同時共享打擊全球詐騙的最佳實踐,並集體採取行動來保護使用者。

Meta資安長Guy Rosen表示,詐騙者與殺豬騙局背後的組織鎖定許多網路服務上的使用者,令個別的公司很難窺得全貌,期望此一新的聯盟能夠藉由分享見解與趨勢,進而對全球的詐騙網路展開更有影響力的破壞行動。

近期資安日報

【5月21日】金融木馬Grandoreiro傳出東山再起,駭客攻擊範圍從拉丁美洲擴及全球逾60個國家

熱門新聞

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13

2026-02-13