微軟開發者部門總裁Julia Liuson指出,微軟去年11月底發起未來安全計畫(SFI),提出安全設計、安全預設和安全維運等3大原則,以及6項安全文化和治理作法。

攝影/王若樸

在微軟Build 2024大會第2天,微軟兩位跨開發和資安部門主管分享了未來安全計畫(Secure Future Initiative,SFI)執行至今的經驗,尤其是從午夜暴雪(Midnight Blizzard)資安事件中學習到的2大課題,如使用系統託管身分辨識工具、刪除70多萬個未使用的應用程式來保護工程系統。他們也從XZ Utils供應鏈攻擊事件中,意識到開源生態和安全文化的重要性,要透過培訓方式提高跨團隊資安意識。

為確保技術架構安全執行,微軟發起未來安全計畫

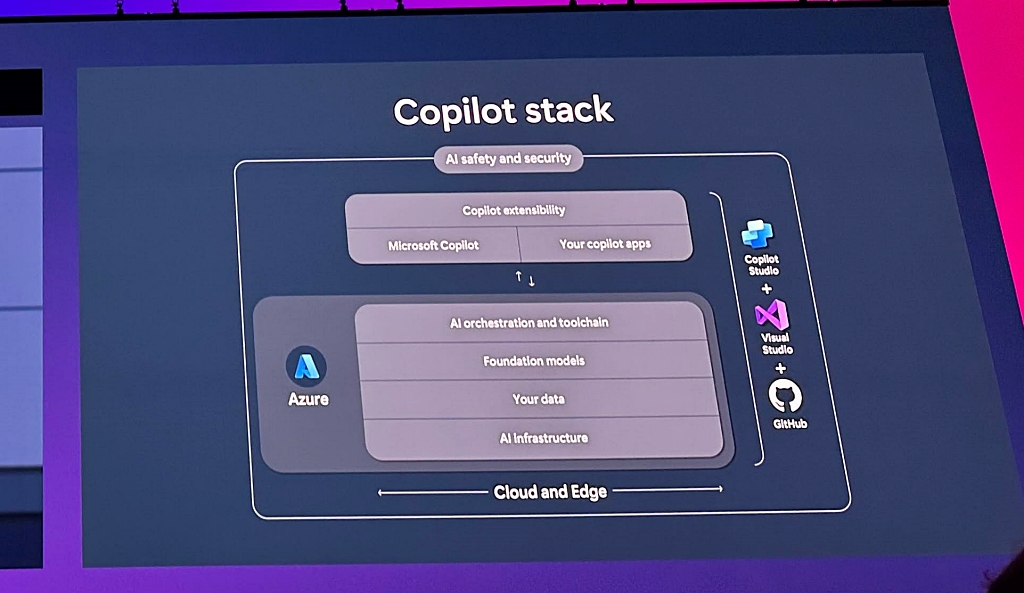

在微軟Build 2024大會第一天,微軟執行長Satya Nadella揭露了智慧助理Copilot技術架構,由底層的AI基礎設施、模型、資料、AI調度與工具鏈,再往上到Copilot助理層(含微軟Copilot和使用者客製化Copilot)、Copilot擴充等組成。而這些層的最外圍,就由AI安全與資安包圍,確保從最底層的基礎設施到最上層的應用,都能安全執行。(如下圖)

大會上,微軟開發者部門總裁Julia Liuson和微軟威脅情資部門客戶副總裁John Lambert共同說明,他們如何聯手實現AI安全與資安目標,以及計畫實踐以來學習到的寶貴經驗。進一步來說,Julia Luison的團隊負責開發,打造不少全球廣泛使用的開發者工具,像是Visual Studio Code、Visual Studio和GitHub等產品。John Lambert除了帶領威脅情資團隊,還是傑出的資安專家。自去年底以來,他們密切合作,「尤其在過去3個月來,我們一起工作的頻率比過去10年還要高,」John Lambert形容。

這是因為,一如Satya Nadella在大會首日透露的,為實現AI安全與資安,微軟去年11月底發起未來安全計畫,遵守安全設計(Security by design)、安全預設(Security by default)和安全維運等3大原則。在這3個原則下,有6項安全文化和治理作法,包括保護身分和秘密、保護租戶和獨立產品系統、保護網路、保護工程系統、監控與偵測威脅,以及加速因應和恢復。(如下圖)

而Julia Liuson和John Lambert特別聚焦與開發者息息相關的2項作法,也就是保護身分和秘密、保護工程系統。

從午夜暴雪學習到的經驗1:使用對的工具

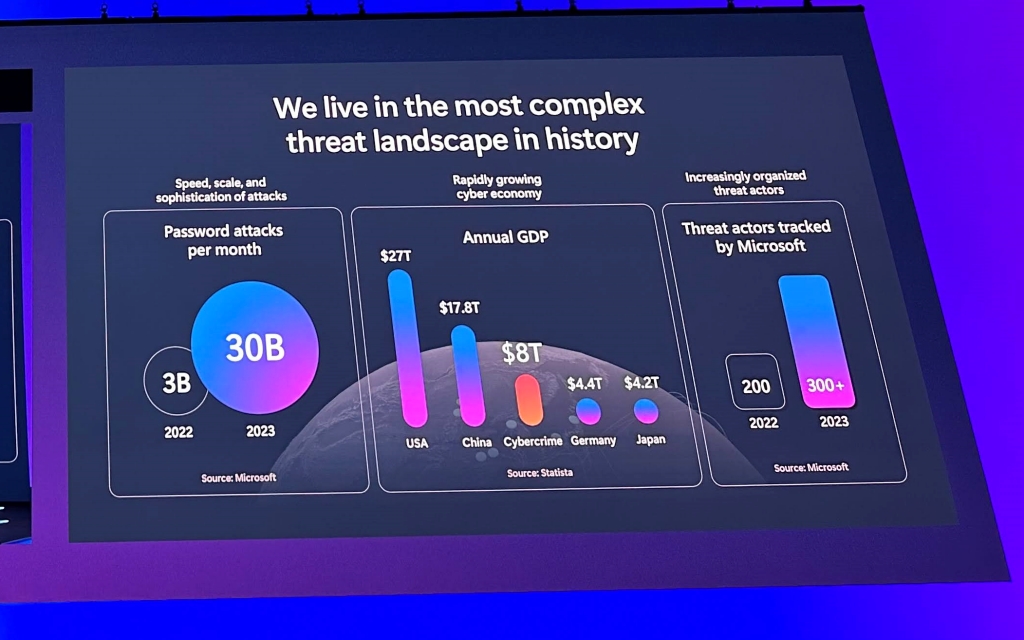

John Lambert表示,現在的企業組織遭受威脅者(Threat actors)攻擊的頻率更勝以往。比如光是去年,微軟就發現密碼相關的攻擊就增加了10倍以上,達到300億次,估算可造成8兆美元的損失。而微軟的任務,就是要阻攔威脅者行為,並在去年追蹤到300多次威脅。(如下圖)

他繼續指出,駭客最普遍的攻擊目標是訊息,且駭客攻擊的思維是找到一個破口後延伸擴散。「他們鎖定信任鏈和存取轉接點;我常說防禦者用清單思考,攻擊者用圖學(Graphs)思考。午夜暴雪(Midnight Blizzard)就是其一。」

午夜暴雪是俄羅斯的駭客組織,專門攻擊政府和IT企業(如下圖),微軟自己就曾遭受攻擊。John Lambert表示,午夜暴雪的圖學攻擊策略是獲取憑證,因此他們鎖定開發者,想得到開發者憑證,並用這些憑證建立攻擊圖,進而掌握公司機密。

為防止開發者不小心在Email或原始程式碼中洩漏秘密,微軟建立了GitHub Advanced Security工具來掃描秘密,這就是前述所提到的保護身分和秘密的一種作法。Julia Liuson表示,他們與客戶部門在GitHub Advanced Security開啟秘密掃描時,幾乎100%的客戶發現其原始程式碼中存在一些秘密,甚至有時候第一次掃描就發現數千個秘密。

但這個掃描工具也有缺點,就是它可能無法識別每個秘密,而且這些秘密沒有明確特徵,也很難被辨識。因此,使用系統託管的身分識別(System managed identities)工具就很重要,它不只能自動更換授權所需的關鍵資訊、降低人工成本,還能快速回應。這是微軟從午夜暴雪事件學習到的重要一課。

「我們希望所有應用程式都受到系統託管身分識別的保護,」Julia Liuson繼續說明:「長期而言,我們希望不再使用任何密碼。」如此,開發者就不會不小心把這些秘密資訊遺留在原始程式碼中,或Email給他們的朋友,也不必再定期更換密碼。

但她也直言這個目標不容易實現,尤其許多雲端解決方案仍強調使用密碼,這是整個IT產業普遍存在的問題。微軟也正努力改善自家工具,讓工具的使用更簡單、更自然,讓開發者不會注意到系統託管身分識別工具正在執行,「這才是真正需要安全第一的文化變革之處;要在安全第一的條件下,兼顧生產力和簡單性。」她說。

從午夜暴雪學習到的經驗2:保護工程系統

除了秘密資訊,保護工程系統也很重要。John Lambert指出,午夜暴雪曾攻擊一家德州企業SolarWinds,在他們產品開發的過程中植入後門,想透過滲透軟體供應鏈,來接觸到最終的客戶企業。這個例子凸顯了保護工程系統的重要性,這也是微軟未來安全計畫的6項安全文化和治理作法之一。

微軟如何保護工程系統?首先,他們刪除了70多萬個未使用的示範(demo)應用程式、範例應用程式和測試應用程式,也刪除了許多與這些應用程式有關的儲存庫和建置流程。因為,只要還有憑證、還能存取資源,就會被威脅者所利用。

因此Julia Liuson總結,有2個非常重要的經驗教訓,可改善整體安全維運環境,首先就是從所有工程系統中,刪除不需要的應用程式,再來是以對待正式上線程式的嚴格標準,來對待非正式上線的示範、範例和測試等3類應用程式。這也是微軟未來安全計畫的重要任務之一。

開源生態圈也是攻擊目標,推動培訓提高安全文化

除了企業內部的工程系統,Julia Liuson還點出另一個常被攻擊的目標,也就是開源開發生態系。這類攻擊大多是社交工程,今年上半年就有個XZ Utils開源專案的例子,威脅者多年來一直在這個專案植入後門,這些後門只讓XZ Utils執行速度慢了些,很難讓人察覺問題。

但,微軟PostgreSQL開發者Andres Freund在進行回歸測試時發現了速度變慢的問題,一番研究之後,確認XZ Utils資料壓縮程式庫被植入後門,並點出這是一場供應鏈攻擊事件,引發全球性的調查。

「雖然微軟並未受到這個後門的影響,但這是安全文化發揮作用的好例子,」John Lambert說。微軟除了時時檢視現有的OSS管理系統是否夠好、足以防禦資安攻擊,也將自己的經驗整合到GitHub Advenced Security工具相依性檢視中。比如,他們利用GitHub軟體專案相依性自動管理工具Dependabot,來警示開發者哪些儲存庫正使用有漏洞的軟體,並協助開發者解決問題。

不單靠工具發出警報通知,Julia Liuson認為,正確的安全文化也很關鍵,「微軟和整個產業都需要文化變革,培養安全第一的文化。」尤其是透過培訓,來提高團隊對充滿不確定性的資安意識,同時保有好奇心與創意。她也表示,微軟將繼續改善自家系統和工具,並優化客戶部門的程式碼和工作流程,提高整體安全性。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

.JPG)