上週雲端服務業者Cloudflare公布由俄羅斯駭客組織FlyingYeti策畫的網釣攻擊行動,並指出對方架設架設冒牌公營事件網站,意圖在當地政府恢復收取、追討積欠公營事業費用的情況下,引誘烏克蘭民眾上當。

值得一提的是,這起攻擊行動駭客意圖濫用Cloudflare Workers與GitHub的服務隱匿行蹤,這兩家公司進行反制,讓對方難以繼續從事攻擊行動。

【攻擊與威脅】

俄羅斯駭客FlyingYeti利用WinRAR漏洞對烏克蘭發動網釣攻擊,目的是散布惡意程式CookBox並控制受害電腦

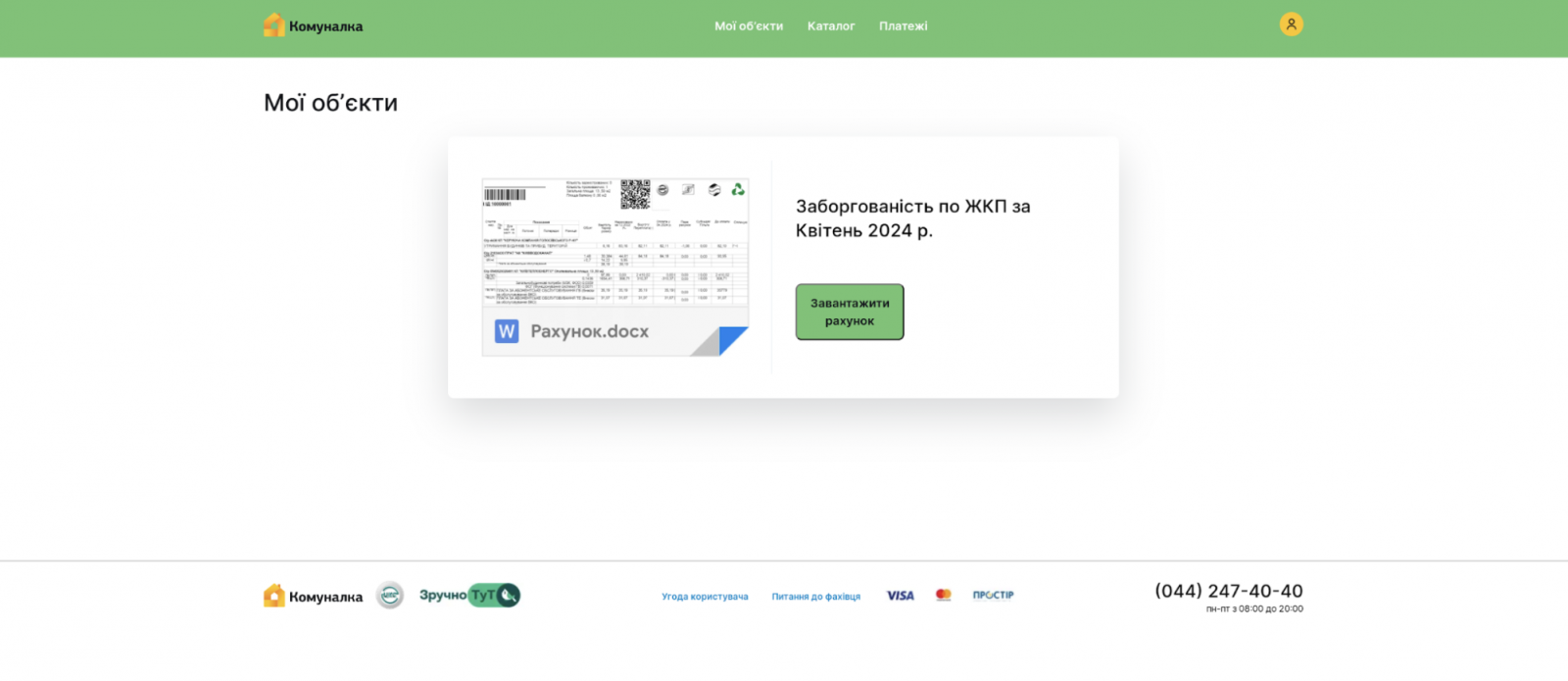

雲端服務業者Cloudflare揭露自今年4月出現的網路釣魚攻擊行動,俄羅斯駭客組織FlyingYeti(亦被稱為UAC-0149)針對烏克蘭民眾因政府的緊急命令即將到期,恢復收取積欠的公營事業費用,而可能面臨龐大債務的情況,架設冒牌的基輔Komunalka社會住宅網站來引誘他們上當,而有可能導致電腦被部署PowerShell惡意程式CookBox,過程中對方濫用Cloudflare Workers與GitHub,以及WinRAR漏洞CVE-2023-38831。

雲端服務業者Cloudflare揭露自今年4月出現的網路釣魚攻擊行動,俄羅斯駭客組織FlyingYeti(亦被稱為UAC-0149)針對烏克蘭民眾因政府的緊急命令即將到期,恢復收取積欠的公營事業費用,而可能面臨龐大債務的情況,架設冒牌的基輔Komunalka社會住宅網站來引誘他們上當,而有可能導致電腦被部署PowerShell惡意程式CookBox,過程中對方濫用Cloudflare Workers與GitHub,以及WinRAR漏洞CVE-2023-38831。

對此,Cloudforce One採取反制行動,延後對方發動攻擊的時間,他們先是封鎖駭客使用的Cloudflare Worker,而對方企圖新帳號設置多個Cloudflare Worker,但後續皆遭到停用,導致駭客更改攻擊鏈,由GitHub存取前述RAR檔案。研究人員向GitHub通報此事,該程式碼儲存庫下架相關專案,並移除釣魚網站。

美國證實7年前Oracle WebLogic Server作業系統命令注入漏洞被用於攻擊行動

6月3日美國網路安全暨基礎設施安全局(CISA)針對一項7年前公布的漏洞CVE-2017-3506提出警告,指出掌握駭客已將這項漏洞用於攻擊行動的證據,他們將其納入已知遭到利用的漏洞目錄(KEV),要求聯邦機構在6月24日前完成修補。

雖然CISA並未針對駭客利用漏洞的情況說明細節,但有鑑於該漏洞已公布7年之久,網路上已有研究人員公布概念性驗證(PoC)程式碼,攻擊者若要利用漏洞,無須自行從頭分析,IT人員還是要盡速套用相關修補程式。

防詐公司Gogolook發布資安事件重訊,網站部分服務遭非法存取

創新板上市公司走著瞧-創(Gogolook)在6月4日公布遭遇網路資安事件,該公司於傍晚18時18分發布重大訊息,說明內部資安團隊發現有部落格專欄的網站服務,發生未經授權存取的情況。

根據Gogolook的說明,他們的資安團隊監控到網站部分服務(服務項目:部落格專欄),遭不明人士意圖嘗試未經授權的存取,發現後已即時做出因應,全面啟動資安防禦與攔阻機制,同時與第三方資安廠商積極展開調查。他們也說明了目前的調查結果,沒有網站會員個人資料及公司內部機密資訊遭存取情形。

其他攻擊與威脅

◆駭客藉由Excel巨集進行多階段惡意軟體攻擊,針對烏克蘭電腦植入Cobalt Strike

◆俄羅斯電力公司、IT業者、政府機關遭到木馬程式Decoy Dog攻擊

◆澳洲礦業公司Northern Minerals傳出遭到勒索軟體「變臉」攻擊

◆抖音傳出企業與名人帳號遭到接管的情況,駭客藉由私訊功能的零時差漏洞得逞

◆針對5月中旬遭遇網路攻擊,美國無線電中繼聯盟ARRL指控是惡意的國際網路組織所為

【漏洞與修補】

兆勤針對生命週期已經結束的NAS設備發布緊急更新,修補重大層級漏洞

6月4日兆勤(Zyxel Networks)針對旗下網路儲存設備NAS326、NAS542發布資安公告,指出這些設備存在5項漏洞CVE-2024-29972、CVE-2024-29973、CVE-2024-29974、CVE-2024-29975、CVE-2024-29976,並指出有鑑於其中3項漏洞極為嚴重,即使這些設備生命週期已於去年底結束,他們還是決定破例提供新版韌體修補重大漏洞。至於這些漏洞是否已遭到利用,該公司並未提出說明。

這些得到修補的漏洞,包含了命令注入漏洞CVE-2024-29972、CVE-2024-29973,以及遠端程式碼執行(RCE)漏洞CVE-2024-29974,皆為重大層級,CVSS風險評分也都達到9.8分。

美國網路寬頻業者Cox修補數據機授權繞過漏洞,若不處理攻擊者可用於挖掘用戶個資

漏洞賞金獵人Sam Curry揭露美國大型網路寬頻業者Cox Communications於3月修補的權限繞過漏洞,攻擊者能遠端濫用曝露的後端API,從而重置數百萬臺數據機的組態,並竊取用戶的敏感個資。他發現超過700個曝露的API,其中不少提供了管理功能,一旦攻擊者藉由重新傳輸HTTP請求,就有機會在未經授權的情況下執行命令。

由於Cox是美國最大的寬頻網路業者之一,服務遍及超過30個州、擁有近700萬個企業與個人用戶,這樣的漏洞影響相當廣泛。對此,Cox於3月初獲報後著手處理,並得到研究人員的確認。

【資安防禦措施】

資安典範正轉移,接下來10年臺灣資安產業應積極擁抱AI新科技

臺灣資安產業現今蓬勃發展,奧義智慧科技創辦人邱銘彰在今年資安大會中,細數過去幾個重要發展的關鍵點,並指出現在正面臨典範的轉移及方法的革新。由於資安的觀點及關心的重點不斷移動,從網路(DoS)端到伺服器(Web),到終端(APT滲透測試),再到身分(雲端),資安的戰場不斷移動,過去的資安鑑識以電腦為單位,現在進入雲端時代,以每個Workflow為鑑識單位,這並非代表舊的問題消失,而是發現新問題出現。

近期資安日報

【6月4日】帛琉政府資料流入暗網,指控是中國政府指使勒索軟體駭客組織所為

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06