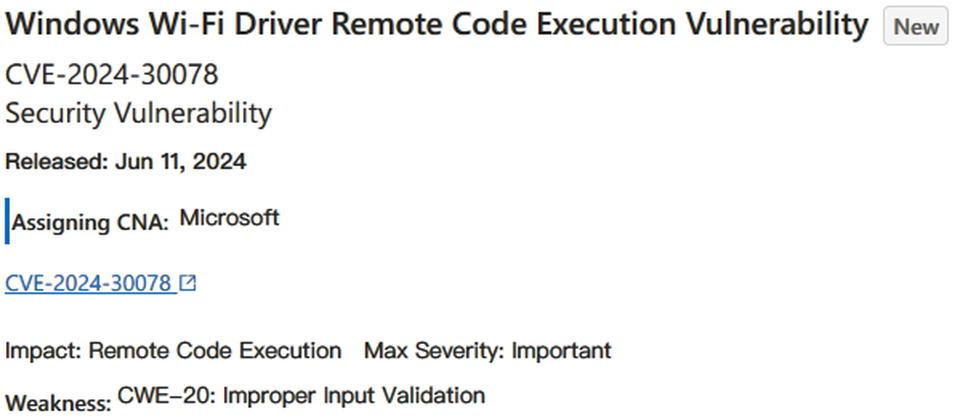

本月微軟在例行更新(Patch Tuesday)當中,修補Windows作業系統內建Wi-Fi驅動程式的高風險漏洞CVE-2024-30078,CVSS風險評分達到了8.8,如今有研究人員提出警告,呼籲用戶要特別留意這項漏洞。

裝置遠端管理業者Automox在綜覽本次微軟修補的漏洞當中,希望用戶最優先注意的資安弱點,就是能被用於發動遠端程式碼執行(RCE)攻擊的CVE-2024-30078,原因是攻擊者想要觸發這項漏洞,只需要靠近目標設備就有機會達成,不需要其他特殊的存取條件,由於是透過Wi-Fi無線網路進行,攻擊者也無須實際接觸受害者的裝置。

根據微軟的資安公告,攻擊者利用這項漏洞無須通過身分驗證,也不需事先存取受害電腦的組態或是特定檔案,攻擊過程中,也完全不需與使用者互動。

Automox首席資訊安全長Jason Kikta表示,有鑑於這項漏洞的性質,有可能會在端點裝置密集的環境造成重大風險,像是旅館、展覽會場,以及其他有大量裝置連接Wi-Fi網路的環境,攻擊者可以輕易針對毫無戒心的用戶下手。因此,了解如何緩解、減輕相關威脅極為重要。

微軟已針對Windows 10、Windows 11、Windows Server 2008至2022等版本的作業系統提供修補程式,但Jason Kikta提出警告,已終止支援的作業系統特別容易受到該漏洞影響。此外,若是IT人員無法套用更新軟體,則必須使用端點防護系統監控是否出現可疑活動,基於這項漏洞是允許無線網卡或基地臺的訊號,近距離傳輸惡意封包,Jason Kikta警告,單靠一般的網路偵測機制,將難以察覺這類威脅。

而對於這項漏洞帶來的危險,Jason Kikta指出,這是一種近距離的攻擊手段,能繞過網路層面的偵測及緩解措施,從而迴避大部分的威脅模型。因此,他們認為企業組織應將緩解這項漏洞列為優先事項,因為,不久之後很有可能就會出現相關的漏洞利用工具。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10