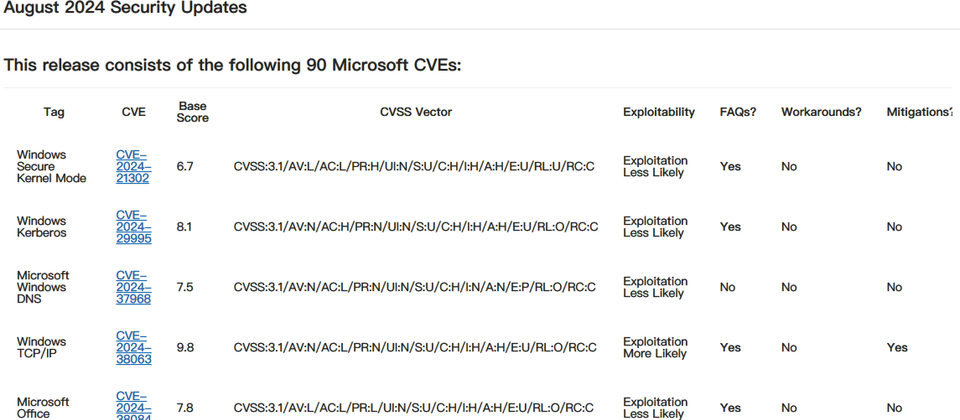

8月13日微軟發布本月份例行更新,總共修補90個漏洞,其中包含36個權限提升、4個安全功能繞過、28個遠端程式碼執行(RCE)、8個資訊洩露、6個阻斷服務(DoS),以及7個可用於欺騙攻擊。

值得留意的是,本次公布的漏洞當中,有多達10個零時差漏洞,是今年微軟單月公告零時差漏洞數量最多的一次,其中有6個已被用於實際攻擊行動。此外,這次還包含一個尚未推出修補程式的零時差漏洞。

這些已被用於攻擊行動的漏洞是:Windows核心權限提升CVE-2024-38106、電源相依性協調器(Power Dependency Coordinator)權限提升CVE-2024-38107、指令碼引擎記憶體中斷CVE-2024-38178、專案管理軟體Project的遠端程式碼執行CVE-2024-38189、WinSock輔助功能驅動程式權限提升CVE-2024-38193,以及MoTW安全功能繞過CVE-2024-38213,CVSS風險評分介於6.5至8.8分,美國網路安全暨基礎設施安全局(CISA)也將這些漏洞全數列入已被利用漏洞列表(KEV),要求聯邦機構在9月3日前完成修補。

其中,風險評分最高的是CVE-2024-38189,濫用的前提是攻擊者要先引誘用戶開啟惡意Project專案檔案,若此時電腦停用Office阻止來自網際網路的巨集執行政策,就可能讓攻擊者觸發漏洞並遠端執行程式碼,此弱點的CVSS評分為8.8。

還有一個高風險漏洞CVE-2024-38178,漏洞懸賞專案Zero Day Initiative(ZDI)認為特別值得留意,因為攻擊者要引誘使用者點選特製的URL,讓Edge在Internet Explorer(IE)模式下執行,從而觸發漏洞,由於這項漏洞與已經棄用的IE有關。ZDI認為相當不尋常。

另外4個在微軟公告前已被揭露的漏洞,分別是Windows安全核心模式權限提升漏洞CVE-2024-21302、行式印表機後臺程序(Line Printer Daemon,LPD)服務遠端程式碼執行漏洞CVE-2024-38199、Office欺騙漏洞CVE-2024-38200,以及Windows更新堆疊權限提升漏洞CVE-2024-38202,CVSS風險評分介於6.5至9.8。

其中,最值得留意的,是資安業者SafeBreach於上週2024黑帽大會揭露的CVE-2024-21302、CVE-2024-38202,這兩個漏洞可被用於發動Windows Downdate降級攻擊,將特定的系統元件降級為存在漏洞的舊版,但這次微軟僅對CVE-2024-21302提供修補,至於另一個漏洞CVE-2024-38202的更新程式,他們坦承仍在製作中。

雖然微軟現在為CVE-2024-21302提供更新軟體,不過,資安業者Rapid7警告他們的做法有不足之處,因為這個修補程式並非自動修補資產,而是提供加入微軟簽章的撒銷政策,有可能在不當還原的情況下造成無限循環重新開機的風險。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-10

2026-02-09

2026-02-10

2026-02-13