上週微軟發布本月例行更新,總共公布10個零時差漏洞,其中1個是出現在Microsoft Defender SmartScreen的CVE-2024-38213(CVSS風險評為6.5分),通報此漏洞的漏洞懸賞專案Zero Day Initiative(ZDI)最近公布細節,並將這項漏洞命名為Copy2Pwn。值得留意的是,微軟實際上在6月進行修補,但到了8月才公諸於世。

這項漏洞之所以能夠發現,源於ZDI研究人員今年3月追蹤惡意軟體DarkGate攻擊行動,駭客藉由複製貼上的方式感染受害電腦,而且,不僅利用2月公布的零時差漏洞CVE-2024-21412,還能在繞過SmartScreen防護機制的情況下,從WebDAV共享資料夾複製檔案到受害電腦。

此漏洞與複製、貼上來自WebDAV共享檔案的過程,電腦處理的方式有關。照理來說,使用者從網路下載的檔案,電腦會加入來自網路的標記(Mark-of-the-Web,MotW),但駭客發現,來自WebDAV共享的檔案不會被加上MotW標記,也不會受SmartScreen檢查簽章及信譽。

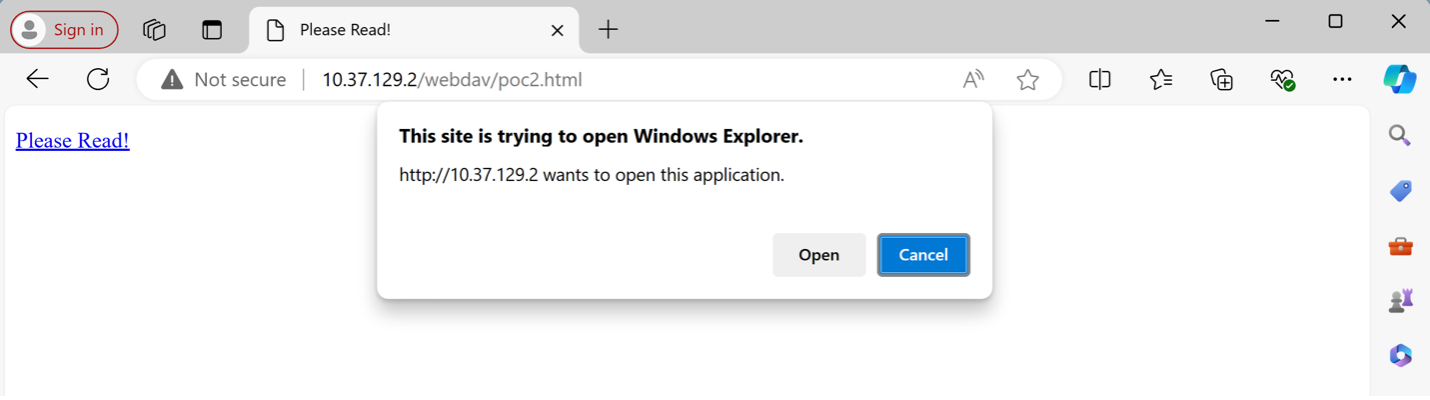

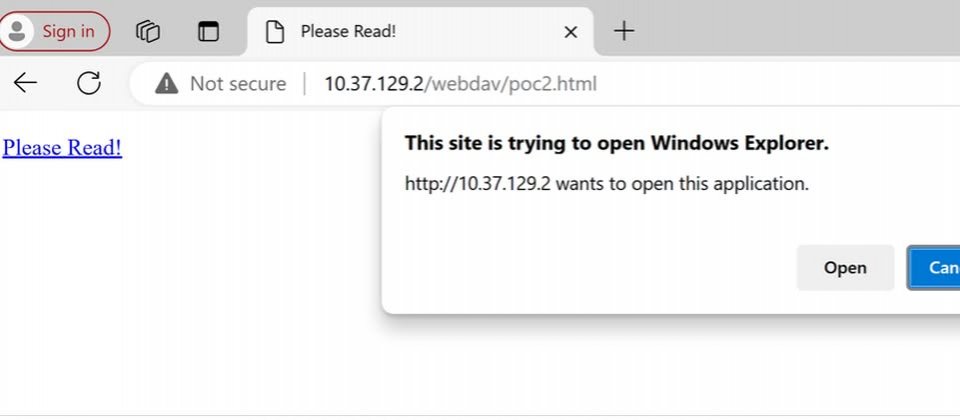

究竟駭客如何利用Copy2Pwn,研究人員指出,通常是藉由檔案總管與Windows搜尋通訊協定,對WebDAV資料夾進行搜尋。

一旦下達相關命令,即使是透過瀏覽器存取,電腦也會改以檔案總管開啟,攻擊者下達特定的Windows搜尋指令,從而讓使用者看到指定的檔案,並說服將其開啟而達到目的。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09