資安業者Mandiant揭露Azure Kubernetes Services有漏洞,並命名為WireServing,影響在網路組態使用「Azure CNI」、網路政策採用「Azure」配置的Kubernetes(K8s)叢集,攻擊者若在這類叢集正在運作的節點執行命令,就有機會下載叢集節點的組態配置,從而取得TLS引導憑證(Token),並執行TLS引導攻擊(TLS Bootstrap Attack),進一步讀取叢集裡所有的機敏資料。微軟接獲研究人員的通報,已從問題根源進行處置。

而對於這項漏洞帶來的影響,攻擊者一旦得到能夠存取的Azure Kubernetes服務叢集權限,就有機會藉此進行權限提升,並存取叢集服務使用的帳密資料。攻擊者不僅能取得敏感資料,還有可能造成資料外洩、財務損失、受害組織的信譽受損等影響。

研究人員揭露的漏洞利用攻擊手法,是利用Azure並未記載於文件的內部元件WireServer,雖然微軟在WALinuxAgent的說明文件提及這項元件,但僅指出用途是處理Linux虛擬機器與Azure Fabric的互動。

他們對這項元件發出請求,取得用來保護組態的金鑰wireserver.key,並透過另一項名為HostGAPlugin的元件取得JSON檔案,並以該金鑰解開特定的指令碼,從而取得一系列的機敏資料,其中包含環境變數,有了這些資料,攻擊者就能進行權限提升。

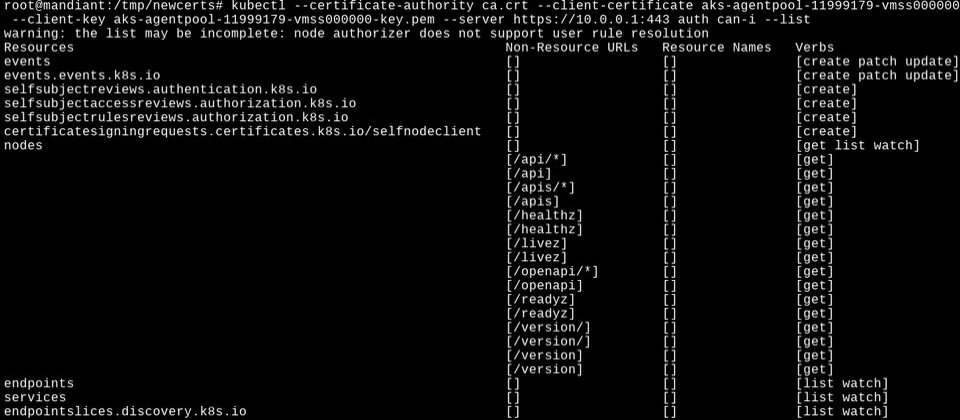

這些環境變數可讓攻擊者取得節點的通用TLS金鑰及憑證、K8s的CA憑證,以及TLS引導憑證。研究人員指出,雖然這種管道取得的帳號在AKS僅具備最小的K8s權限,但這種帳號能列出叢集裡的所有節點。

另一方面,上述提及的TLS引導憑證不僅能用於TLS引導攻擊,還能得到工作酬載使用的機密存取權限。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09

2026-02-06