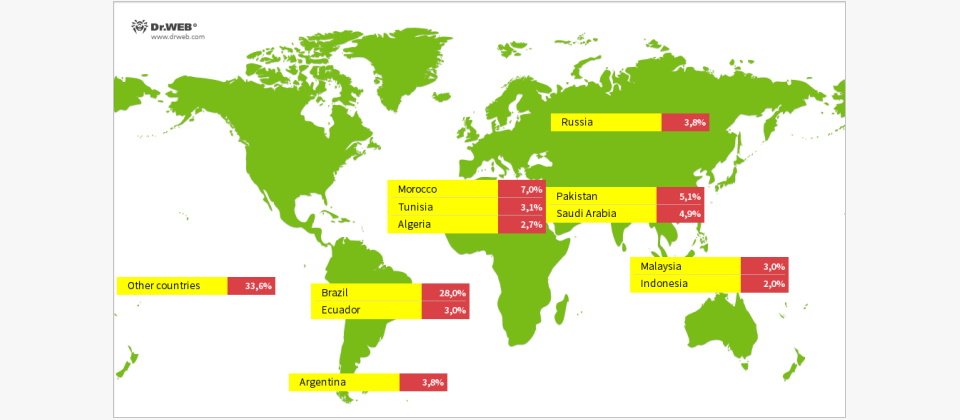

研究人員估計,197國用戶的近130萬臺Android電視機上盒感染Android.Vo1d。受害者主要分布在中東、非洲、南美及亞洲。(圖片來源/Doctor Web)

研究人員發現超過130萬臺Android電視機上盒韌體遭到植入後門程式,以用於日後下載惡意程式。

Doctor Web研究人員今年8月在Android電視機上盒上發現這隻後門程式,因其變更裝置系統檔案區被防毒程式偵測曝光,它鎖定執行AOSP的電視機上盒韌體檔案系統植入後門程式,以便之後攻擊者可下令下載和安裝第三方軟體。研究人員以其植入的元件而命名為Android.Vo1d。

分析顯示,Android.Vo1d的模組(vold、wd),功能包括下載與執行C&C伺服器指令要求的執行檔、安裝加密daemon,還能監測特定目錄以安裝APK檔。研究人員估計,197國用戶的近130萬臺Android電視機上盒遭到感染。受害者主要分佈在中東、非洲、南美及亞洲,如巴西、摩洛哥、巴基斯坦、沙烏地阿拉伯、此外也包含俄羅斯、馬來西亞及印尼等。

這些區域的受害裝置主要是較不知名的Android機上盒,可能是較低價的品牌(R4、TV BOX、KJ-SMART4KVIP)。研究人員推測,較低價品牌用的是經常是較早版本的Android,有漏洞但也未能獲得Google支援。雖然有些受害裝置執行的是Android 10或12,但也有古早版本如舊Android 7.1的。此外,這些產品的用戶也較沒有安全意識,會下載第三方App或非官方版韌體,但卻沒有安裝防毒軟體。

不過研究人員尚不清楚Android.Vo1d的感染途徑。可能路徑是濫用舊版Android的漏洞以取得root權限,另一可能是用戶從非官方平臺下載被植入惡意root存取程式的韌體。

Google澄清,這些市場上執行AOSP(Android Open Source Project)卻宣稱為Android TV OS裝置很多,且上面也有Google App及Play Store,但這些都非經Google授權,因此不會獲得Play Protect安全防護。

Google並提供明列授權Android TV軟體的機上盒品牌清單,供用戶判別是否買到正牌的Android TV裝置。

熱門新聞

2026-02-11

2026-02-11

2026-02-12

2026-02-09

2026-02-10

2026-02-10

2026-02-06