為了脅迫受害組織支付贖金,勒索軟體駭客往往會先竊取內部資料再進行檔案加密,但現在駭客更換外流資料的管道,引起研究人員的注意。

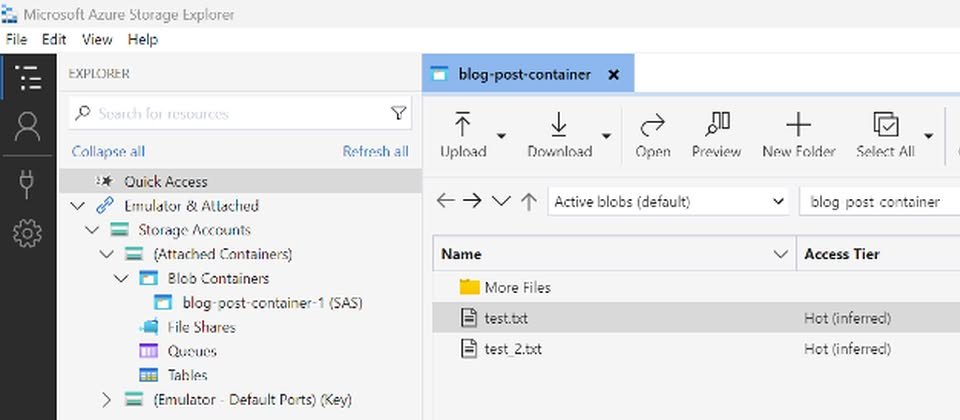

一般來說,勒索軟體駭客原本用來外流受害組織資料的管道,最常見的是利用雲端檔案共享服務Mega提供的公用程式MEGASync,或是能公開取得的Rclone,但資安業者ModePUSH發現,變臉(BianLian)、Rhysida等多個勒索軟體駭客組織,越來越頻繁地利用Azure Storage Explorer、AzCopy,將竊得的資料送到Azure Blob儲存桶。

研究人員指出,他們看到利用Azure Storage Explorer的資安事故,大部分是變臉所為,但也有Rhysida利用這項工具的情況。值得留意的是,雖然駭客主要是利用Windows版本的Azure Storage Explorer,但微軟也提供macOS、Linux版,意味著這種竊取資料手法也有機會用於其他平臺的電腦。

值得一提的是,在實際的攻擊行動裡,駭客並非直接使用可執行檔,而是透過安裝的方式植入受害電腦,再者,為了讓安裝Azure Storage Explorer的過程順利,駭客還會事先裝好.NET 8相關元件,而這樣的行為,也成為防守方能夠識別相關勒索軟體攻擊行動的其中一種徵兆。

為何這些駭客選擇濫用Azure Blob儲存桶?研究人員指出,主要原因在於Azure是許多企業採用的服務,因此相關流量不太可能會遭到防火牆或是資安系統攔截;再者,駭客在短時間內外流竊得資料的過程,藉由Azure的延展性,他們可以因應這些非結構化的大量資料。

由於這些駭客在運用Azure Storage Explorer及AzCopy的過程裡,會留下相關作案痕跡,研究人員提供相關特徵,讓企業的資安人員能夠檢查是否遭到攻擊。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-12

2026-02-10

2026-02-06