今年5月,歐洲刑警組織與十多個國家的執法單位聯手,針對包含SmokeLoader在內的多款惡意程式載入工具(Loader)、殭屍網路,摧毀相關基礎設施,並逮捕嫌犯、凍結不法所得,但事隔數個月,這些駭客又再度從事攻擊行動,而且,這次疑似針對臺灣而來。

資安業者Fortinet指出,他們在今年9月看到新一波的SmokeLoader攻擊行動,駭客針對臺灣的製造業、醫療保健、資訊科技,以及其他領域的公司而來。值得留意的是,過往攻擊者將SmokeLoader作為散布其他惡意程式的管道,但在這波資安事故裡,駭客從C2伺服器下載其他的SmokeLoader外掛程式,以便進行後續的惡意活動。

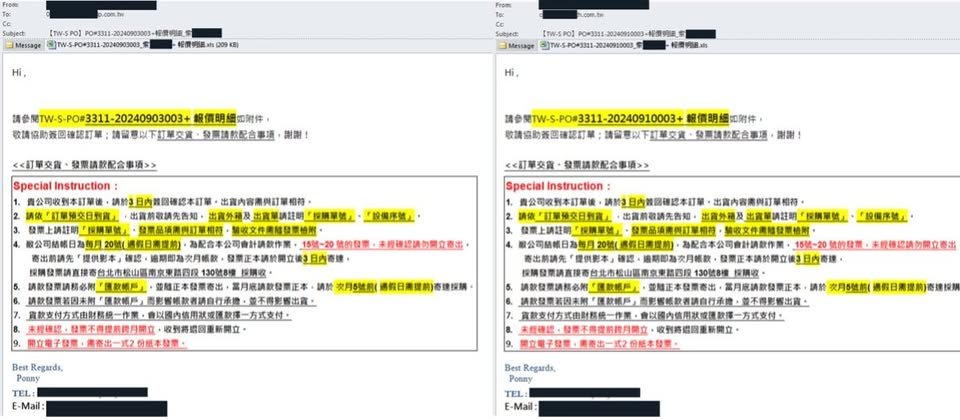

攻擊者先是透過釣魚信對目標下手,他們假借提供報價的名義,要求收信人依照指示進行確認、回覆,一旦收信人開啟附件的報價資料檔案,電腦就有可能執行VBS指令碼,啟動惡意程式載入工具AndeLoader,最終載入SmokeLoader的有效酬載。

值得留意的是,雖然駭客對多家公司發動攻擊,但他們似乎使用幾乎一模一樣的釣魚信,甚至連收信人都相同。研究人員提及,攻擊者在簽名檔的文字及電話號碼,與內文的字體及顏色有所不同,他們認為這些文字很有可能從其他地方剪貼而來。

針對釣魚信挾帶的惡意附件Excel檔,攻擊者先是利用RCE漏洞CVE-2017-0199,觸發埋在試算表的惡意連結,自動下載另一個惡意檔案並開啟。

攻擊者下載的檔案大致分成2種,其中一種是Word檔案,此時攻擊者會觸發Office方程式編輯器的RCE漏洞CVE 2017-11882執行Shell Code,然後藉由特定API下載VBS檔案,執行AndeLoader。

而另一種則是HTML應用程式檔案(HTA),該檔案內含經過演算法處理的VBS程式碼,一旦執行,電腦就會解密VBS並執行PowerShell程式碼,下載與AndeLoader有關的VBS檔案。附帶一提的是,攻擊者為了擾亂研究人員分析,他們在VBS檔的符號及參數當中,加入大量空白。

但無論是那一種攻擊鏈,最終都是透過AndeLoader載入SmokeLoader,並載入對應的外掛程式竊取電腦的各式帳密資料。研究人員總共發現有9款外掛程式,可供攻擊者從瀏覽器挖掘帳密資料、自動填寫的內容,也可從Outlook和Thunderbird找尋特定的信件資料,此外,這些外掛也可從FileZilla、WinSCP收集帳密資料。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05