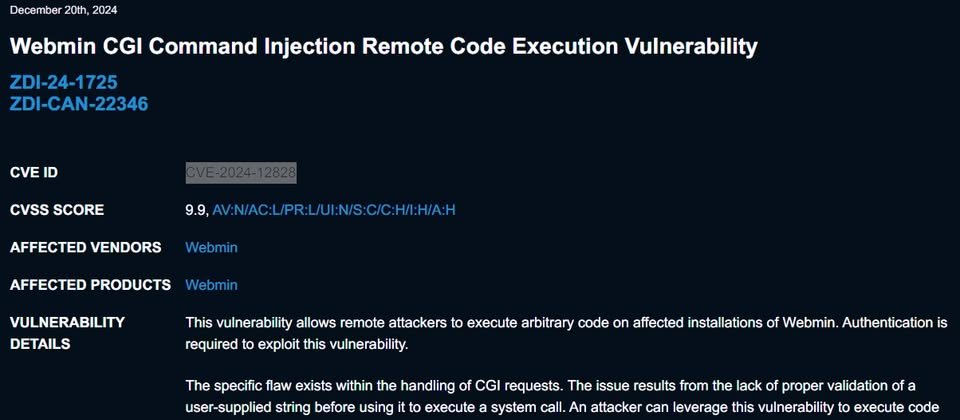

漏洞懸賞專案Zero Day Initiative(ZDI)指出,伺服器網頁管理主控臺Webmin的CGI元件存在命令注入漏洞CVE-2024-12828,一旦攻擊者成功利用,就有機會遠端於Webmin執行任意程式碼,CVSS風險評分為9.9(滿分10分),這項漏洞研究人員今年3月向開發團隊通報,Webmin隔月發布2.111版修補,並指出2.105以下的版本都有可能曝險。

研究人員提及,這項弱點發生的原因,在於Webmin處理CGI請求的過程,從而導致使用者提供的字串被用於執行系統呼叫之前,並未經過適當的驗證,使得攻擊者有機會以root權限執行任意程式碼。

但攻擊者利用這項漏洞存在必要條件,那就是必須在通過身分驗證的狀態下才能觸發漏洞。

另一方面,Webmin也在資安公告說明這項漏洞帶來的影響。開發團隊指出,攻擊者有機會利用不具特殊權限的Webmin使用者,利用Shell自動完成指令敘述的功能觸發漏洞,從而以root執行命令。

他們也提及使用網站管理主控臺Virtualmin的用戶,也同樣受到這項漏洞影響,因此,Webmin與Virtualmin的用戶應儘速執行更新程式。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10

Advertisement