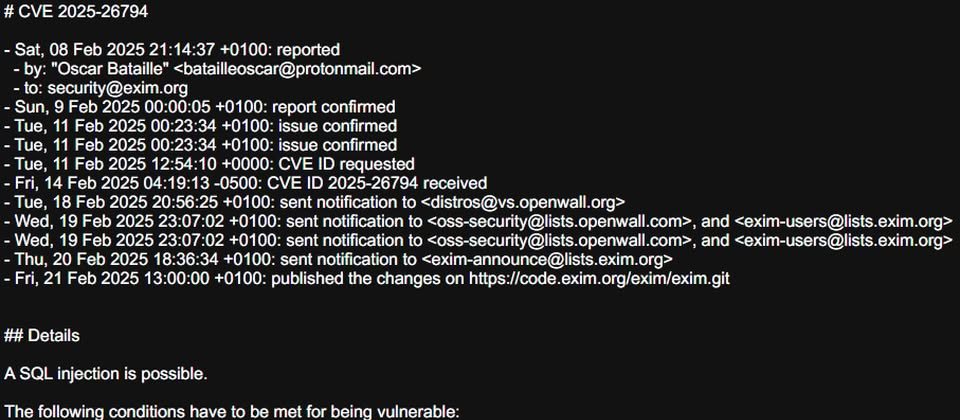

與Postfix、Sendmail並列為最常用的郵件傳輸代理軟體系統Exim,21日公告修補資安漏洞。本月8日Exim開發與維護團隊接獲通報,得知系統存在SQL注入漏洞CVE-2025-26794,影響4.98以前的所有版本,CVSS風險為7.5分,目前發布4.98.1版修補,用戶應儘速套用更新。

針對這項弱點的細節,通報此事的資安研究員Oscar Bataille表示,該漏洞發生在Exim使用的元件SQLite,一旦該元件被當作資料庫管理器(DBM),就有可能出現無法正確清理(sanitized)的現象,使得攻擊者能用於遠端發出偽造的SQLite查詢,以便用於後續攻擊行動。

不過,這項漏洞必須搭配特定的條件才會出現,首先,在編譯的過程裡,就要將SQLite指定為Exim的DBM,再者,則是IT人員必須啟用ETRN命令。

攻擊者可下載ETRN命令,在misc資料庫產生具有特定金鑰的新內容,從而進行控制。由於攻擊者掌握了金鑰,就能藉此注入SQL程式碼。Oscar Bataille指出,他測試利用這項漏洞的過程裡,能夠與Exim使用者能夠存取的本機SQLite資料庫進行連線,因此,他推測可藉由插手其他正在使用的資料庫,而產生未被定義的行為,觸發Exim的競爭條件。若是結合SQLite的弱點,攻擊者甚至有機會發動遠端執行程式碼(RCE)攻擊。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-09