郵件傳輸代理軟體系統Exim最近修補一項高風險層級的漏洞CVE-2025-26794引起關注,這項弱點可被用於SQL注入攻擊,而有可能讓攻擊者有機可乘。

值得留意的是,通報漏洞的研究人員雖然提及利用漏洞必須搭配特定條件,但也指出有機會造成Exim服務中斷,或是搭配其他漏洞引發更嚴重的危害。

【攻擊與威脅】

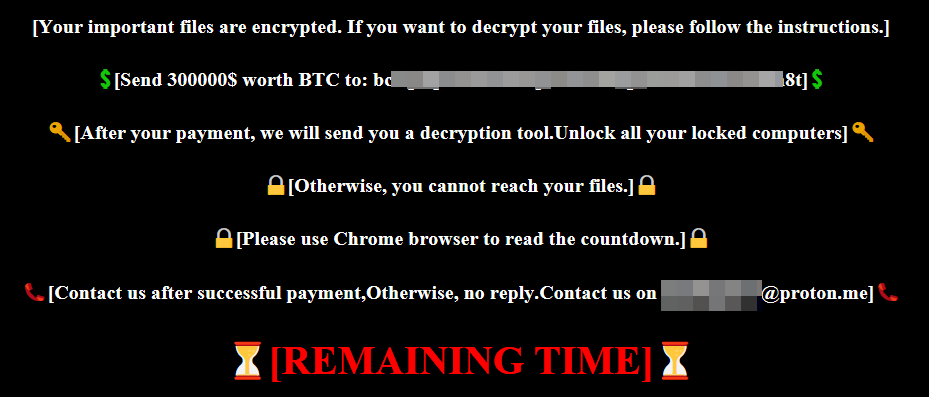

中國駭客用惡意程式ShadowPad發動勒索軟體攻擊,至少20家企業組織受害

上週資安業者Orange Cyberdefense揭露發生於去年下半的資安事故Green Nailao,駭客針對歐洲醫療體系下手,最終使用勒索軟體NailaoLocker加密檔案,但作案過程中運用了中國駭客常見的惡意程式ShadowPad、PlugX,協助調查的資安業者趨勢科技後續也公布他們的調查結果,指出這種利用ShadowPad從事勒索軟體的攻擊行動,在全球都有災情。

針對這起事故的發現,趨勢科技威脅研究員Daniel Lunghi指出,是他們在兩起發生在歐洲的攻擊事件當中,都採用相似的C2伺服器及戰術、手法、流程(TTP),而且都使用ShadowPad,研判很有可能是同一組人馬所為。

研究人員進一步調查,總共確認有21家公司在近7個月遭到攻擊,其中9家於歐洲、8家在亞洲、3家在中東,以及1家南美公司。這些受害企業分布於8種產業,但有11家是製造業為大宗。

其他攻擊與威脅

◆駭客濫用GitHub儲存庫發動大規模惡意軟體攻擊行動GitVenom,意圖竊取帳密資料及數位資產

◆Google揭露為期超過2年的網釣攻擊行動,駭客鎖定大專院校而來,每月攻擊數千名師生

◆Have I Been Pwned列入2.84億筆遭竊資軟體外流的帳密資料

◆竊資軟體ACRStealer冒充破解工具散布,駭客濫用Google Docs掩蓋攻擊行動

【漏洞與修補】

郵件傳輸代理平臺Exim出現嚴重漏洞,攻擊者恐用於注入惡意SQL查詢來影響運作

與Postfix、Sendmail並列為最常用的郵件傳輸代理軟體系統Exim,21日公告修補資安漏洞。本月8日Exim開發與維護團隊接獲通報,得知系統存在SQL注入漏洞CVE-2025-26794,影響4.98以前的所有版本,CVSS風險為7.5分,目前發布4.98.1版修補,用戶應儘速套用更新。

針對這項弱點的細節,通報此事的資安研究員Oscar Bataille表示,該漏洞發生在Exim使用的元件SQLite,一旦該元件被當作資料庫管理器(DBM),就有可能出現無法正確清理(sanitized)的現象,使得攻擊者能用於遠端發出偽造的SQLite查詢,以便用於後續攻擊行動。

不過,這項漏洞必須搭配特定的條件才會出現,首先,在編譯的過程裡,就要將SQLite指定為Exim的DBM,再者,則是IT人員必須啟用ETRN命令。

macOS虛擬化軟體Parallels Desktop存在漏洞,攻擊者有機會取得root權限

Parallels Desktop是macOS電腦平臺相當知名的虛擬化軟體,去年4月揭露CVSS風險9.8分的重大資安漏洞CVE-2024-34331,起初是在同年2月由資安研究員Mykola Grymalyuk通報。攻擊者可透過此弱點,將所掌握的系統帳號權限提升為root,Parallels公司當時也推出19.3.1更新版進行修補。不過,最近有其他研究人員指出此漏洞的修補不完整,仍舊能被繞過。

資安研究員Mickey Jin指出,他研究Mykola Grymalyuk發布的資訊,察覺Parallels推出的修補程式碼容易被繞過,原因在於,這些程式碼的主要用途,是確認名為createinstallmedia的工具是否具備蘋果的簽章,假如確實經蘋果簽署,就會給予root權限以便後續使用。

值得留意的是,Mickey Jin先後向漏洞懸賞專案 Zero Day Initiative(ZDI)及Parallels通報此事,結果事隔超過半年,這項漏洞尚未得到修復,因此他呼籲用戶要提高警覺,因為這樣的漏洞有可能很快就被用於實際攻擊行動。

臺灣資安專家揭開WorstFit,成功探索Windows ANSI字元轉換雷區,找出全新攻擊面與3種攻擊手法

就在2個多月前的2024歐洲黑帽大會(Black Hat Europe 2024)上,難得有來自臺灣的兩位資安研究人員登臺,並揭露一項名為WorstFit攻擊的研究成果,其內容是發現Windows ANSI字元轉換的潛在問題。特別的是,當時我們已經注意到這項研究發布,因為這是臺灣資安研究人員的發表,但對於其細節與意義並不是那麼清楚,然而,這項創新研究在今年1月時,榮獲了2024年度「十大網站攻擊技法」第4名。

具體而言,這項研究是臺灣資安公司戴夫寇爾(DEVCORE)首席資安研究員Orange Tsai(蔡政達),以及資安研究員Splitline(黃志仁),兩人共同發表,其研究成果在於,能夠實際找出Windows ANSI字元轉換的潛在問題,成功揭露了一個嶄新的攻擊面,挖掘出3種WorstFit攻擊手法,包括:Filename Smuggling、Argument Splitting,以及Environment Variable Confusion。

其他漏洞與修補

◆D-Link針對已終止支援的無線路由器DIR-823公布新漏洞,呼籲用戶停止使用

【攻擊與威脅】

歐盟在2月21日發布聯合通告,要啟動海底電纜安全倡議,籍由五大行動來提高歐盟海纜基礎設施的安全性,包括了預防、偵測、回應、修復和阻止。

第一步要防止破壞事件,並且要提高海底電纜基礎設施的脆弱性和防禦能力。第二階段則要強化偵測能力,盡快發現甚至可以預測到可能的破壞威脅。一旦發生破壞事件,受影響的歐盟成員要聯手,強化協調和應變能力。並且歐盟將發展一套可以盡快恢復通訊的能力。最後一項作法要強化對海底電纜威脅態勢的掌握,尤其要保護關鍵海上基礎設施的安全,並追究惡意破壞者的責任。

為何會提出這項倡議?原因是波羅的海從去年底頻頻傳出海底電纜中斷事故。去年11月,瑞典和立陶宛之間在波羅的海的兩條海底電纜疑遭中國船隻切斷。去年12月,芬蘭和愛沙尼亞間的Estlink 2海纜遭切斷,芬蘭查扣了一艘載了俄羅斯石油的貨輪。今年1月底,拉脫維亞和瑞典間有條海纜在水深100公尺處,遭到外部因素破壞。

近期資安日報

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10