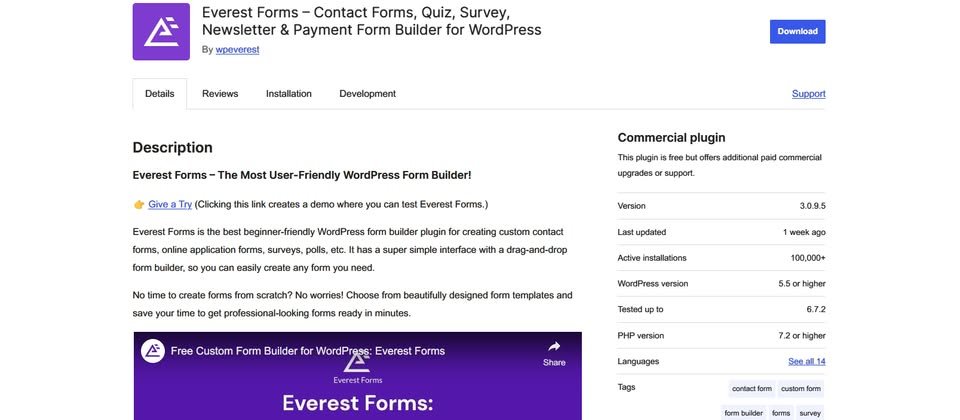

專精WordPress網站安全的資安業者Wordfence接獲研究人員Arkadiusz Hydzik通報漏洞,他發現,提供網站管理者建立表單、問卷、投票的外掛程式Everest Forms,存在重大層級的任意檔案上傳漏洞CVE-2025-1128。

未經身分驗證的攻擊者,可經由此弱點將任意檔案上傳到WordPress網站,從而遠端執行任意程式碼,並且還能進一步讀取或刪除網站上的任何檔案,漏洞的CVSS風險達到9.8分(滿分10分),而且,所有版本Everest Forms都存在這項弱點,目前10萬個部署該外掛程式的網站都有可能曝險。Wordfence將所有資料都交給WordPress佈景軟體與外掛開發商ThemeGrill,Everest Forms的開發者於2月20日發布3.0.9.5版修補,Wordfence也頒發4,290美元抓漏獎勵給Arkadiusz Hydzik。

針對這項漏洞發生的原因,Wordfence漏洞研究員István Márton指出,問題出在是EVF_Form_Fields_Upload這個類別缺乏檔案類型及路徑的驗證,導致WordPress網站不只能上傳任意檔案,還能被攻擊者隨意讀取、刪除任何資料。若是攻擊者針對wp-config.php下手,就有機會挾持整個網站。

由於EVF_Form_Fields_Upload當中的方法format()對於檔案類型或是副檔名,沒有執行檢查的程序,攻擊者可將含有惡意PHP指令碼的CSV或TXT文字檔,重新命名為PHP檔案並上傳,而WordPress網站會自動這些檔案搬移到任何人均可公開存取的上傳資料夾,這麼一來,攻擊者就能在未經身分驗證的情況下,上傳惡意PHP程式碼並存取,觸發漏洞而能遠端在伺服器上執行任意程式碼。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09