Hkepc硬體論壇

群暉科技官方最新公告發布應急方案請參考《臺灣出現NAS勒索軟體災情,群暉證實舊版DSM漏洞釀災》

去年底一款勒索軟體CryptoLocker大舉入侵企業及個人電腦,悄悄地將受害者電腦裏的檔案加密,讓使用者無法開啟檔案,也沒辦法破解加密,藉此勒索300美元的解密贖金,現在更出現新的勒索變種軟體SynoLocker,鎖定特定NAS網路儲存硬碟,透過入侵加密,讓硬碟伺服器無法工作,以此勒索贖金。

這個被稱為Cryptolocker變種的SynoLocker勒索軟體,近日專以臺灣群暉科技(Synology),旗下的NAS網路儲存硬碟為勒索攻擊目標,除了在英文版Synology與德國Synology官方使用者論壇,已經出現用戶受害的案例外,在香港Hkepc硬體論壇上也有用戶遭遇相同受害情況。

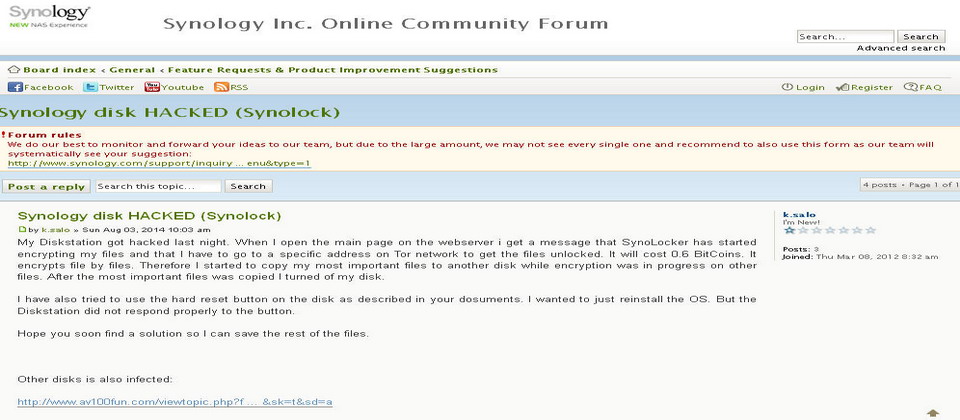

一位Synology NAS用戶於8月3日在英文版Synology使用者論壇留言表示,使用Synology NAS硬碟遭受到SynoLocker勒索軟體破解入侵,造成重要檔案被加密無法開啟。

而其中一名受害用戶在英文版Synology使用者論壇上表示,當SynoLocker勒索軟體入侵Synology NAS硬碟後,會將存放NAS硬碟的重要檔案文件通通加密,讓使用者無法開啟檔案,也沒辦法破解加密,而主要網路服務頁面則是會出現勒索的訊息,並要求使用者必須要先支付0.6比特幣,大約是350美元的金額,才能按照教學步驟一一獲得檔案解鎖。

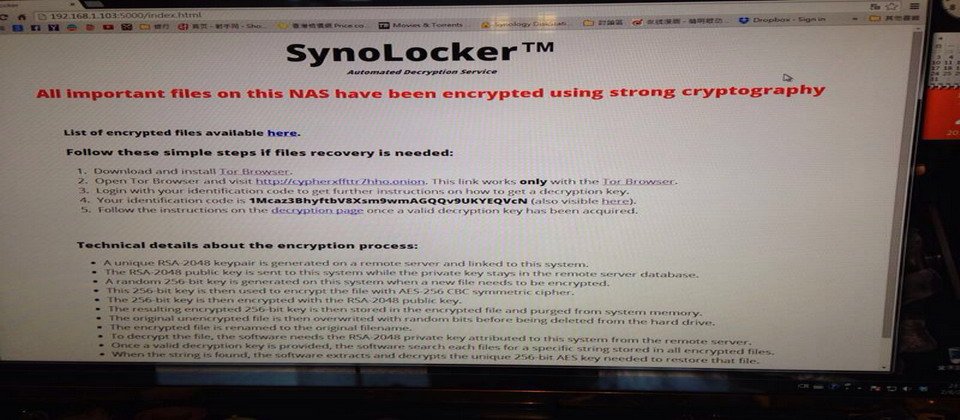

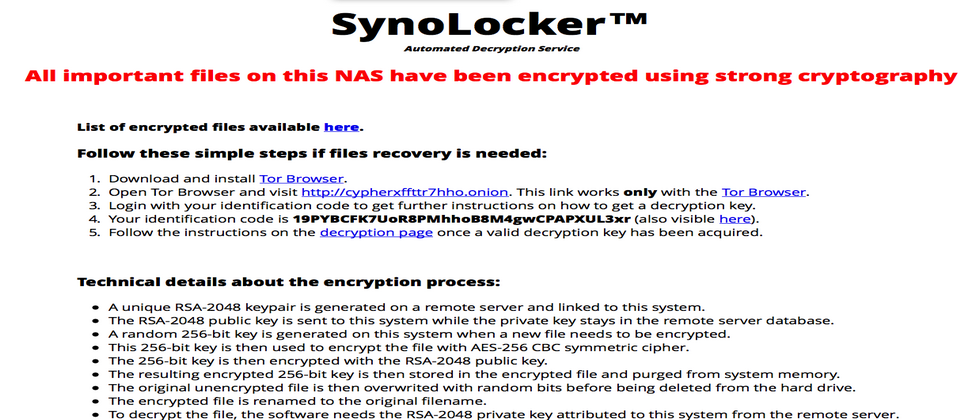

當SynoLocker勒索軟體入侵Synology NAS硬碟後,會在主要網路服務頁面出現勒索訊息,使用者必須按照步驟支付贖金後,方可將NAS硬碟內檔案進行解密

甚至,SynoLocker也在其勒索訊息頁面上,毫無法保留將其加密技術細節公布出來,並表示其採用的加密技術,是利用遠端服務器生成一組RSA-2048金鑰,並將公鑰發送到該受駭系統,而私鑰保留在遠端服務器的數據庫中, 並以一個隨機生成256位元金鑰,針對新的檔案文件以AES-256 CBC對稱加密進行加密。 SynoLocker也指出,此種加密技術唯一解密方式即是取得RSA-2048私鑰,否則所有加密文件將會永遠消失。

過去像是另一款勒索軟體CryptoLocker的感染途徑,主要透過典型社交工程來散播惡意程式,像是釣魚信件、聊天工具或惡意網站等。不過新出現的SynoLocker,目前尚不清楚是透過哪一感染途徑取得Synology NAS網路硬碟伺服器控制權。

不過香港Hkepc硬體論壇也有用戶表示,SynoLocker很有可能利用破解Synology NAS硬碟的Port漏洞,以此強行加密檔案,因此,建議用戶在確定感染途徑前,可先行關閉通訊埠轉送(Port Forwarding),如:Port 5000、5001,或其它不需要使用的Port,以此降低被駭客入侵勒索的風險。

目前受到勒索軟體SynoLocker入侵的Synology NAS硬碟用戶,僅能被動針對尚未被加密過的重要硬碟檔案先行移轉備份,避免損害持續擴大,或是尋求Synology提供技術協助。

對此,群暉科技新聞聯絡人隊正針對現有的Synology NAS硬碟產品,逐一清查是否有漏洞存在,最快今日會將結果公布出來。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09