線上遊戲代理商Garena,2014年12月31日在英雄聯盟官網上,發表該款遊戲遭駭事件,並向玩家致歉。

臺灣平均每天有100萬人次上線的熱門線上遊戲英雄聯盟(LOL),以及其他2款由遊戲代理商Garena代理的線上遊戲:流亡黯道和FIFA Online3,在2014年11月中旬~12月下旬時,被發現該公司數位簽章遭竊,導致該公司在官網上供玩家下載的遊戲程式被駭客加料,除正常遊戲檔案外還免費贈送一個網軍常用的惡意程式PlugX。

臺灣資安社群HITCON以及臺灣漏洞回報公益平臺共同揭露這樣的受駭訊息,臺灣Garena除了在2014年12月31日在官網上正式公開道歉,並允諾提供玩家可以下載一套F-Secure正版防毒軟體之外,目前也已經在新的伺服器上,完成所有受駭遊戲程式的更新。有資安疑慮的玩家,可以直接在官網重新下載遊戲程式,也可以使用趨勢科技提供的免費清除工具進行掃描。

包括英雄聯盟在內,有3款線上遊戲檔案被駭客加料

資安研究員也是英雄聯盟玩家Kenny,日前在HITCON Free Talk的場合中表示,一般而言,玩家下載遊戲程式管道有2種,一種是透過官網下載器從遊戲原廠的雲端服務下載遊戲程式,另外一種則是從官網直接下載。此次發現英雄聯盟下載的遊戲被加料的版本,則是從官網直接下載的版本。

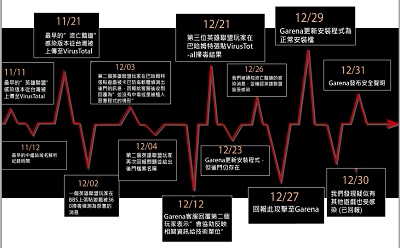

將英雄聯盟加料的惡意程式上傳VirusTotal則發現,早在2014年11月11日,就已經有人將該版本的惡意程式上傳測試,到11月12日則發現一個最早的駭客中繼站域名解析記錄;由Garana代理的另外一款遊戲流亡黯道的遊戲也同樣被駭客加料,在11月21日就發現有人將該惡意程式同樣上傳VirusTotal進行測試。Kenny表示,上傳Virustotal是駭客和資安研究員都會做的事情,就是想測試,市面上既有的防毒軟體是否可以順利偵測到該惡意程式。

一直到12月2日,有玩家在PPT上張貼被中國防毒軟體360偵測到有惡意程式;12月3日則被卡巴斯基偵測到有惡意程式,但官方客服中心的回覆都是「沒有中毒」、「沒有被植入惡意程式」。到12月21日則有玩家公布Virustotal掃毒結果,代理商Garena則在12月23日更新程式,但中國網軍所使用的後門程式還存在。12月29日更新的檔案才是正常版,但是,FIFA Online3的程式,到1月5日由臺灣漏洞回報公益平臺測試後,該款遊戲還沒有更新成無毒的正常程式。

從第一個上傳英雄聯盟遊戲的惡意程式到VirusTotal,到臺灣Garena發布資安公告,這一個多月的過程中,並不清楚有多少玩家陸續下載這個加料的遊戲軟體,但是,在臺灣的代理商沒有辦法解決玩家所面臨的資安疑慮,也是造成玩家權益未能獲得保障的重要原因。

而在臺灣漏洞回報公益平臺中,也有白帽駭客揭露Garena供玩家下載的3款遊戲遭駭,提報該漏洞的資安研究員Kenny到1月13日晚上也更新後續進度。目前英雄聯盟、流亡黯道和FIFA Online 3的數位簽章,都已經各自換成沒有後門的數位簽章,但他特別提醒,「惡意程式簽署的2014.9.25數位簽章依然有效」,目前在VirusTotal上已有17家防毒廠商可偵測到惡意程式,業者應該重新申請數位簽章。

遊戲檔內含網軍常用惡意程式,手法難以察覺

這個過程中,資安業者臺灣威瑞特(Verint)資安研究長叢培侃表示,他們在12月17日在其政府部門的客戶電腦中發現,有員工下載流亡黯道的遊戲軟體,並持續連線到惡意的中繼站,包括:gs2.playdr2.tw、gs3.playdr2.tw、gs4.playdr2.tw,也對應到2個IP:192.126.118.198及202.65.214.220,分別在香港和洛杉磯。進一步研究則發現,這個遊戲被加料的惡意程式,是過往常見於中國網軍所使用的惡意程式PlugX總共有三型中的第一型(Type 1)。

叢培侃表示,這個惡意程式PlugX非常先進,不僅是走Http通訊協定,利用的手法都是直接修改系統的程式,只有少部分是不正常的系統程式,因此很難被察覺,此次,駭客便利用Dll Path Hijacking(Dll路徑挾持)攻擊手法,利用載入Dll不同優先順序的技巧,將惡意程式隱藏在正常的程式中。

此外,該惡意程式則繞過UAC(使用者帳號控制)功能,讓電腦系統不會提醒使用者有任何軟體安裝或系統調整。再者,PlugX支援包括TCP、UDP和ICMP等通訊埠,防火牆根本難以阻擋;除了有鍵盤側錄功能,還加上具備許多遠多遙控功能,包括連線(Connection)、傳檔(File)、擷取(Capture)、下指令(Cmd)、設定(Registry)、啟動服務(Service)和啟動程序(Process)等功能。目前PlugX常見於亞洲和美國。

駭客鎖定遊戲業者發動攻擊,大型網遊業者都受駭

這個惡意程式雖然常見於網軍中,但連線的中繼站IP位址,卻可以從資安公司Command Five在2011年9月發布的一份資安報告中可以發現關連性;卡巴斯基在2013年4月則將該惡意程式命名為Winnti,主要是有一群專門針對遊戲產業攻擊的駭客組織,會將PlugX(或稱Winnti)設法植入各個遊戲公司的電腦中。就目前所知,韓國每一間線上遊戲業者,都曾經嚴重受駭,其他受駭遊戲業者的國家還包括:中國、俄羅斯、白俄羅斯、德國、美國、巴西、祕魯、印尼、泰國、越南、臺灣和日本等國。

資安研究員GD分析這次的惡意程式對企業造成的損害,包括:偷取遊戲原始碼;偷取數位簽章,將惡意程式簽章成為合法程式;偷取虛擬貨幣寶物;偷取玩家個資;以及將線上遊戲更新程式,內建一個惡意程式。除了偷取虛擬寶物的意圖不明顯,其他都可以沾得上邊,尤其是,將遊戲的更新程式綑綁一個惡意程式供玩家下載,更是此次新的攻擊手法。

不過,偵辦網路與數位犯罪的警察單位表示,從許多「遊戲私服」的存在,就可以看出,許多遊戲業者的資安防護不足,導致許多線上遊戲的原始碼,早已經外洩。而他也說,許多遊戲原廠會針對各國不同的語系,釋出不同語系的遊戲原始碼檔案給代理商,不僅原廠遊戲原始碼有外洩的風險,許多臺灣遊戲代理商也有外洩正體中文語系遊戲原始碼的風險。

他指出,在2014年,臺灣就有某家遊戲業者私底下「諮詢」過,外洩遊戲原始碼後的因應對策。該名警官表示,許多遊戲業者受駭後,往往都不敢報案,但更關鍵的問題在於,這些遊戲業者連基本的Log收集都沒有,即使報案,警方和資安公司也都無力提供協助。

類似APT受駭事件,不應該當做中毒事件處理

臺灣威瑞特(Verint)技術長邱銘彰表示,Garena剛開始因為沒有意識到事態嚴重而疏於處理,但隨著揭露的訊息越來越多,該公司包含新加坡的技術人員,也都緊急飛來臺灣協助更新遊戲程式,並試圖找出問題所在。「願意正面面對資安議題,就值得肯定。」他說。

Garena也在官方網站指出,在確認問題後,Garana透過第三方網路安全公司協助進行全公司掃描,除了清除已知威脅,並將有問題的檔案,重新將遊戲檔案安裝在新的伺服器中並上架,提供玩家下載使用。事件過後,Garana也表示,目前除了強化員工的資安訓練,也會改善提供玩家檔案的流程,並將透過第三方資安公司合作,杜絕類似問題再度發生。

不過,邱銘彰特別提醒,這次的遊戲下檔被植入網軍常用的惡意程式,雖然有可能是某個特別鎖定遊戲產業的駭客組織所發動的攻擊行為,但他認為,面對這種類似APT的攻擊威脅時,受駭企業都不應該當做一般的病毒攻擊事件來解決,應該要第一時間提高應有的防護層級,後續也應該建立單一的資安事件通報窗口,避免此次威瑞特想要通報Garena遇到的資安事件時,無法順利找到適當的通報窗口。

而臺灣趨勢科技免費惡意程式清理工具Trend Micro Clean Tool,也針對PlugX更新相關的病毒碼,供玩家免費使用。

線上遊戲代理商Garena在去年11~12月中,發生總共3款遊戲,因為數位簽章遭竊,導致供玩家下載的遊戲檔案,被植入網軍常用惡意程式PlugX。多位資安研究專家日前也在HITCON Free Talk的場次中,分享該起事件的攻擊手法和可能的影響。

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09