iThome

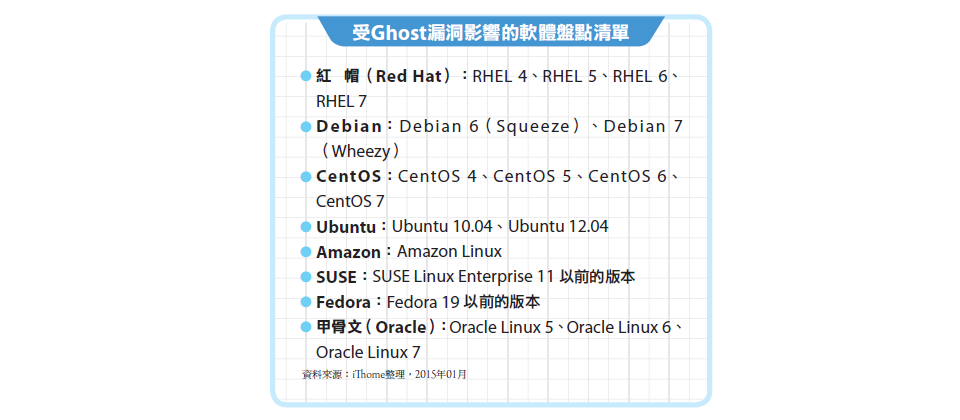

網路安全暨漏洞管理業者Qualys於1月27日揭露Linux漏洞「Ghost」(CVE-2015-0235),受影響的Linux版本有Debian 7、Red Hat Enterprise Linux 6/7(RHEL 6/7)、CentOS 6/7及Ubuntu 12.04等。不過這些業者都已經陸續同步更新受影響的作業系統。

Ghost漏洞屬於緩衝區溢位(Buffer Overflow)的攻擊手法,發生在Linux 核心glibc程式庫中gethostbyname()與gethostbyname2()的函式,只要執行這2個函式都有可能會觸發Ghost漏洞,且允許遠端駭客可以遠程呼叫這些函數,取得該應用程式的使用者身分,並可以執行任意程式碼。

而gethostbyname()函式用途為DNS解析,當系統有此弱點時,駭客就可以在程式執行名稱解析的時候,提供不正確的參數,以此來觸發緩衝區溢位的漏洞。

臺灣企業尚無災情,紅帽已通知主要客戶

受Ghost漏洞影響的廠商紅帽(Red Hat),在1月27日和28日陸續釋出修補受Ghost漏洞影響的RHEL作業系統,以供用戶盡快修補。

此外,紅帽也已透過郵件方式來通知臺灣用戶,臺灣用戶也可以透過紅帽勘誤通知(Red Hat Errata Notification)或紅帽通知和公告網站獲取資安訊息通知。

臺灣紅帽表示,目前臺灣尚未接獲受Ghost漏洞影響的企業,但還是呼籲用戶盡速修補套件。

紅帽進一步解釋,為了杜絕漏洞,需要重新啟動有使用glibc的服務,而有鑑於glibc的應用範圍廣泛,建議使用者重啟系統,不過,使用者更新套件時不需要重新開機。

Ghost漏洞真的很可怕?

思科的安全情報研究團隊Talos Group指出,Qualys日前所揭露的Ghost漏洞允許駭客自遠端執行任意程式,雖然是個重大漏洞,但是其實並沒那麼可怕。

該漏洞出現在GNU C函式庫(glibc)中將主機名稱轉為IP位址的GetHOST功能,因此被簡稱為Ghost。

Qualys在__nss_hostname_digits_dots()發現一個緩衝區溢位漏洞,不論是執行gethostbyname()或gethostbyname2()功能都有可能觸發該漏洞,允許遠端駭客執行任意程式並掌控系統。

不過,Talos Group認為此一重大漏洞並沒有那麼可怕。其中一個原因是這兩項功能因未支援IPv6,所以約在15年前就日漸被淘汰,支援IPv6且用來替代上述功能的getaddrinfo()並不存在該漏洞。

其次是必須要接受以主機的名稱輸入,並且仍然使用gethostbyname()或gethostbyname2()功能的應用程式才可能被攻擊。

再者,相關功能限制了可使用的主機名稱格式,除了要求主機名稱只能由數字與「.(dot)」組成之外,也要求主機名稱的第一個字元必須是「.」,但最後一個字元不能是「.」,很少有應用程式接受這種資料格式的輸入。

Talos Group表示,即使這是一個允許遠端程式攻擊的漏洞,但其限制降低了它的威脅性,駭客必須使用gethostbyname()或gethostbyname2()的其中一項功能,還得符合奇怪的規則,在實際場景最有可能發生的結果是造成記憶體區段錯誤而非遠端程式攻擊。

目前Talos Group並未發現任何針對該漏洞的攻擊報告,但預期在業者把相關漏洞的概念性驗證程式加至Metasploit滲透工具包之後情況可能就會有所改變。文⊙戴廷芳、陳曉莉

Ghost漏洞修補資訊參考連結 |

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-09