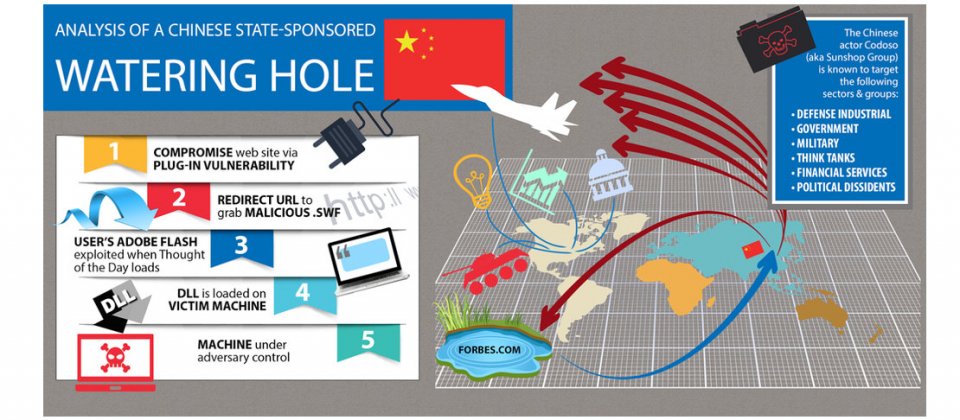

Invincea以圖示說明整個攻擊模式:駭客利用Adobe Flash漏洞偷偷將URL轉址到惡意的.SWF檔,當發現使用者裝置載入ToTD的Adobe Flash有漏洞時就會偷偷在使用者本機上載入惡意DLL檔,然後就可隨意控制該機器了。

當讀者造訪福布斯新聞網站(Forbes.com)時,在進入網站首頁之前會先載入「每日想想」(Thought of the Day)這個不大受讀者歡迎的「歡迎」頁面。這幾天Forbes.com恐怕得真的好好想想這個「每日想想」頁面的存在意義了,因為這個Adobe Flash小工具(Widget)讓Frobes.com淪為中國駭客進行水坑攻擊(watering hole)的平台。

水坑攻擊指的是駭客並非直接攻擊目標對象,而是埋伏在目標可能會造訪的網站,先感染合法的網站並守株待兔。資安業者iSIGHT Partners與Invincea最近發現,當目標對象造訪Forbes.com時,駭客就會透過偷渡式下載將惡意程式植入目標對象的電腦上。而這次駭客利用了Adobe Flash與IE的安全漏洞來入侵使用者電腦,而且專門鎖定來自金融、國防等網域的使用者。

Invincea是在去年的11月發現美國一家國防公司在造訪福布斯網站時有些問題,駭客繞過該公司的層層防禦並準備部署鎖定Flash的零時差攻擊程式。隨後的分析顯示,駭客鎖定了來自國防及金融等特定網域的使用者,以取得使用者系統的掌控權,然後滲透到該公司的網域。根據Alexa網路流量排序服務,福布斯網站在全美的流量排名第61,在全球則是第168名。

這項攻擊行動主要先是感染Forbes.com的Thought of the Day(ToTD)。ToTD是一個Adobe Flash小工具(widget),讀者造訪Forbes.com時會先讓ToTD這個「歡迎」頁面阻擋下來,停下來想想之後才能夠進入首頁。但Adobe Flash的parseFloat 功能有漏洞,也就是在去年12月9日才釋出修補程式的CVE-2014-9163。

↓ 進入Forbes.com之前要先經過「每日想想」這一關,這個Adobe Flash功能卻成為中國駭客集團水坑攻擊的工具。

Invincea表示,駭客利用Adobe Flash漏洞偷偷將URL轉址到惡意的.SWF檔,當發現使用者裝置載入ToTD的Adobe Flash有漏洞時就會偷偷在使用者本機上載入惡意DLL檔,然後就可隨意控制該機器了。

↓ iSIGHT Partners也以圖示說明駭客集團如何利用Forbes.com上的Adobe Flash漏洞及使用者端的IE漏洞感染使用者電腦。

iSIGHT Partners指出,他們至少在2014年11月28日至12月1日期間都觀察到這個惡意行動,但iSIGHT Partners強調,這只是他們看到的,至於沒看到的範圍有多大就不得而知,而且相信活動期間應該會更長。

iSIGHT Partners與Invincea都認為執行相關攻擊的是中國的Codoso駭客團隊。iSIGHT Partners從2010年以來便持續追蹤Codoso的間諜行為,Codoso鎖定國防、金融、能源、政府等領域,以及政治異己或全球意見領袖進行攻擊。

駭客攻擊所利用到的漏洞除了Adobe Flash漏洞CVE-2014-9163,還有編號為CVE-2015-0071的IE瀏覽器mitigation bypass漏洞。CVE-2014-9163漏洞已在去年的12月修補,CVE-2015-0071漏洞也已經於本周二(2/10)釋出。iSIGHT Partners表示,已修補CVE-2014-9163漏洞的使用者將不會再受到相關攻擊的影響,而CVE-2015-0071漏洞本身並沒有被攻擊的風險,只是被用來協助攻擊。

除了福布斯新聞網站之外,至少還有其他3個網站成為Codoso的水坑攻擊媒介,這些網站的屬性多半與中國政策相悖,例如其中一個是支持香港民主活動的網站。(編譯/陳曉莉)

相關報導:

熱門新聞

2026-02-06

2026-02-06

2026-02-06

2026-02-06

2026-02-09

2026-02-09

2026-02-06