GitHub

今年3月底,發生在程式碼代管網站GitHub長達5天連續大規模DDoS攻擊,攻擊者不僅結合各種複雜攻擊手法,更利用植入惡意JavaScript挾持無辜民眾的瀏覽器,以每隔2秒鐘載入GitHub網頁持續塞爆GitHub網站,也成為該網站成立以來遭遇最大規模的一起DDoS攻擊事件。近日Google發布了一份安全分析報告,試圖還原了GitHub這次遭大規模DDoS的攻擊過程。

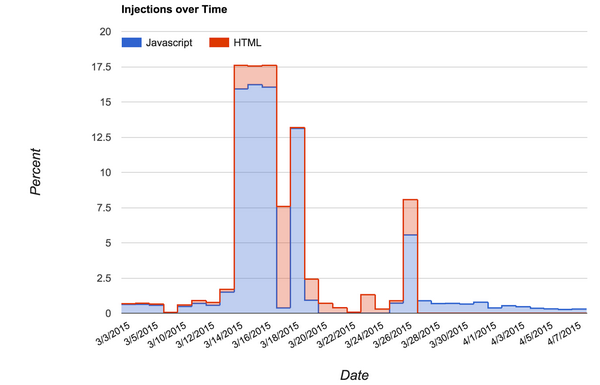

根據Google使用自家Safe Browsing安全分析工具,分析3月1日到4月15日期間baidu.com 網址遭植入惡意JavaScript與HTML攻擊的時間表,發現從3月26日起,駭客就利用百度代管廣告服務的網站,透過以植入惡意JavaScript方式做為感染媒介,並鎖定GitHub上的兩個專案發動DDoS攻擊,分別是可協助使用者繞過中國網路防火牆的GreatFire,以及替中國民眾設立的紐約時報鏡像網站CN-NYTimes。

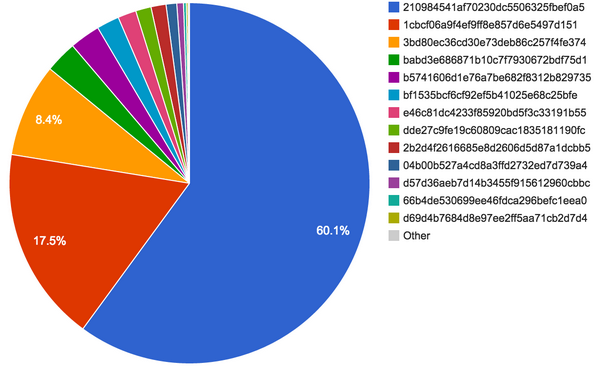

總計從3月駭客發動攻擊一直到4月攻擊停止為止。這段期間,總共發現有19種惡意JavaScript腳本,其中造成了8個百度網域被挾持,分別是cbjs.baidu.com 、eclick.baidu.comhm.baidu.com 、pos.baidu.com、cpro.baidu.com 、bdimg.share.baidu.compan.baidu.com、wapbaike.baidu.com等網站。期間研究人員也觀察到不少使用了植入截斷(truncated injections)攻擊手法。

根據Google使用自家Safe Browsing安全分析工具,分析3月1日到4月15日期間baidu.com 網址遭植入惡意JavaScript與HTML的攻擊時間表,可以發現第一次出現有baidu.com網址遭到惡意JavaScript挾持是在3月3日,最後一次觀察到則是在4月7日。

然而早在3月26日駭客對GitHub發動DDoS攻擊之前,Google就已監測到多起鎖定Amazon的CDN服務主機CloudFront.net為目標的DDoS攻擊,甚至,最早可以追溯到第一次發現有baidu.com網址遭到惡意JavaScript挾持,時間就是在3月3日,足足比GitHub網站遭攻擊還快近一個月。

Google安全研究人員表示,在這將近1個月的攻擊活動中,駭客將攻擊發動分成多個階段來執行,其中第一階段是發生在3月3日到3月6日期間,以有限請求數,鎖定中國北京電信通IP位址(114.113.156.119:56789)進行攻擊,這個階段也被視為是駭客發動攻擊前的測試階段。

緊跟著,第二階段則是出現在3月10日至3月13日,此時駭客開始鎖定CloudFront.net展開大規模DDoS攻擊,不斷從這些遭植入惡意JavaScript網頁發出大量HTTP攻擊請求,甚至,後來還同時出現以HTTP和HTTPS發出的攻擊請求。

另外一波攻擊也發生在3月18日,此時攻擊更擴大至其他的CloudFront.net主機,包括了d117ucqx7my6vj.cloudfront.net、d14qqseh1jha6e.cloudfront.net、 d18yee9du95yb4.cloudfront.net、d19r410x06nzy6.cloudfront.net、d1blw6ybvy6vm2.cloudfront.net等都遭遇到巨量DDoS攻擊。

攻擊過程中駭客不只採用了在網頁植入惡意JavaScript的攻擊手法,同時也改以注入惡意HTML攻擊方式交互使用,甚至也第一次發現了能使Javascript完全喪失功能的植入截斷(truncated injections)攻擊手法。

後來,CloudFront則是靠著使用了302暫時轉址 (302 redirects)方式,暫時將這些遭鎖定目標網域,如專門觀察中國網路審查機制的GreatFire.org等進行轉址,來避免駭客以惡意JavaScript手法發動大規模DDoS攻擊,駭客一直到3月25日才停止對CloudFront主機的攻擊,而轉而以Github網站為新的攻擊目標。

總計從3月駭客發動攻擊開始,一直到4月攻擊停止為止。這段期間,總共發現有19種惡意JavaScript腳本,其中造成了8個百度網域被挾持。期間研究人員也觀察到不少使用 能使Javascript完全喪失功能的植入截斷(truncated injections)攻擊手法。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10