9月時台灣政府機關和多家企業網站受到規模罕見的網路攻擊。親俄駭客組織NoName057在9月10日聲稱,他們針對台灣組織與關鍵基礎設施發動分散式阻斷服務(DDoS)攻擊,並將此攻擊行動命名為「OpsTaiwan」。這場攻擊不僅凸顯了台灣近年在地緣政治和國際局勢的敏感地位,也暴露出駭客組織正將台灣視為網路攻擊的主要標的。

駭客組織NoName057早在2022年開始活躍,主要針對與俄羅斯地緣政治對立的國家和組織進行攻擊,而在2024年9月,台灣成為新目標。根據數位發展部的監控,NoName057行動規模龐大,4天內就造成至少45起網路事故,主要針對台灣機關、金融機構和基礎設施發動一系列DDoS攻擊,致使部分網站一度無法存取,或是對外服務不穩定。

全球DDoS攻擊持續升級,企業遭遇前所未有的挑戰

這次DDoS攻擊只是台灣近年來面臨眾多網路攻擊的其中之一,反映出全球網路攻擊正變得日益頻繁。根據Cloudflare Radar的資料,2023年最大的DDoS規模年增率為773%,從2022年的每秒2,600萬次請求,暴增至2023年的每秒2.01億次,規模逐年成長的幅度使企業和政府機構,面臨前所未有的挑戰。

除了攻擊規模擴大,全球網路攻擊手法越趨複雜,駭客組織開始利用機器學習技術更快地發現和濫用漏洞,尤其是零日漏洞。調查顯示,利用機器學習發現的API數量比企業自行報告的多出33%,這代表組織的API攻擊面遠比預期的更大,而從概念性驗證到漏洞濫用的過程,現在僅需22分鐘,漏洞武器化的速度大幅增加,也讓企業難以即時應對。

面對不斷升級的網路攻擊,企業必須重新審視現有的網路安全策略,以應對日益增長的威脅。過去防火牆和監控工具可以應對一般攻擊,但現在駭客組織運用大量機器人進行DDoS攻擊,再加上零日漏洞攻擊,讓企業的網路防禦面臨極大的挑戰。攻擊規模、頻率和複雜度不斷增加,企業需要更全面且主動的防禦策略,才能在攻擊發生時有效降低損失。

為此,企業應立即採取多層次防禦策略,並善用自動化工具進行防禦,例如透過自動化工具檢查對外連接埠與IP,關閉未使用的服務以減少成為攻擊突破口的風險;啟用地理位置封鎖,結合防火牆流量分析動態調整規則,封鎖真正有風險的流量。此外,企業也應部署監控工具,如Prometheus或Grafana,設置負載監控儀表板,確保發生異常負載時能即時發出警報。

面對駭客大規模DDoS攻擊,Cloudflare全面阻擋

.png)

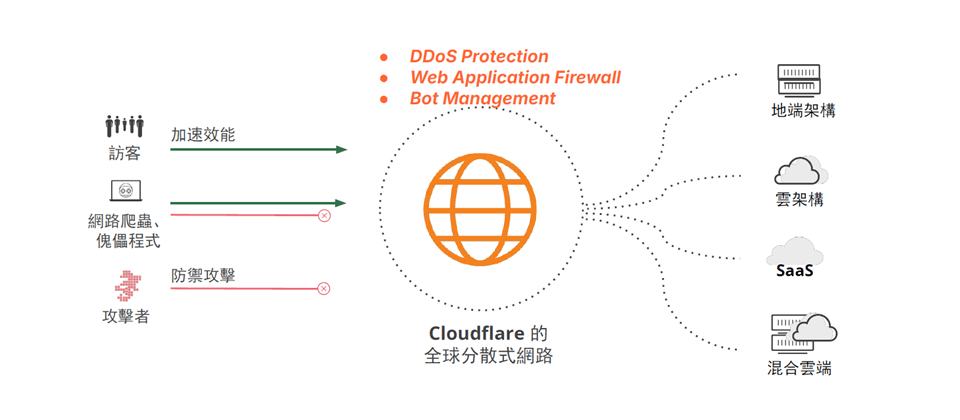

除了常見的安全措施,選擇強大且可靠的合作夥伴更是關鍵。Cloudflare擁有全球分散式網路架構和先進技術,具備自動化DDoS防護能力。其全球網路覆蓋330個城市,擁有296 Tbps的網路邊緣容量,能夠迅速吸收並分散高強度的DDoS流量,避免網站癱瘓。以9月11日當日台灣DDoS攻擊流量為例,Cloudflare 就成功阻擋了高達2.25億次的連線請求。

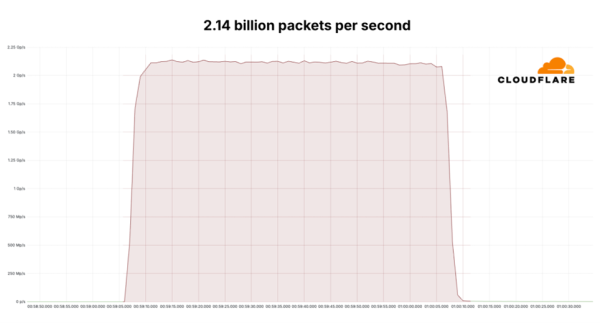

事實上,自9月初以來,Cloudflare的全球DDoS防禦系統一直在對抗長達一個月的高強度第3/4層DDoS攻擊。在這期間,Cloudflare防禦系統成功緩解了超過百次的超容量攻擊,其中多次攻擊流量超過每秒20億個封包(Bpps)和每秒3 TB(Tbps)。最大攻擊峰值更達到了3.8 Tbps,創下了目前公開揭露的DDoS攻擊規模之最。

下圖顯示了針對同一Cloudflare客戶的兩次不同DDoS攻擊事件,這些攻擊皆已經過自動化系統成功緩解

.png)

Cloudflare利用已知的殭屍網路資訊,結合人工智慧和機器學習技術,自動辨識並且攔截惡意流量,並根據流量特徵動態調整防禦策略,有效降低企業面臨的DDoS攻擊風險。

.png)

已採用Cloudflare的用戶應確保所有站點的Proxy狀態已啟用,以充分利用Cloudflare防禦能力。定期檢查DDoS防禦配置,確保使用全球Anycast架構抵禦大規模攻擊。開啟DDoS警報功能,便能在偵測到異常流量時即時通知,幫助企業掌握安全狀況。此外,針對API服務建議啟用Cloudflare的Bot Management和Advanced Rate Limiting,以防範惡意流量。

Cloudflare提供一個全面的解決方案,企業可以透過導入Cloudflare抗DDoS/WAF方案,前瞻性地加強網路安全,以適應不斷變化的威脅環境。Cloudflare憑藉全球分散式網路架構和先進的自動化防護機制,成為企業抵禦網路攻擊最佳夥伴,協助企業業務在各種挑戰下持續穩定運作。

熱門新聞

2026-02-02

2026-02-03

2026-02-04

2026-02-02

2026-02-04

2026-02-03

2026-02-05