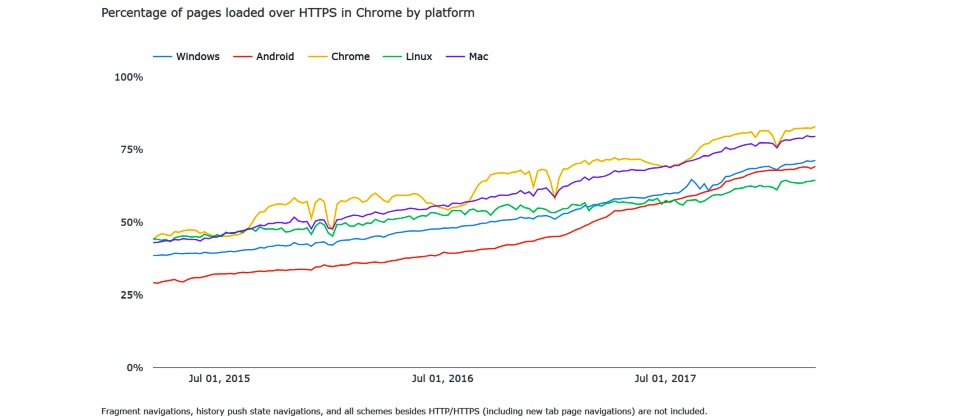

【加密傳輸已是各類裝置主要的連線方式】不只PC採用HTTPS加密連線的比例明顯成長,就連IoT與行動裝置也不例外。根據Google資訊公開報告的統計數據,使用者透過Chrome上網的行為中,Android裝置在2015年初時,僅不到3成,但2017年開始比例已與其他平臺相近,顯示這類裝置流量的管理,重要性已不亞於PC。(圖片來源/Google)

最近,網路上採用加密流量傳輸的情況,是越來越普及。自2016年底,兩大瀏覽器陣營──Google與Mozilla基金會,相繼公布統計數據,宣布他們瀏覽器的使用者中,已有一半以上的上網流量,都採用HTTPS協定的加密連線。今年3月,Cisco最新公布的調查結果裡,也映證網路傳輸加密普遍應用的趨勢:HTTPS流量在2017年10月達到50%,相較於2016年11月僅占整體的38%,使用率可說是大幅增加。NSS實驗室更大膽預測,2019年將會有3/4的網路流量,都會採用加密機制。

在瀏覽器發展的歷史中,廠商早期著重於功能與使用者操作體驗的較勁,像是提供分頁瀏覽,或是支援擴充套件,讓用戶自行為瀏覽器快速加上額外的功能等措施。不過,這幾年各家瀏覽器的改版中,則是加入了安全性考量的政策,從Safari、Chrome、Firefox等瀏覽器,都陸續限制Java與Flash等軟體外掛程式的功能,免於這些軟體拖累瀏覽器執行效率,更重要的,則是上述外掛程式的漏洞,往往也是攻擊者主要下手的目標,連帶影響使用者上網的安全。

而這2年來,兩大瀏覽器陣營的開發方向,則是鼓勵上網流量採用HTTPS加密協定,在2017年1月推出的Chrome 56版,Google將含有要求輸入密碼等機敏內容的HTTP網站,在網址列標示為不安全的網站,Firefox 51也跟進這樣的措施。在這之前,上述瀏覽器僅是在網址列顯示驚歎號符號,提醒用戶要小心。

同年10月,由Google推出的Chrome 62版,則進一步將所有能填寫表單的HTTP網頁,一概都視為不安全、具有潛在風險的連線。此外,基於使用者採用無痕瀏覽視窗的情境下,隱私保護的要求更高,Chrome更是在這樣的模式下,直接標示HTTP連線為危險。

今年2月,Google更直接表態,將在預計7月提供的新版瀏覽器中,把所有HTTP連線視為不安全,而Firefox目前也正在每日建構版本(Nightly)中,測試類似的機制。

不光只是勸退網站和使用者,要他們別再透過HTTP連線,這兩家瀏覽器開發業者,也不約而同擴大加密流量的應用範圍,並且支援新的加密通訊協定,試圖讓使用者上網更加安全。Mozilla基金會在1月時表示,Firefox新功能都將倚賴HTTPS傳輸,而Google則是2017年底在63版Chrome上,開始支援即將推出的TLS 1.3。

另一方面,加密流量的應用普及,也與網站搜尋排行有關,2014年Google宣布,他們的搜尋演算法開始有所調整,針對採用HTTPS的網頁,會優先在搜尋結果中出現,藉此吸引站臺的經營者提升網站安全層級。

再者,現在網站經營者取得SSL憑證的門檻,更是大幅降低。同樣大力推動加密流量的非營利組織──網路安全研究小組(Internet Security Research Group),他們自2015年開始,提供了能自助、免費申請的Let's Encrypt憑證,截至2017年6月時,該單位宣布已經發出了多達一億份的憑證。根據資安顧問Scott Helme的調查,在Alexa排行前一百萬名的網站中,Let's Encrypt已是最大的憑證發行單位,這些現象,顯然有助於加速採用HTTPS傳輸。

.jpg)

|加密流量對企業帶來的3大風險|企業無法透視加密流量的問題,我們大致可從3個面向來看,包含了內對外、內對內,以及外對內,其對應的主要流量,分別是員工上網、員工連線公司內的伺服器,還有外部使用者與企業架設的對外伺服器等,其中都潛藏了更容易受到攻擊,或是增加防護難度的情況。

從針對少數網路應用,演變為普及的標準防護配備

然而,HTTPS傳輸協定早期的應用範圍,主要是用來防護機敏資訊的傳遞,不致遭中間人(Man-in-the-Middle,MitM)攻擊,或是有心人士從中側錄的情形,並非適用於大多數網站。因此,當時主要是像網路銀行、購物網站等,才會採用這種通訊協定。

但隨著網際網路應用越來越普遍,攻擊日益氾濫,於是開始有人推動所有網站都要使用HTTPS的概念,像是促進網路自由的電子前線基金會(Electronic Frontier Foundation),他們早在2010年時,就與非營利組織The Tor Project合作,開發了名為HTTPS Everywhere瀏覽器擴充套件,希望協助使用者,儘可能採取HTTPS協定與網站連結,增加上網的安全性。

不過,當時多數使用者還是利用IE瀏覽網頁,這款當時只支援Firefox的擴充套件,並未造成HTTPS流量明顯變化。

根據NSS實驗室的調查,加密連線在2013年時,僅占企業整體流量約25%至35%之間,使用的比率並不算高。在當年,Gartner也預測,這種流量每年會以20%幅度成長,而在許多2017年與今年度的研究報告中,皆指出企業採用加密連線的流量已達到50%以上,實際的情勢,也大致與之前的推測接近。當然,無論是瀏覽器的威嚇,標示HTTP連線具有較高的風險,還是網頁搜尋排行(Search Engine Optimization,SEO)的誘因,以及透過HTTPS交握網站所需的憑證,能夠免費取得等因素的推波助瀾,更是加速這2至3年來,加密連線應用持續擴大的動力。

論及加密流量增長的現象,NSS實驗室在2016年的調查報告中,也反映出無法再忽視的情況──高達97%受訪的企業表示,他們都發現加密網路流量明顯變多,顯然環境的變化,這些企業也開始留意到,可能會帶來的管理問題。

此外,值得留意的是,前述儘管是由應用最為大宗的上網流量,也就是HTTPS做為討論加密流量的代表,然而,連線採取加密保護的做法,遍及各種型態的通訊協定,像是電子郵件的部分,就有POP3S、SMTPS、IMAPS等加密流量,依據Google的統計資料,無論是寄送還是接收,各約有9成與Gmail通訊的電子郵件,採用了加密措施保護。

|IoT裝置是企業加密流量增加的重要來源|企業加密流量大幅增加的來源,主要來自於新興的應用。根據IDC在2016年4月的State of SSL/TLS and Threat Visibility Survey調查,前3大企業加密流量的應用增長來源裡,IoT裝置與使用者檔案共用的SaaS服務,所產生的連線,可說是企業普遍認為加密流量主要應用。不過,無論是企業內部員工使用,還是提供給客戶的網路應用程式,也陸續採取這種連線機制。資料來源/IDC

水能載舟亦能覆舟,加密流量遭攻擊者濫用,暗渡陳倉

其實,本來網路流量加密機制的用意,在於增加對於傳輸內容的保護,避免中間人攻擊手法,從中竄改或是截取內容。只是,以往建立這種措施的時候,大概想不到有朝一日,加密流量竟會成為企業網路管理的死角。

前述Cisco最近推出的調查報告裡,第一個提到的現象,就是埋藏在加密流量中的攻擊大幅增加,顯示這樣的情況極需企業關注。

依據Cisco的統計資料,利用加密連線傳輸惡意軟體的情形,在2016年11月僅僅不到1/5,之後便開始略為成長,但在2017年6月以前,他們每個月所發現到的樣本數,仍在40%以下,直到7月,竟一舉超過60%,9月的比例更達到快要8成之多,換言之,加密流量幾乎可說是現在攻擊者滲透的主要管道。

值得留意的是,採用加密流量暗中夾帶惡意軟體的手法,其實已經出現多年,然而,或許是以往企業大多傾向封鎖這種流量,因此之前運用的比例其實都不高。雖然Cisco統計依據的是惡意軟體樣本數量,不過,在該份報告中,他們也特別提到,有心人士透過C&C中繼站下達攻擊命令時,加密流量是強而有力的工具之一。事實上,之所以2017年出現的多起加密勒索軟體攻擊,像是WannaCry、NotPetya、BadRabbit等,能夠神不知鬼不覺的潛入企業,然後演變為大規模爆發的災情,一般也認為是利用這種流量進行的攻擊。

從2017年5月連續發動2波攻擊,目標鎖定金融產業的TrickBot事件為例,F5透過解密後的流量內容進行分析後,發現與C&C伺服器連線的Javascript指令碼,幾乎都是採用HTTPS協定通訊。這起事件主要在美國、歐洲、澳洲,以及紐西蘭等地發生災情,而且鎖定針對銀行、線上支付服務供應商、客戶關係管理SaaS平臺廠商等,攻擊者專挑他們的分公司下手。對手策畫時,可能認為分公司難以透視加密流量,因此特別找上這樣的目標,增加得手的機率。

.jpg)

|潛藏加密流量中的惡意軟體樣本數大幅增加|埋伏在加密流量裡的惡意軟體數量,自WannaCry等加密勒索軟體爆發後不久,即2017年7月以後便明顯增加,9月時更達到高峰,近乎8成,等於每5個惡意軟體就有4個在加密流量中,顯示這種流量已成為有心人士傳送惡意攻擊的主要管道。圖片來源/Cisco

促使企業管理加密流量的關鍵推力,仍在於影響營運與否

雖然加密流量帶來了資安盲點,這次受訪的廠商也普遍表示,臺灣企業對於相關解決方案詢問度,高達6至7成,不過,論及採用專屬加解密設備,或是升級次世代防火牆等相關措施的動機,企業仍看重是否直接造成營運損失,例如,員工是否將公司重要機密資料外洩,因此,目前仍有許多以管制使用者行為的做法,像是使用網址白名單、禁用VPN連線,而在電子郵件的部分,則是出現了攔截附件政策,甚至是大部分員工不能自行寄信的情況。

然而,若是一味的採取限縮員工上網行為,恐怕也會嚴重影響公司整體的生產力,而且上有政策,下有對策,使用者也很有可能改用自己裝置對外連線,勢必也會衍生其他的隱憂。例如,透過Facebook粉絲專頁行銷的方法,目前大部分的公司都有採用,企業假如以管制員工上網的理由,禁止使用Facebook,負責管理分絲專頁的員工,恐怕就要利用外部裝置處理。因此,監控網路流量的內容,並且加以分析可能隱含其中的問題,企業也要與時俱進。

由於存在解密流量極度耗費設備硬體資源的情況,依據NSS實驗室的測試資料來看,次世代防火牆啟動了加解密的功能後,性能便只剩下不到原本的1/5。在過往加密流量使用率不高的環境中,企業可以採取封鎖的政策,可是現在超過一半流量都使用加密連線,假如依舊不能透視這些流量的內容,便形同瞎子摸象,更別說要管理了。

另一方面,企業上網的裝置型態也不再只有PC,還有員工的手機,以及IoT連網裝置等。從Google統計使用Chrome瀏覽器上網的數據來看,執行Android平臺的設備,採取HTTPS加密流量的比例,可說是成長最多。在2015年3月的時候,與HTTPS網頁的通訊只有29%,遠低於PC各類型平臺的39%到44%,但截至今年的3月,這類裝置使用HTTPS連線網頁的比例為69%,已與Windows電腦的71%相當接近。而Android作業系統又是許多IoT裝置會採用的平臺,企業想要管理加密流量的時候,就不能只列管個人電腦和伺服器,也必須要將IoT與行動裝置一併納入範圍。

而實際臺灣企業的需求為何?我們這次採訪的廠商中,不約而同的表示,許多客戶之所以詢問加密流量解決方案,大多仍是想要防止員工將公司的機密資料外洩。這樣的考量,雖然無可厚非,但若僅是偏重防內賊,作為解密流量的出發點,也可能會衍生其他問題,像是許多流量含有使用者的隱私內容,企業要是在沒有合理的調查緣由,就全數解密,極有可能觸及個資相關的法令,加上臺灣是以對外貿易為主的國家,對於其他地區法規的要求,企業可能同時也需要遵守。

因此,不論企業採取的流量管理做法為何,勢必要通盤考量,包含因應架構上的變化,尤其現在企業或多或少都採用了SaaS、PaaS,或是IaaS雲端服務,雖然維持公司網路的可用性極為重要,但要是忽略上述新興架構裡的加密網路流量,也同樣存在潛藏的風險。

固然,加密流量帶來了不少潛在的風險,網管人員想要映證公司中的現況,其中所占總流量比例為何,其實也不難,例如,可以經由防火牆、UTM設備過濾HTTPS等協定流量,或是監聽443等通訊埠的統計結果,就能概略得知。但若是想要呈報上級,使其了解企業加密流量大幅增加的程度,以及需透過特定設備,加以管理,卻恐怕有其難度。因為,企業過往的流量記錄,未必能夠取得這些加密連現的狀態,而要是之前採取封鎖的政策,報表上也難有與加密流量相關的資料,可供比較。

一般而言,由於無法透視加密流量,所產生的資安事件,這樣的案例讓人最能同感深受,也是這次受訪廠商普遍認為較為可行的做法。

畢竟,對於企業經營的角度來說,或許受害的損失是其次,但攻擊事件一旦公開,遭到媒體大肆的報導,帶來的商譽損害威力極為驚人,誰也不想成為這樣的受害者。

當然,企業採取了合適的加密流量管理、透視的措施之後,也要對其收集到的內容,透過像是資安事件分析平臺,歸檔並加以整理,由於不少資安事件是目標式攻擊,潛伏期間可能非常長,企業若是能從中找出徵兆,才有可能及早防範攻擊事件的發生。

.jpg)

|運用加密流量的勒索軟體排行|加密流量本是保護連線內容,卻現在成為有心人士隱暱惡意軟體的死角,去年極為令人聞之色變的勒索軟體,許多便利用這樣的管道滲透。在SonicWall近期推出的2018年資安威脅報告中,指出他們從加密流量發現了多達23萬個勒索軟體,其中包含了知名的Locky等家族。

.png)

|SSL和TLS協定運作方式|我們經常會聽到SSL、TLS等與網路連線有關的名詞,但你知道嗎?這些加密連線實際上是如何運作?加密連線建立的過程,從用戶端電腦發出HTTPS連線請求開始,網站伺服器便會寄送x509憑證與公開金鑰,然後由用戶端確認憑證來源有效性後,產生隨機的對稱金鑰,用來解開來自伺服器的金鑰。之後的加密連線期間,兩端就以上述的對稱金鑰,拆解流量中的內容。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06