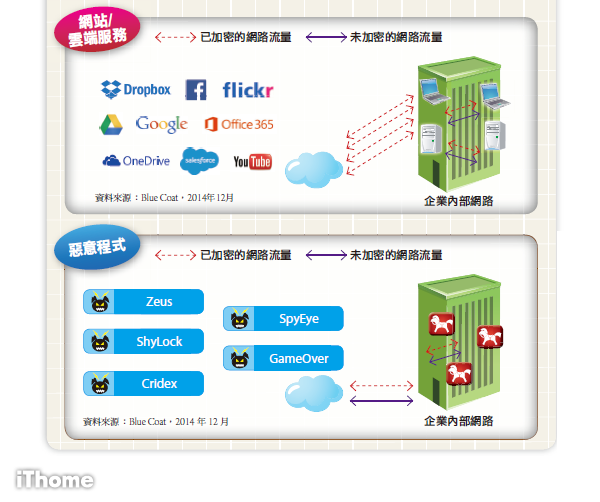

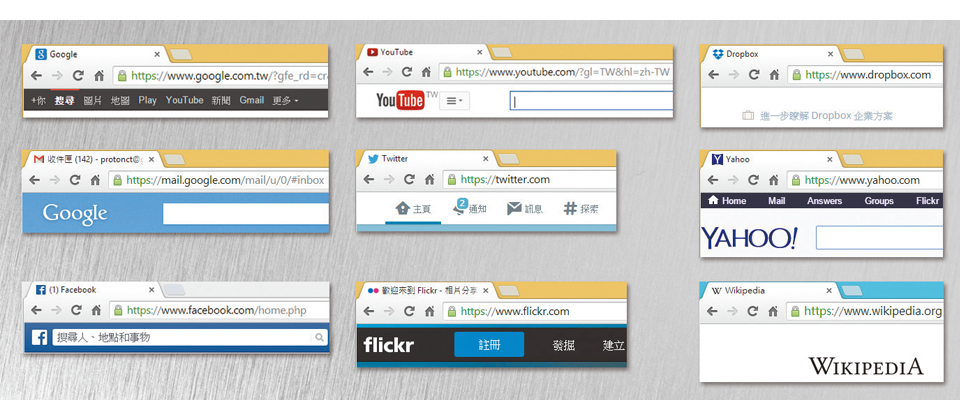

【HTTPS已成為眾多知名網站的唯一連線方式】為了確保連線的安全性,許多使用者每天所必定瀏覽的網站,都逐漸改用HTTPS加密連線。其中,以Google最為積極,旗下的所有網站服務,幾乎清一色全部採用HTTPS作為預設且唯一的連線方式。其他像是Facebook、Flickr、Wikipedia,也都紛紛跟進。(圖片來源/iThome)

網頁應用全面主宰我們的工作和生活,許多人打開電腦之後的第一個反射動作,就是開啟瀏覽器,即使是行動應用大行當道的此刻,一般使用者所仰賴的上網裝置,已經大幅轉移到智慧型手機和平板電腦時,執行各種App的比例已經不亞於瀏覽器(甚至高出),但實際上這些App的執行,所用的應用層通訊協定,最常見的仍是跟網頁瀏覽相關的HTTP和HTTPS。

若就網際網路的整體流量來看,前十大應用類型當中,幾乎都跟這兩種協定有關。

根據Sandvine公司發布的2014下半年度網際網路流量報告Global Internet Phenomena Report來看,若撇開P2P檔案共享(例如BitTorrent、eDonkey、迅雷),以及即時通訊(例如Skype、WhatsApp),其他上榜的應用幾乎是網頁相關應用居多,例如YouTube、Facebook,因為流量占比太高,被獨立出來比較,甚至超越其他HTTP應用加總起來的流量。

而其中使用SSL(Secure Sockets Layer)加密傳輸的各種網路應用,例如HTTPS,也榜上有名,若將目前已全面實施HTTPS存取的YouTube和Facebook,都納入SSL的應用比例,在流量占比上的表現相當驚人。以北美而言,這三者合起來占固定上網流量的42.08%,若是行動上往流量,也有32%,若就亞洲的統計數據來看,分別是23%和30.77%。當然,SSL通訊協定也包含電子郵件、FTP等類型的應用,但當中有很高比例是在網頁服務上。

相對於網際網路而言,在較封閉的企業環境裡面,透過SSL加密連線來存取各種應用系統的比例,其實也相當高。根據Gartner在2013年底的估計,透過SSL協定所傳輸的網路流量,平均占企業整體網路流量的15%到25%,各產業的比例不盡相同,但有些對於SSL加密傳輸的用量更高,例如金融業就上看40%。

為什麼非用HTTPS不可?

採取這種作法的網站數量越來越多,主要是因為擁有與管理這些應用的人,都希望提升用戶端與網站之間的存取安全性,因此決定更動既有的連線方法──從原本預設透過HTTP協定來傳輸資料,改為「全面」採用HTTPS協定。

對於一般上網的使用者來說,全面以HTTPS存取網站,理論上是比較安全,因為,簡而言之,HTTPS其實就是額外搭配安全加密技術的HTTP連線,可保護網站與用戶端之間的資料傳輸內容,防止它們遭到有心人士的側錄、攔截或竄改。

以往HTTPS較常應用在跟金錢有關的線上交易、申請帳號、登入特定應用系統的場合,因為使用者這時會輸入帳號、密碼,以及信用卡卡號、身分證字號、地址等種種與個人身分密切相關的重要資訊,若傳輸資料的過程沒有經過加密保護,等於毫無隱蔽地暴露在網際網路上。

任何人只要能擷取到未加密的相關網路流量,就有可能取得上述資料,進而冒用這些使用者的身分,造成信用卡盜刷、應用系統遭非法濫用。若是被竊取、冒用的身分是系統管理者的帳號、密碼,甚至有可能發生外人占領網站主機的狀況。也因此,當網站系統驗證使用者身分時,經常會要求與用戶端之間連線是透過HTTPS協定來傳輸,以確保安全,在這之後、之外的連線又恢復為HTTP協定。

這樣的作法已經行之有年了,也不得不然。因為就運作方式而言,網站與用戶端之間的連線,若每一次都要採取HTTPS加密方式進行,將對網站端造成額外的負擔,而且,若所承載的用戶端連線數量到達一定規模,勢必大幅衝擊網站伺服器的效能,站方可能需因此被迫增設更多臺伺服器、甚至需搭配L4網路交換器或伺服器負載平衡設備,來分散連線負擔,所以,許多網站只在關鍵處,啟用HTTPS加密連線機制,其他網頁應用的連線過程則不加密。

甚至,有很多網站完全不提供HTTPS的存取方式,因為,站方自認所提供的服務不牽涉到金錢交易,只是呈現內容,所以即使本身設有會員系統、會驗證使用者身分機制,站方也不打算啟動連線加密機制,以節省伺服器資源。

既然如此,Google、Facebook、Twitter、Yahoo等知名網路公司現在為何要在旗下所有網站,全面施行HTTPS加密呢?難道他們是伺服器資源過剩,或錢多到沒地方花,所以故意沒事找事做嗎?而這些至今仍維持既有HTTP連線方式的網站,純粹是因為沒錢、沒資源或太少人用,所以才不動如山嗎?

提升網站防護力,網站龍頭業者全面實施HTTPS加密連線已成共識

其實,當前的網路應用情勢,已經和過去大不相同了。最關鍵的事件,當數史諾登在2013年6月揭發了美國國家安全局大規模監聽網路通信的祕密計畫──稜鏡計畫(Prism Project),這重重提醒了世人對於非法網路監聽行為的重視,而且連堂堂大國的政府都涉入這樣的醜聞。而且,除了美國之外,其實各國政府為了維護自身利益,也都不顧人民隱私而擅自布下了網路監聽系統。

在這種態勢下,網路上原本就有許多對於連線內容虎視眈眈的破壞份子,也一直都在伺機而動,也許基於上述種種背景事件與保障用戶權益、自身商譽等考量,幾家主要的網路公司紛紛下了大決心,積極推動安全網頁瀏覽。

以往這項重大工作,主要是由各大網頁瀏覽器平臺所主導,2006年以後,微軟IE、Mozilla Firefox、Google Chrome都陸續提供了私密瀏覽(Private Browsing)機制,作用不外乎是避免將瀏覽網頁過程中的資料,例如Cookie、網頁快取暫存檔、所開啟的網址歷程記錄、在網頁表單項目與搜尋列所輸入的文字,存放在上網裝置上;在這個特殊的安全執行模式當中,瀏覽器也會停用工具列、外掛等擴充程式,目的是為了防止網站或這臺裝置的其他使用者濫用這些資訊,藉此追蹤你的上網活動。

這種有別於一般網頁的特殊瀏覽方式,主要存在的目的,是不在電腦裡面留下任何使用者上網「痕跡」,所以也有人稱之為無痕模式(incognito mode)。

Gmail遭入侵,更積極促使Google全面施行HTTPS加密連線

想要提升網站連線過程的安全性,光靠用戶端瀏覽器的改進是不夠的,網站本身也必須要支援更具保護力的連線機制。Google對這方面的著力最為顯著,如果是你是一位Gmail重度使用者,你可以看到網址列原本預設是用HTTP協定,2008年,Gmail提供「Always use https」的連線選項,2010年起全面改用HTTPS作為唯一的連線方式。

如同Gmail首席安全工程師Nicolas Lidzborski在官方部落格發表的文章所示,從上線那一天起,Gmail就已支援HTTPS加密連線,從2010年1月起,預設連線方式已經全面改用HTTPS,確保使用者在自身上網裝置與Gmail伺服器之間的連線,不論是在公共Wi-Fi、家用或公司網路存取,所用的設備是PC、手機或平板電腦,都是受到嚴密保護的,無人能竊聽內容。

事實上,Gmail的使用者帳號安全性相當重要,因為它不只是存取Google的電子郵件服務,也關乎Google旗下特定應用服務的身分認證,例如Google+、Google Calendar和Google Drive,因此全面導入HTTPS是有其必要性。

而且,就算當初沒有爆發史諾登事件,Google就曾經身受其害──在2010年,Gmail發生人權份子使用者帳號遭到來自中國的駭客侵入的事件。不過,無論是否涉及個人化應用,即便與身分驗證無直接相關的其他Google服務,也陸續遵循這樣的作法。

例如,許多人每天上網過程時所重度依賴的Google搜尋引擎,也在同年11月宣布全面支援HTTPS連線。此外,舉凡影音網站YouTube、新聞網站Google News、地圖服務Google Maps、應用程式市集Google Play、線上翻譯Google Translate、部落格Blogger、瀏覽器擴充程式市集Chrome Web Store,也都使用HTTPS加密連線。

Facebook、Twitter、微軟Hotmail與Yahoo Mail跟進,紛紛擁抱HTTPS加密連線

無獨有偶,Facebook也在2011年1月底,宣布提供HTTPS連線的帳號設定選項Secure Browsing(https),兩年多後,超過三分之一的使用者,已經以HTTPS加密連線到Facebook,站方表示,2013年8月之後,所有連到www.facebook.com網站與80%連到m.facebook.com網站的流量,以及Facebook的Android與iOS平臺上的行動App,全用HTTPS連線。

另一個知名的社群網站Twitter,也在2011年3月,宣布在使用者的設定中,新增了HTTPS作為唯一連線協定(Always use HTTPS)的項目。事隔一年,2012年2月Twitter更進一步宣布,HTTPS將是所有使用者連至該站預設的唯一連線協定。

除此之外,像是微軟Hotmail(現已改名為Outlook.com),在2010年9月起已全面使用HTTPS做為預設連線協定,連帶地,SkyDrive等線上服務也實施,而Yahoo Mail則遲遲到2014年1月才實施,但他們所加密的網路連線不只針對網頁、行動網頁和行動App等應用,也包括IMAP、POP和SMTP等郵件通訊協定,而且全部都是搭配2048位元的憑證。

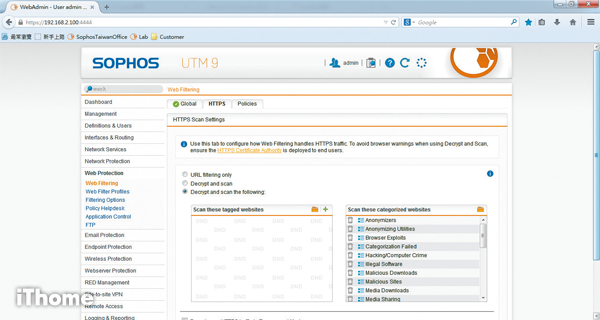

採用HTTPS加密連線的網路流量增多,企業資安與網路管控方案也已經開始因應

關於企業網路環境裡所傳輸的SSL/TLS加密流量到底有多高?(編按:TLS,亦即Transport Layer Security,是SSL的後繼者)

前面我們提到,Gartner認為以Web流量而言,SSL/TLS的比例平均是15%到25%,差不多也是2013年12月這段時間,專門評鑑企業資安產品的NSS Labs也提出看法,就整體網路流量來看,他們估計SSL/TLS占企業對外網路流量的比例,已經達到25%到35%。

對企業而言,這樣規模的網路流量,其實已經不能再繼續忽視了。

雖然透過這樣的加密連線,可以確保機密性與訊息完整性,協助使用者驗證應用程式身分合法性,也讓應用程式端得以透過驗證用戶端的憑證,進而確認使用者身分,防止遭到網路釣魚詐騙、被竊聽側錄,因此成為保護使用者與資料的基本作法;但是,相對地,加密連線也讓企業暴露在風險,因為透過這把雙面刃,有心人士也能將他們的針對系統與應用程式漏洞發動的各種攻擊行為,隱藏其中。

而且,一旦既有的資安設備,例如網路防火牆、網路入侵防禦系統、員工上網控管系統,無法及時解開SSL/TLS加密連線的流量,並加以檢查,就有可能讓惡意攻擊伺機滲透到企業內部,或者在管理者渾然不覺的狀態下,公司所擁有的敏感資料被祕密傳送到外面去。

當然,這樣的威脅形式並不是最近才產生,業界原本就有一些針對網頁安全防護控管的解決方案,可對應到相關的控管。例如員工上網行為控管(Employee Internet Management,EIM)、網頁內容安全閘道(Secure Web Gateway,SWG),整合多種網路與安全防護功能的UTM、次世代防火牆(Next Generation Firewall),這些產品當中,有些已經直接具備檢測SSL流量的能力。

除此之外,若不想透過本身內建SSL流量解析與處理能力的資安設備來防護,也可搭配從伺服器負載平衡發展而成的應用程式派送控制器(Application Delivery Controller,ADC),因為這些設備內建SSL卸載(SSL Offloading)可加速相關流量處理,然後再透過正向代理(Forward Proxy)的作法,將解密後的流量交給資安設備,然後將檢測完的流量傳到另一臺ADC設備加密,接著再繼續傳至用戶端或網站伺服器端。

員工上網行為側錄兼控管

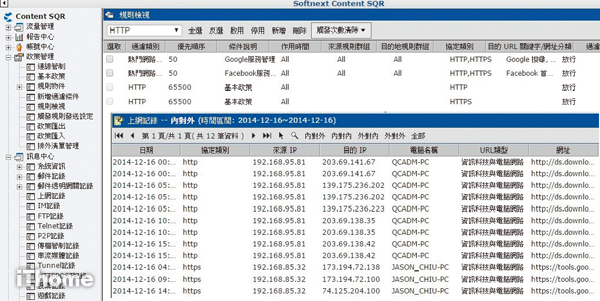

以本國產品來說,中華數位的網路內容安全管理系統Content SQR,最近也宣布可解析HTTPS加密流量的消息。

不過,他們是透過整合閘道設備、用戶端軟體的架構來進行,前者負責辨識及控管常見而未加密的網路行為,後者則針對因為連線加密而難以識別的網路行為,可在相關軟體啟動時或進行網路加密之前,就開始管理。

該公司產品策略處副總經理畢建同表示,目前Content SQR可支援Skype和LINE等即時通訊軟體,未來將擴大支援使用個人憑證的加密網站,例如證券交易網站,以及需搭配工商憑證或自然人憑證的政府網站。

若依照這樣的作法,其他國產品應該也有機會做到解析、檢測與管控HTTPS流量的相關功能,例如新軟的IDR系列設備,以及利基的InstantScan。

至於與SSL流量防護相關的外商產品,則可分為幾種類型:

網頁內容安全閘道

這類型閘道系統,在更早之前,所涵蓋的網路通訊協定不限於HTTP與HTTPS網頁應用,還包括電子郵件相關POP3、SMTP、IMAPS,以及檔案傳輸協定FTP,稱之為網際網路安全閘道(Secure Internet Gateway,SIG)。不過,演變至今,由於所有應用的存取幾乎全都匯聚到Web平臺,所以後來SWG反而一支獨秀。

被歸類在SWG方案的廠牌與產品相當多,像是Websense Web Security Gateway、Blue Coat ProxySG、趨勢InterScan Web Security、McAfee Web Gateway、Sophos Web Appliance、Symantec Web Gateway、Cisco Web Security Appliance。

關於這類型方案,目前市面上甚至還有SaaS雲端服務的選擇,例如:Blue Coat Web Security Service、趨勢InterScan Web Security as a Service、McAfee SaaS Web Protection、Symantec Web Security.cloud、Cisco Cloud Web Security,幾乎所有廠商都可同時提供專屬軟硬體方案和雲端服務,唯一主打雲端服務的廠商有Zscaler,旗下產品服務跟SSL流量管控有關,主要是Web Security和SSL Inspection。

次世代防火牆

想在網路出入的閘道端,設法管控SSL/TLS流量與傳輸的內容,透過防火牆來處理,可能也是很多人會想到的方案,而目前能夠偵測、解析SSL加密連線流量的這類型多功能資安產品,主要是能完全透視與控管應用層網路安全的次世代防火牆。

市面上具有相關功能的次世代防火牆產品,有Cisco SourceFire、Palo Alto的PA系列、Sophos UTM、Dell SonicWALL、Fortinet Fortigate、McAfee Next Generation Firewall(Stonesoft)、Check Point的Threat Prevention Software Blades、Juniper的SRX系列,一面倒地,幾乎全都是外商的天下。

不過,今年我們也驚喜地發現,居然有臺灣廠商能夠突破多年來的應用格局,開始推出具有SSL流量檢測的次世代防火牆,挑戰國際級資安設備──這家廠商是以網路設備聞名的合勤科技,他們新推出的USG110/210/310/1100/1900,當面臨到SSL加密連線的流量時,可應用入侵偵測防禦、閘道防毒、內容過濾與應用程式頻寬控管等功能。

應用程式派送控制器

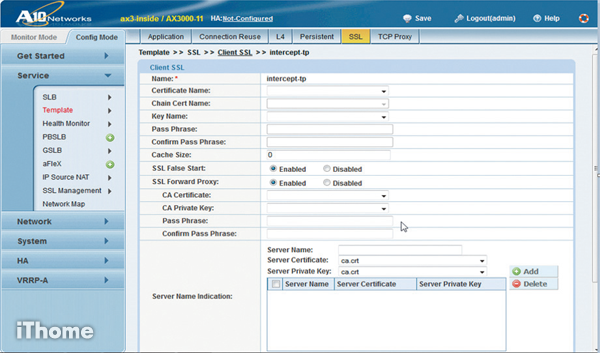

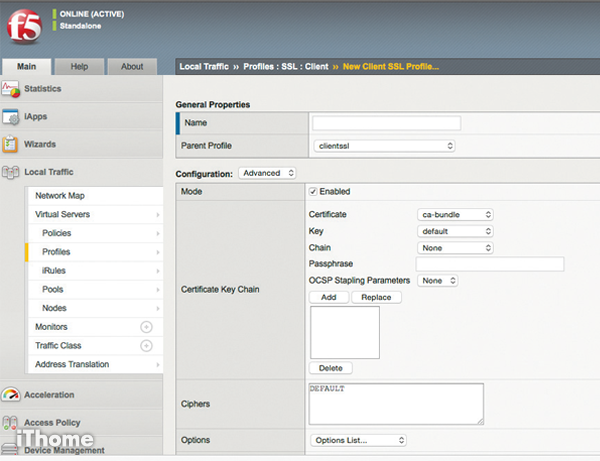

對於SSL加密流量的處理,除了透過上述這些內建相關功能、可直接處理的內容或網路安全設備,還可搭配內建SSL流量卸載功能的應用程式控制器。

如此一來,既有的網路安全設備,就算本身沒有SSL流量的處理能力,只要支援正向代理的設定方式,同樣可以在這樣架構的包圍下,去存取、偵測、過濾被ADC解密後的流量,之後,這些流量會再由ADC加密,恢復成SSL流量,繼續傳送到用戶端或應用伺服器端。

目前市面上,幾乎所有的ADC產品都支援SSL流量卸載,例如F5、Citrix、A10、Radware、Riverbed、Barracuda、Kemp等廠牌的硬體設備當中,部分機型已經內建了可加速SSL加解密運算的處理器,就能針對這樣的需求。而且,這些ADC硬體設備也可以搭配其他網路安全設備,代為執行SSL流量的解密與重新加密。

以A10為例,他們特別闢出了一個名為SSL Insight的方案,當中以Thunder 1030S/3030S/4430S/5430S/6430S系列的ADC設備為主軸,可用來搭配各種資安設備,例如FireEye的NX系列網路防護設備、Palo Alto的PA系列次世代防火牆,也可以用來協助資安鑑識系統IBM QRadar Incident Forensics,以及安全事件管理系統RSA Security Analytics。

SSL加密流量管理/檢測專用設備

不讓上述各種方案專美於前,有些廠商甚至推出專屬設備,來管理與檢測SSL加密流量。例如:SourceFire在還沒被Cisco併購之前,就於2010年推出了SSL Appliance,目的就是為了輔助Sourcefire IPS設備,使其具有掌握與檢測SSL加密流量的能力,至今已經推出了1500、2000和8200等三款機型,解開SSL加密連線的總吞吐量。

除此之外,Blue Coat在2013年中買下了Netronome公司的SSL Inspector設備,今年4月底則正式推出了SSL Visibility Appliance,大談管理加密網路流量(Encryption Traffic Management)的概念。

整體而言,為了強化網站與使用者連線過程的機密性,許多網站都陸續採取SSL/TLS加密連線方式來傳輸,然而,這也大大增加了企業掌控使用者上網行為與安全管控要求的難度,不過,現行的資安與網路管理產品也看到這樣的應用趨勢,紛紛在既有系統下增設支援,發展出對應的處理架構,甚至推出專屬應用方案。

SSL/TLS是雙面刃,提供保護,也隱蔽惡行 |

|

|

透過ADC設備輔助,提升SSL流量檢測力 |

|

|

上網控管設備可記錄HTTPS連線行為 |

|

|

次世代防火牆可檢測SSL流量中的惡意程式及不當網址 |

|

|

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10