在資安防護的整體規畫上,早期較常見的作法,是參考美國系統與網路安全協會(SANS Institute)所提出的20個項目,他們會列出需要特別注意的弱點、網路安全風險(Internet Security Risks),以及控管方式,也就是知名的SANS Top 20。

而在2008年,SANS Institute和美國國家安全局(NSA)、網路安全中心(CIS)等單位合作,發展一項計畫,名為CIS Critical Security Controls for Effective Cyber Defense,並且出版資安防護最佳實務與指南。

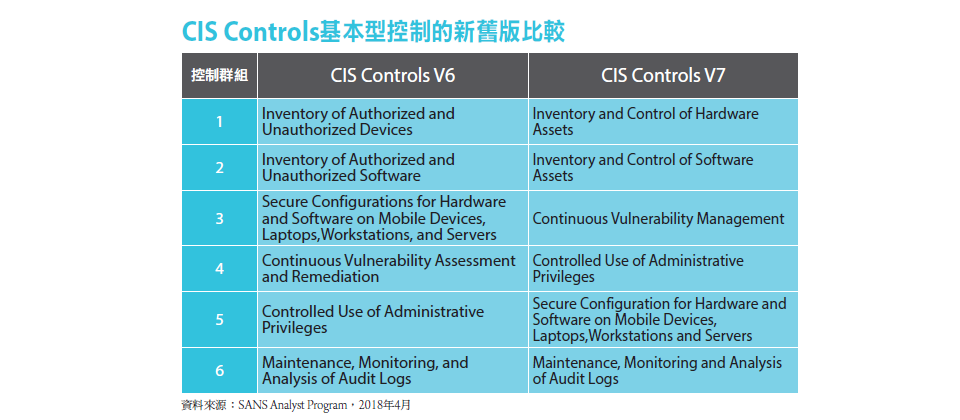

主持該項計畫的機構,後來也有一些變動,先是在2013年轉移到網路安全理事會(CCS),到了2015年,改由網路安全中心推動,並且陸續改版,時至今日,這套資安管理架構的名稱,改為CIS Critical Security Controls(CIS CSC),或是CIS Controls,並於2015年、2016年陸續發布6.0版和6.1版,以及在2018年3月推出第7版。

簡而言之,CIS Controls為網路攻擊的防禦,提供了一套處理動作的建議,透過更為針對的方法,以及各種可行的措施,幫助使用單位能夠阻撓廣泛的攻擊型態,當中列出了簡短的清單項目,讓每一家企業知道需要高度優先處理的部分,以及會帶來顯著防禦成效的動作,找到開始著手改良資安之處。

以5大核心概念為基礎,適用層面相當廣泛

基本上,CIS Controls是一種經由實際攻擊所通報的有效防禦手段,能夠反映企業、政府與個人等三種生態系統的專家知識。

同時,它可以涵蓋各種角色,像是因應威脅變化的工作者與研究員、技術人員、揭發安全漏洞的人員、開發相關工具的人員、解決方案供應商、規畫與執行防禦的人員、一般使用者、決策制定者、稽核人員,以及不同的層面,例如政府部會、能源產業、防禦體系、財政、交通、學術、顧問、資安、IT等。將這些人員組合起來之後,就能建立、調整與支援需要的控管機制。

而在CIS Controls的演進上,則會由各個組織的頂尖專家來負責訂定,以及調整,他們將會貢獻對抗實際網路攻擊的第一手知識,以此來提升這份控制清單的內容,當中所建議的各項措施,也代表了當前公認最佳的預防或追蹤方式。基於這樣持續更新作法的建構方式而成的CIS Controls,也能確保其提供的偵測、預防、反應、減緩傷害機制,能夠適用於最常見、以至於最複雜的攻擊行動。

總而言之,針對網路防禦系統的建構,CIS Controls本身已納入了下列5大核心概念:

●攻擊通知防禦(Offense informs defense):分析現實世界發生的攻擊行動,對於實際導致系統遭到破壞的攻擊,進行充分的理解與掌握,接著,從這些事件當中,建立持續發展防禦機制的基礎,以便建立有效、實用的作法。當然,所提出的防禦方式,必須能夠阻止真實的攻擊行為。

●訂定進行處理作業的優先順序(Prioritization):簡而言之,就是:「付出最少的代價,獲得最多的獲益」在各種控制手段裡面,針對可抵禦最危險的威脅因素、降低風險幅度最高,而且是能在你現行的IT環境當中就能建置的部分,優先投入相關的資源進行發展。

●量測(Metrics):建立通用的量化機制,讓企業的高階主管、IT專家、稽核人員、資安人員能夠有相同的語言,來評估組織內部安全措施的有效程度,如此一來,對於現行環境需要進行的調整,可以快速被突顯出來,以及著手進行。

●持續進行的診斷與減緩威脅(Continuous diagnostics and mitigation):持續不斷地執行量測的工作,以便測試與驗證現有安全措施的有效性,協助推動下一個需優先進行的管制程序。

●自動化處理(Automation):將防禦的種種作法予以自動化,即可讓企業能夠透過可信賴、可擴充與不間斷的量測機制,堅持控制手段的實施,以及相關的衡量評估工作。

.png)

CIS Controls 的第1 種到第6 種控制群組,是每個組織都應該實施的基本防禦方式,能夠具備基本的IT 基礎架構掌控能力,定期察看當中的變化,以獲得最起碼的網路安全,因此,它們被稱為基本型(Basic)控制。許多重大的資安事故會發生,往往是因為缺乏基本的控制,或是實施得太少。

.png)

實施基本型控制之後,下一步是建置基礎型(Foundational)控制,也就是CIS Controls的第7種到第16種控制群組,它們是技術層面的最佳實務,能提供顯著的安全效益。

有別於前16種控制群組,充滿了濃厚的技術性,CIS Controls的第17種到第20種控制群組,稱為組織型(Organizational)控制,主要針對的目標是與人員、流程相關的控制。

提供20種控制群組,它們可區分為3大類型

就具體內容來看,CIS Controls列出的控制手段,分為下列3種:

●基本型:包含第1項到第6項,是最為關鍵的控制方式,每個組織單位都應該實施這些作法,以符合網路防禦整備就緒的基本需求。同時,這些作法可視為「網路衛生(Cyber Hygiene)」,能為整體防禦機制奠定良好、強健的根基。

●基礎型:包含第7項到第16項,都是屬於資安技術的最佳實務,可提供顯著的安全效益,對於所有單位而言,若能建置這些防禦機制,將是相當明智的決定。

●組織型:包含第17項到第20項,相較於上述的控制層面均著重在「技術」,這四項更聚焦在與網路安全相關的「人」與「流程」。

接下來,我們逐一檢視這20項控制手段的內容。

1.硬體資產的盤點與控制

透過資產的盤點、追蹤與修正,主動管理網路環境當中的所有硬體設備,如此就能掌控通過授權的設備,以及未經授權、未列管的設備,並給予應有的權限,或收回權限、預防它們取得權限。

2.軟體資產的盤點與控制

透過資產的盤點、追蹤與修正,主動管理網路環境當中的所有軟體系統,若是獲得授權的軟體,就能夠順利安裝、執行,至於未授權使用與未列管的軟體,則必須找出來,並預防被安裝與執行。

3.持續執行的弱點管理

不間斷地接收新的資訊,並且進行評估與採取對應的動作,以便識別弱點、矯正問題,將攻擊者可能利用的範圍縮至最小

4.控制系統管理權限的使用

在電腦、網路、應用程式所配置的系統管理權限上,針對用途、指派、組態的部份,搭配適當的流程與工具,執行追蹤、控制、預防,以及必要的修正。

5.在行動裝置、筆電、工作站與伺服器的硬體與軟體,採行安全組態

運用精確的組態管理與變更控制流程,針對行動裝置、筆電、工作站與伺服器的安全組態,積極建立、實施相關的追蹤、統計與修正作業,以防止攻擊者濫用服務或設定的安全性漏洞而趁機潛入。

6.維護、監督與分析稽核記錄

落實稽核記錄的收集、管理、分析事件,有助於攻擊行為的偵測、理解或災後復原。

7.電子郵件與瀏覽器的存取保護

透過電子郵件系統與網頁瀏覽器,攻擊者往往可以操弄使用者的行為,因此,若做好這兩個層面的保護,可大大縮減受到攻擊的範圍。

8.防禦惡意軟體

針對惡意程式碼的安裝、散播與執行,從企業環境中的多個系統存取環節,進行控制。同時,也要善用自動化機制,促使防禦機制、資料收集、修正動作能夠做到快速更新。

9.對於網路的連接埠、通訊協定與服務,進行限制與控制

在企業環境使用的網路設備,幾乎都處於全天候不間斷運作的狀態,而其使用的連接埠、通訊協定與服務,很容易成為網路攻擊的目標,若要提升安全性,我們可透過追蹤、控制、修正等動作,妥善管理這些部分的使用,將攻擊者所能針對的弱點可能性降至最低。

10.資料復原

關於重要資訊的備份,需要搭配適當的流程與工具,以及經過驗證的方法論,達到快速修復的效果。

11.針對網路設備,像是防火牆、路由器與交換器,需採用安全組態

運用精確的組態管理與變更控制流程,而能透過追蹤、統計與修正的動作,積極管理網路基礎架構的設備。基於這樣的作法,能預防攻擊者經由具有弱點的服務和設定而闖入。

12.邊界防禦

聚焦在那些足以破壞安全性的資料,在信任度不同的資訊傳送網路流程當中,執行偵測、預防、修正的作業。

13.資料保護

運用流程與工具來預防資料外洩的狀況,以及減緩外洩資料所產生的效應,並能確保敏感資料的隱私,以及完整性。

14.基於需要了解的部份來執行控制存取

對於資訊、資源、系統等重要IT資產的存取,由流程與工具來進行追蹤、控制、預防、修正,以便提供安全保護,當中所依據的部份,主要是組織對於人、電腦、應用程式需求的正式規定,以及基於公司許可分類而來的資產存取權限。

15.無線網路存取控制

在使用無線區域網路(WLANs)、無線網路基地臺、無線網路用戶端系統等環境當中,透過流程和工具來進行追蹤、控制、預防、修正,提升安全性。

16.帳號監督與控制

對於系統與應用程式的帳號生命週期,舉凡新增、日常使用、暫停使用、刪除等不同狀態,進行主動管理,能大幅減少攻擊者經此管道潛入的機會。

17.實施安全意識與訓練計畫

將支援企業資安防禦的各種專門知識、技能,傳授給組織內部所有的功能性角色,尤其是關係到重大業務與安全性的人員,促使他們具備足夠的認知。作法上,我們可透過發展與執行整合計畫,進行相關的評估、安全缺口識別、透過政策實施矯正、組織性規畫、教育訓練、資安意識培養計畫。

18.應用程式的軟體安全性

管理所有自行開發與取得的應用軟體安全週期,以便預防、偵測與修正安全弱點。

19.突發事件的反應與管理

組織為了保護本身的資訊與信譽,而投入突發事件反應基礎架構的發展、建置。有了這樣的環境,組織能進行規畫、定義角色、教育訓練、協調溝通、管理疏失等工作,以便更快發現攻擊活動,進而有效控制損害的程度、消滅攻擊者的存在,並且恢復網路與系統的完整性。

20.滲透測試與紅隊攻防演練

透過模擬攻擊者的目標與行動,測試組織目前防禦能力的整體強度,當中可驗證技術、流程、人員等因素。

內容調整與時俱進,反映當前網路攻擊的變化趨勢

整體而言,CIS Controls發展至今,對於幾項重大資安議題將會有更多著墨,像是身分認證、加密、應用程式白名單等,並且以更清楚、強化與持續的方式來提出建議。本文出自《iThome 2019臺灣資安年鑑》

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09