駭客利用漏洞向LastPass用戶發出假造的登出訊息,將用戶導向釣魚頁面騙取帳號密碼。

許多人會利用密碼記憶工具協助密碼管理,LastPass因支援多種平台而頗受歡迎。但安全研究人員發現LastPass一個設計上的漏洞已遭到駭客利用,對用戶發動網釣攻擊,騙取使用者電子郵件、LastPass密碼甚至是雙因素認證資訊,還可能取得所有儲存在LastPass中的密碼及文件。

安全公司Praesido技術長Sean Cassidy在一場安全研討會上公開表示,幾個月前Cassidy在自己電腦上看到LastPass跳出一則瀏覽器的viewport通知訊息,指出他的連線已經過期,要它重新登入。但他過去幾個小時內都未使用LastPass ,也沒做什麼會導致登出的事。

Cassidy研究後發現這是駭客所假造的LastPass網釣訊息。他解釋,LastPass設計上,在使用者連線中斷時會以瀏覽器viewport發出警示訊息,要求使用者重新輸入登入資料。

由於LastPass存在一個可跨站偽造登出訊息的logout CSRF(Cross-site request forgery)漏洞,因此當LastPass用戶造訪一個看似安全無害的網站(可能是有趣的影片或相簿,但該網站有XSS漏洞且被改造為惡意網站),惡意網站會偵測造訪者是否使用LastPass,如果是LastPass用戶,就透過logout CSRF漏洞發出假造的登出訊息,並要求重新登入,再將用戶導到與LastPass登入頁面一模一樣但卻是假造的釣魚頁面,竊取用戶的密碼、雙因素驗證的電子郵件及權杖(token),甚至是LassPass管理的所有密碼。Cassidy並且自己設立了仿冒網站進行概念驗證,證實釣魚的過程中使用者絲毫不會警覺。

由於使用者已習慣會在瀏覽器viewport中看到通知,這個假造的登出及重新登入頁面與LastPass一模一樣,使用者根本難以分辨,當這個訊息出現時,使用者幾乎不可能懷疑,要竊取使用者密碼及相關資訊也易如反掌。Cassidy將這個攻擊手法稱之為LostPass,並在GitHub公佈程式碼。

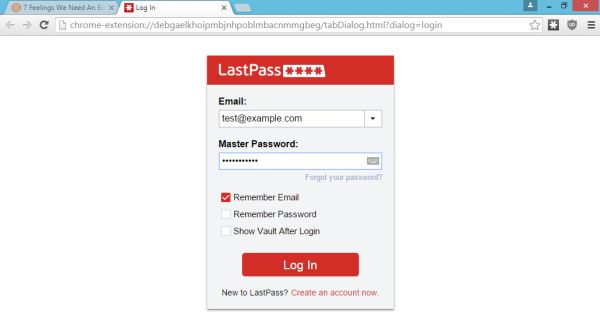

↓下圖為LastPass用戶上當後被導到假造的登入頁面,與真正的LastPass登入頁面在外觀上幾乎一模一樣,但差別在於左上方的網域為Chrome-extension.pw,和真正Chrome瀏覽器延伸套件的通訊協定Chrome-extension極為相似(圖片來源:Cassidy)。

LastPass也在官網證實這項消息,但強調該軟體的安全防護。LastPass本身有機制防止用戶被登出,而且當使用者在非LastPass網頁上輸入主密碼(master password)、以及主密碼重覆使用時發出明顯警告,此外也會要求電子郵件認證,以防有不肖人士從不明地點或裝置上登入LastPass。

不過,在雙因素認證上,LastPass過去允許使用者跳過驗證程式,但在Cassidy的發現後也修改了規定,要求包括雙因素認證在內的所有使用者都必須經過電子郵件驗證。但Cassidy認為,這只是減少LostPass攻擊風險,但不能完全消除。

熱門新聞

2026-02-09

2026-02-06

2026-02-09

2026-02-09

2026-02-09

2026-02-06

2026-02-09