Bluecoat

勒贖軟體禍害又有新攻擊手法。安全公司BlueCoat發現首批勒贖軟體透過惡意廣告攻擊手法,利用Android 4.0到4.3版漏洞發動掛馬攻擊,並成功在受害者不知情情況下載於裝置,向受害者勒索iTunes禮品卡代碼。

Bluecoat研究人員測試Android裝置時,下載了包含惡意JavaScript的廣告後遭到勒贖軟體勒索,進而發現了這個新的攻擊方式。研究人員發現,惡意廣告使用lbxslt攻擊程式在舊版Android軟體下載了Android開採工具Towelroot,再安裝名為Dogspectus的勒贖軟體。Lbxslt是在義大利駭客工具公司Hacking Team去年遭攻擊而外洩的工具程式之一。

在攻擊過程中,行動裝置並未顯示一般安裝任何Android應用程式時會看到的「應用程式許可」對話框。研究人員表示,這也是目前所知第一次攻擊程式在沒有使用者動作下,成功下載惡意程式到行動裝置上,因為過去Android裝置都是利用社交工程誘騙受害者下載並開啟勒贖軟體。

Bluecoat測試當下使用的Android手機執行CyanogenMod 10 / Android 4.2.2。研究人員表示,Towelroot等包含自動攻擊工具下載惡意程式鎖定4.x版Android作業系統,一些舊款手機及多媒體播放器如同可憐的Windows XP 電腦用戶,因無法獲得修補程式,而在此波攻擊中首當其衝。

Bluecoat根據其受害客戶裝置發出的HTTP呼叫分析,估計至少有224種裝置機型已經被植入惡意程式,這些裝置安裝了4.0.3到4.4.4版的Android。根據Google統計,這些舊版作業系統佔了Android裝置將近60%。5.x到6.x版Android則不在受害範圍。

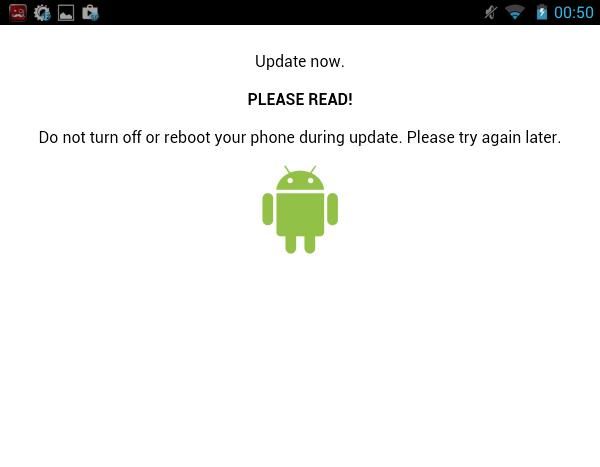

受害裝置感染Dogspectus時,會出現螢幕變白,僅看到一個Android圖示及一行文字(如下圖,來源Bluecoat):「馬上更新,請立即閱讀!更新期間手機請勿關閉或重開機。請稍後重試一次。」即使用戶想按Home鍵退出也來不及,接著即會看到勒贖訊息。

還好這次攻擊事件兇猛程度不如一般勒贖軟體。它並非藉由加密檔案來勒索難以追蹤的比特幣,研究人員指出,Dogspectu是鎖定受害系統其他功能,使其僅能向攻擊者支付兩張各100美元iTunes的禮品卡代碼。但理論上,iTunes禮品卡可追蹤使用者,因此調查人員可能追查得出罪犯身份。

而且,BlueCoat發現,裝置受感染還可以連接電腦,存取文件、照片、音樂等檔案以便備份,但是升級新版Android也無法刪除Dogspectus,不過回復到出廠設定即可刪除所有被安裝的應用程式。研究人員指出,一如其他勒贖軟體,做好備份是預防失去珍貴檔案最好方式。

熱門新聞

2026-02-11

2026-02-09

2026-02-11

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10