臺灣在這波使用雄邁科技機版的網路攝影機,加上採用預設帳號密碼,臺灣有三萬多臺裝置,都可能淪為這次駭客針對美國Dyn發動DDoS攻擊幕後幫兇。

勤葉眾信風險諮詢顧問公司總經理萬幼筠

造成北美前兩週週末許多知名網路服務業者大當機,其實是駭客利用全世界的監視器針對這些全球網路服務業者發動DDoS(分散式阻斷式服務)攻擊,藉此癱瘓重要的網路服務。而日前也追查到,這些用來作為發動DDoS的傀儡網路(Botnet)是大約50萬臺的網路攝影機,都是採用來自使用中國雄邁((XiongMai)科技網路攝影機機板的白牌網路攝影機。

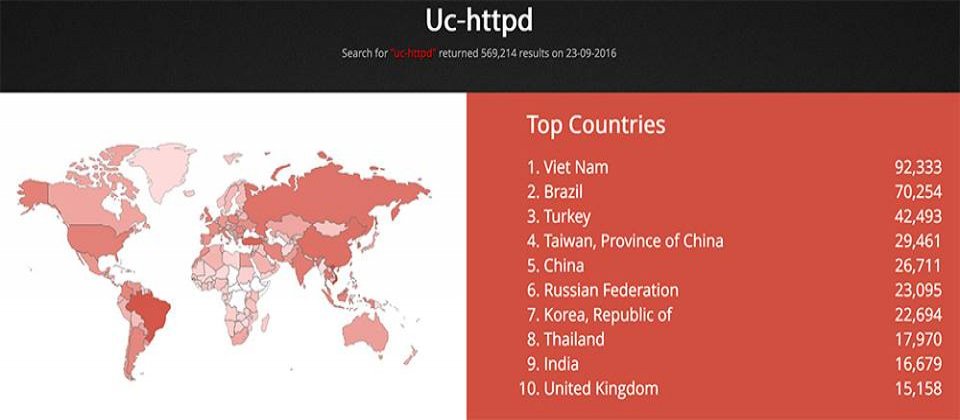

根據勤業眾信風險諮詢事業部總經理萬幼筠分享的資料顯示,臺灣採用雄邁機板的網路攝影機數量達29,461臺,高居全世界第四名,而這些網路攝影機形成的傀儡網路,不僅確認臺灣的確是傀儡網路的高風險區,更重要的是,在全球網路攻擊無國界的情況下,臺灣也在全球DDoS這樣的網路攻擊事件中,扮演幫兇的角色。

針對Dyn的DDoS攻擊,臺灣有將近3萬臺網路攝影機是幫兇

美國網路效能管理公司Dyn代管的DNS網域管理服務,在10月下旬遭到來自Mirai惡意程式組成的傀儡網路(Botnet)發動大規模的DDoS攻擊,甚至導致許多包括Twitter、Amazon、Spotify及Netflix等使用Dyn域名服務的社交網站,以及其他華爾街日報、衛報等新聞媒體網站,都發生難以連上網站的困境。從資安專家的事後分析發現,這次針對Dyn的DDoS攻擊有三波攻擊,不僅涉及上千萬個IP位址,攻擊流量甚至高達1.2Tbps,也成為迄今攻擊流量最大的DDoS攻擊。

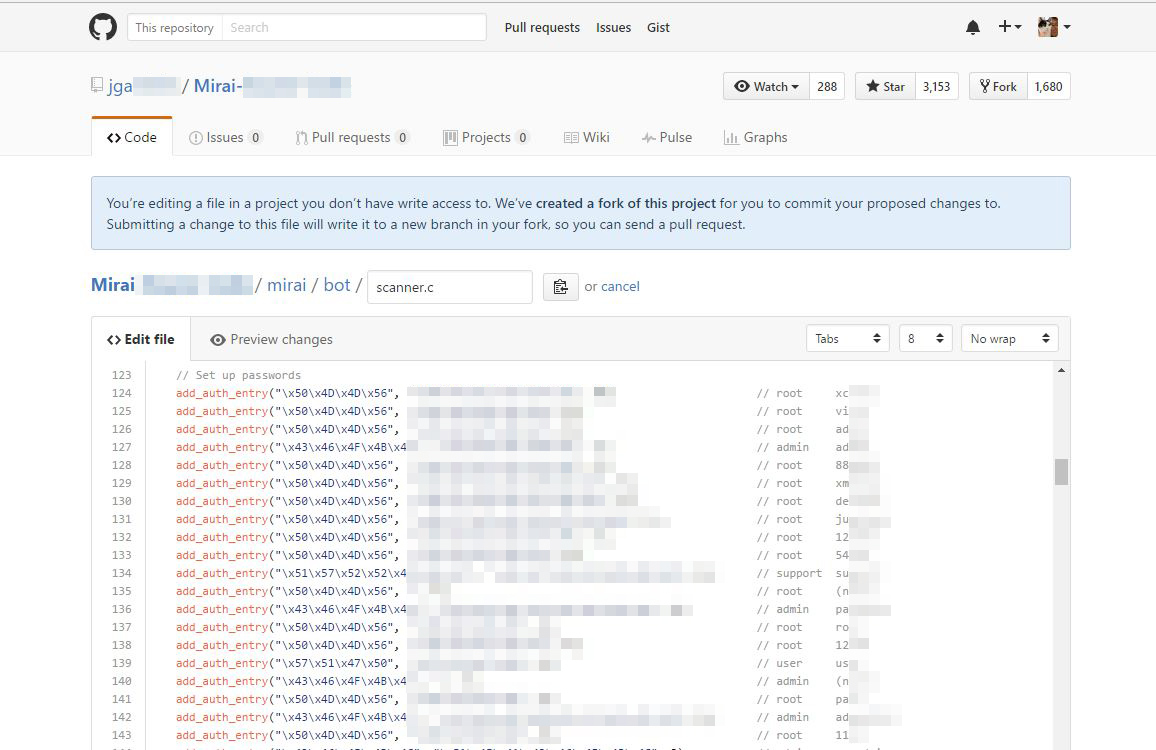

從資安專家的分析發現,發生在Dyn的DDoS攻擊,幕後來自於有一大批網路攝影機組成的傀儡網路,這些網路攝影機經調查,其實都是採用中國雄邁科技賣給白牌DVR網路攝影機的機板和監控軟體,關鍵點在於,這些網路攝影機提供Telnet連網功能,加上使用預設的使用者名稱root以及固定密碼xc3???,反而讓駭客可以透過遠端操控的方式,讓這些網路攝影機成為發動DDoS攻擊的洪水大軍。

萬幼筠則表示,從這份非經由正式管道得到的資訊可以看到,目前全世界使用雄邁機板的網路攝影機,安裝數量最多的是越南,數量超過9萬2千臺,其次為巴西(7萬臺)和土耳其(4萬2千臺)、臺灣(近3萬臺)和中國(近2.7萬臺);第六名~第十名依序為:俄羅斯(2萬3千臺)、韓國(2萬2千多臺)、泰國(1萬8千臺)、印度(約1萬7千臺)和英國(1萬5千臺)。

物聯網裝置韌體更新困難,雄邁科技宣布召回早期設備檢修

雄邁科技也於日前發布聲明稿表示,除了呼籲該公司的產品使用者,應該立即更改預設密碼之外,也將召回在美國銷售的部分產品。雄邁科技也指出,該公司在2015年4月的時候,就已經關閉該公司網路攝影機機版的連接埠功能,在之前的產品也透過韌體升級的方式提升產品安全性,但無論如何,就算這批早期銷售的產品都不升級,也都不會影響網路攝影機的功能。

雄邁科技也在新聞稿中指出,使用該公司機版的網路攝影機要能夠成為被駭客控制的傀儡網路,也必須同時具備三個條件,分別是:使用2015年4月以前,還沒有韌體升級的產品,加上沒有更改產品預設使用者名稱和密碼,且該產品是直接暴露在對外的公共網路上,並缺乏例如防火牆的防護的情況下,才可能會成為駭客利用的標的。

但是,因為這些網路攝影機如果沒有修改預設的密碼,都可能帶來安全和隱私上的擔心,所以,雄邁科技也在10月25日發布新聞稿宣布,會針對早期在美國銷售的100萬像素卡片式網路攝影機、鏡頭可轉動的100萬像素網路攝影機、100萬像素全景網路攝影機、130萬像素全景網路攝影機等產品,全數召回處理,並強制更改預設密碼功能,以確保使用者的隱私安全。

從雄邁科技的因應對策上也可以發現,這些早期不重視安全機制的物聯網裝置,一旦出現安全上的議題,往往會因為很難只透過遠端就進行相關產品的韌體更新,連要求使用者更改預設密碼都有其難度的情況下,往往除了召回檢修,實在很難有其他的因應作為,但多數的業者,基於種種考量,往往不願意進行召回檢修,也使得這樣的物聯網裝置,持續暴露在公共網路上,成為駭客掌控的攻擊工具之一。

Akamai統計,今年第二季最大DDoS攻擊流量為363Gbps

根據Akamai針對今年第二季的網路安全報告,DDoS的攻擊數量就是去年同期的一倍以上(129%);針對網路層L3和L4的攻擊和去年同期相比,也增加151%;而針對NTP反射攻擊,比去年同期更創下增加近三倍(276%)的紀錄;UDP洪水攻擊和去年同期相比,也增加7成(70%)。

從近期的數據也可以發現,DDoS攻擊流量屢屢創下新高的紀錄,若和今年第一季的網路安全調查資料相比,除了DDoS攻擊總數增加近一成(9%),以及針對網路L3和L4的DDoS攻擊增加10%之外,UDP洪水攻擊也增加近五成(47%),而大於100Gbps的攻擊流量和第一季相比,則減少37%。

但是,若從近年來DDoS攻擊流量持續創下新高的紀錄來看,Akamai在今年第二季中的6月20日,就觀察到,最大規模的攻擊流量為363Gbps,是針對一個歐洲媒體的攻擊;但是,中型攻擊的規模則所小36%,平均為3.85Gbps。大型攻擊流量則是中級攻擊流量近一百倍的差異;此外,光是今年第二季,就有12次DDoS攻擊超過100Gbps,其中兩次的攻擊流量則超過300Gbps。

從去年第四季的調查以來,重複攻擊的手法也越來越常見,現在已經是平均每兩天就會發生一次DDoS攻擊。

許多網路攝影機採用預設帳號密碼,家中生活全球直播

像是這類物聯網裝置受到駭客操控,成為網路攻擊一環,除了這些連網的網路監控攝影機外,像是去年也發生市售的嬰兒監視器也有超過一個以上的漏洞,讓駭客可以遠端操控相關設備,除了驚嚇嬰兒,更可怕的是,家中隱私完全一覽無遺。

在今年10月中旬,也傳出在全球最大線上網路攝影機觀看網站insecam中,全球超過七萬支的網路攝影機,只要使用者是使用廠商預設的帳號和密碼,甚至於沒有任何密碼設定情況下,透過這個網站,全世界的網友都可以直接從該網站看到許多監控器得直播內容,在這個網站中,也有上百個臺灣受害的網路攝影機在內,使用者在不知情的情況下,家中生活被全球網友一覽無遺、看光光。

這個最大的問題就是使用廠商的預設帳號和密碼造成的,而使用雄邁科技網路攝影機機版的白牌網路攝影機,也同樣是使用預設的帳號密碼,甚至於,還有駭客把各家網路攝影機預設的帳號密碼做成表單對外釋出,這些物聯網裝置,因為也不會有任何帳號密碼輸入次數的限制,甚至可以使用這些外流的帳號密碼,做無限制次數的暴力破解。

在這種全球網路攻擊的趨勢下,臺灣因為寬頻普及,加上許多人的電腦效能都有一定水準且都是24小時開機情況下,先前在許多資安業者的觀察中,臺灣就已經有許多家用電腦淪為駭客操控的傀儡網路一環。

但是,隨著現在各種聯網裝置已經從傳統的電腦、手機,進一步擴展到各種網路監控設備、網路電視、網路冰箱甚至是聯網的汽車等等,這些連網裝置假若連基本的帳號密碼,都還是採用原廠的預設值的情況下,所有的裝置都難逃成為駭客手中發動各種攻擊的凶器。

在目前這樣充滿危機的網路環境中,每個使用者都有責任負起自我防護的責任和義務,至少,絕對不使用廠商預設的帳號和密碼,已經是每一個使用者的責任和義務了。

這份Mirai作者釋出的網路攝影機預設帳號和密碼一覽表,就可以讓許多有心人,針對沒有更改廠商預設帳號密碼的網路攝影機,試圖輸入預設帳號密碼後,掌握該臺網路攝影機的內容。

熱門新聞

2026-02-11

2026-02-12

2026-02-11

2026-02-10

2026-02-09

2026-02-13

2026-02-10