趨勢科技

相信資安圈的人對Blackgear都不陌生,網路駭客組織Blackgear曾在2012年大肆攻擊臺灣的企業和政府單位,當時Blackgear的手法新穎,是第一個利用惡意中繼站的方式進行APT攻擊,不過,根據趨勢科技的威脅研究研究員Joey Chen和Mingyen Hsieh觀察,Blackgear去年開始轉移攻擊目標,開始對日本展開大量的攻擊,也出現新的攻擊手法,主要集中火力攻擊政府單位、重工業和旅遊業,他們推測,Blackgear的目的是竊取產業的資料。

Blackgear攻擊3階段

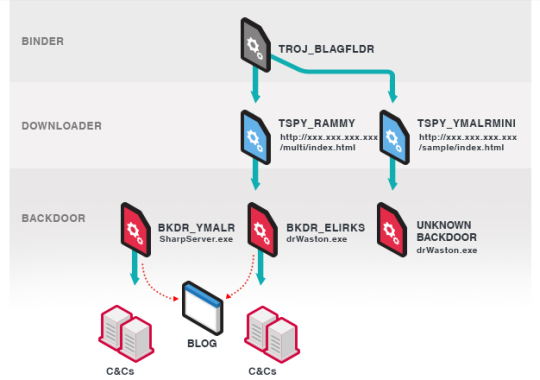

趨勢科技把Blackgear攻擊的流程分為3個階段:連接檔案(Binder)、下載工具(Downloader)、後門程式(Backdoor)。

圖片來源:趨勢科技

一開始先用網路釣魚的電子郵件誘騙使用者下載連接檔案(Binder),Binder是兩個程式結合,執行其中一個程式時,會連帶開啟另一個程式,使用者下載連接檔案之後,會看到檔案呈現資料夾的型式,但事實上,該檔案並不是資料夾,而是一個執行檔,一般的使用者為了開啟資料夾,在不知情的情況下便會點擊兩下,這時,執行檔就成功的被執行並且在受害者的電腦種了下載工具(Downloader)。

駭客組織主要利用了2個下載工具RLMNY和Ymalrmini,先將下載工具植入受害者的電腦後,就能進一步自動下載後門程式(Backdoor),像是當時廣為人知的Elirks,不同於以往的惡意攻擊模式,後門程式Elirks是透過中繼站的方式連上惡意伺服器,也就是說,駭客把C&C中繼站的設定檔儲存在部落格的文章中,像是2012年臺灣當時較盛行的網站噗浪(Plurk)和蕃薯藤(Yam),利用後門程式Elirks擷取C&C中繼站的設定檔,再去連結真正的惡意C&C伺服器。

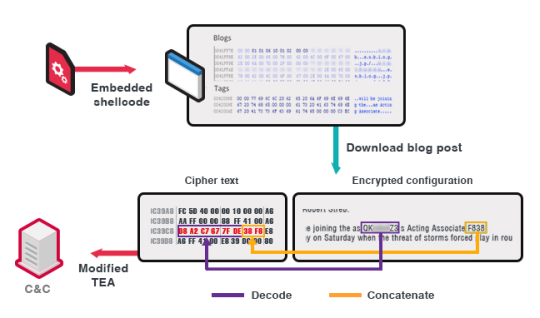

其中,C&C中繼站的設定檔會隱藏在部落格的公開網路文章中,Mingyen Hsieh舉例,設定檔資訊會藏匿在看似正常的發文中,像是「I got an available series of numbers」,但是,其實這串文字就是Elirks要找的標籤(Tag),而接在後面的字串正是Elirks要的設定檔。趨勢科技威脅研究員Joey Chen進一步解釋,惡意程式先執行Shellcode,搜尋部落格文章的標籤字串,找到之後收錄並進行解密,C&C設定檔會儲存在2個短位元(Bit)的網路文章文字中,第一個是8個字元的字串,可以解碼成6個16進位的字元(Character),第二個則是2個字元的字串,本來的格式就是16進位,總共得到8個16進位的字元,再將所有字元貼到資料區段,利用修改過的微型加密演算法(Tiny Encryption Algorithm,TEA)解密,就能得到中繼站的IP位址,惡意程式就能連上惡意中繼站。

圖片來源:趨勢科技

另一個趨勢科技命名為Ymailr的後門程式,是首次用.NET框架寫的後門程式,基本上跟Elirks很類似,唯一不同的地方是,Ymailr內含加密過的字串,這些加密的字串是用Base64和DES加密過的部落格URL和標籤,加密的金鑰和初始向量(Initialization Vector)都是寫死的(hardcoded),也就是在撰寫程式時,把輸出或輸入的相關參數(例如:路徑、輸出的形式或格式)直接寫在程式碼中,且經過趨勢科技威脅研究員Joey Chen解密發現,金鑰都是「1q2w3e4r」,其實就是鍵盤上的連續序位。

圖片來源:趨勢科技

此外,為了確保後門程式可以在系統中常駐,駭客會利用假的連結檔(Link File)把後門程式放到開始資料夾,如此一來,每次開機時,後門程式就能自動執行,另外,在下載工具連接提供後門程式網站的同時,也會先把受害者電腦的資訊和既有的執行的程式檔案資訊回傳回去。Mingyen Hsieh也建議,使用者要打開顯示副檔名的功能,才不會把惡意的執行檔誤以為是資料夾。

在趨勢科技研究中,其中一個案例是用後門程式連接電子佈告欄的網站,但事實上,這個網站是假的,只有一頁網頁,如果網管人員一時不察,雖然電腦有不尋常的流量,可是看到使用者只是瀏覽一般的公佈欄連結,就不會發現惡意攻擊。

攻擊手法再進化,中繼站設定檔字串隱藏在網頁原始碼中

另外,趨勢科技也發現,2014年開始出現的2支惡意程式Blog RAT(遠端存取木馬)和Hammer RAT也跟Blackgear有關, Blog RAT連接的部落格的文章中沒有隱藏的C&C中繼站的設定檔,不過,其實駭客的攻擊手法又進化了,C&C中繼站的設定檔字串不再隱身在部落格的文章,而是把標籤藏在網頁的原始碼中,字串以URL的型式偽裝成HTML的標籤。

Mingyen Hsieh表示,進一步研究後發現,Blackgear的中繼站都是租用的伺服器,其中,伺服器的服務皆來自香港和中國的虛擬專屬主機(Virtual Private Serve, VPS)。

為什麼要用中繼站的方式?

趨勢科技威脅研究員Joey Chen和Mingyen Hsieh表示,很多人會問,為什麼駭客要大費周章地用中繼站的方式來攻擊?駭客為什麼要把C&C的設定檔寫在部落格上,再透過後門程式,解開設定檔,連線到真正的C&C伺服器呢?對此,趨勢科技威脅研究員Mingyen Hsieh提出了三個主要的原因:

- 連線更隱密:駭客能隱藏真實的C&C伺服器,另外,使用者用電腦瀏覽部落格的行為,在企業中是非常正常的,即便被偵測到有異常的流量,也不會被網管人員懷疑。

- 方便更換C&C伺服器:把後門程式寫在部落格或網頁中,只要更改部落格的內容,就能更換C&C伺服器,但是,把C&C的設定檔直接寫在後門程式中,後門只能連到特定的C&C伺服器 ,而且此後門程式就只能使用一遍。

- 可以通過網管的黑名單:若特定的C&C伺服器被網管人員列入黑名單,只要更換C&C伺服器就能再次通過。

熱門新聞

2026-02-11

2026-02-09

2026-02-10

2026-02-11

2026-02-06

2026-02-10

2026-02-10

2026-02-10