示意圖,與新聞事件無關。

提供容器安全服務的Aqua Security上周藉由黑帽(Black Hat)駭客會議發表一研究報告,指稱容器開發者很可能成為駭客攻擊目標,並展示了攻擊行徑,以證明相關威脅不只是個理論,且該被認真看待。

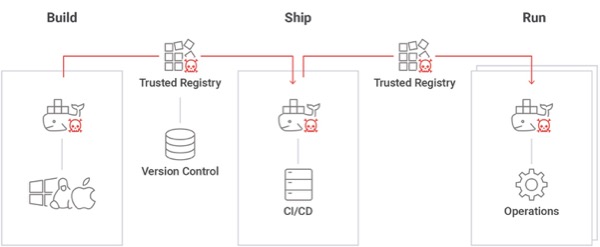

近來頗受開發人員歡迎的容器技術屬於輕量的虛擬技術,它能打包並隔離程式,也讓程式更容易移植,其中更以Docker最受青睞。根據統計,全球約有1400萬個Docker主機,有超過90萬個Docker程式,近年來所列出的Docker職缺成長了77000%,Docker專案的貢獻者達到3300名。

Aqua Security在上周展示了攻擊Docker開發人員的手法,先將Docker開發人員誘導至駭客所控管的網頁,利用Docker API執行非特權的程式,接著展開主機重新綁定(Host Rebinding)攻擊,以取得受害者機器上的Docker守護進程控制權,這時駭客已可呼叫任何Docker API,最後再於Docker中植入影子容器,以長駐於Hypervisor中。(來源:Aqua Security)

Aqua Security安全研究負責人Michael Cherny表示,也許有些人認為鎖定開發者的攻擊並不會對企業帶來真正的威脅,但事實上開發人員不但具備較高的工作站權限,還有許多擁有管理員權限,他們經常能夠存取重要的原始碼或與應鏈系統、測試資料庫或測試環境,有些還能存取生產環境。

有鑑於開發人員也會不時進行某些看起來有惡意嫌疑的操作,於是選擇關閉安全控制,更容易出現安全空窗。再者,若駭客真的掌控了容器管理員的工作站,也將有能力污染開發人員所建置的映像檔,而讓駭客將觸角延伸至生產環境。

熱門新聞

2026-02-11

2026-02-11

2026-02-09

2026-02-10

2026-02-10

2026-02-06

2026-02-10

2026-02-10