來自以色列本.古里安大學的幾名安全研究人員近日發表一份研究報告,指稱當使用者維修手機時,手機系統對置換零件的信任將允許駭客嵌入惡意零件,進而竊取使用者的密碼或盜拍照片。

研究人員指出,有不少第三方業者製造手機觸控螢幕、方向感應器、無線充電控制器或NFC讀取裝置,而各種零件的驅動程式早就假設這些零件是可被信任的,因此,這些零件與裝置處理器之間的交流很少被檢驗,也讓駭客有機可趁。

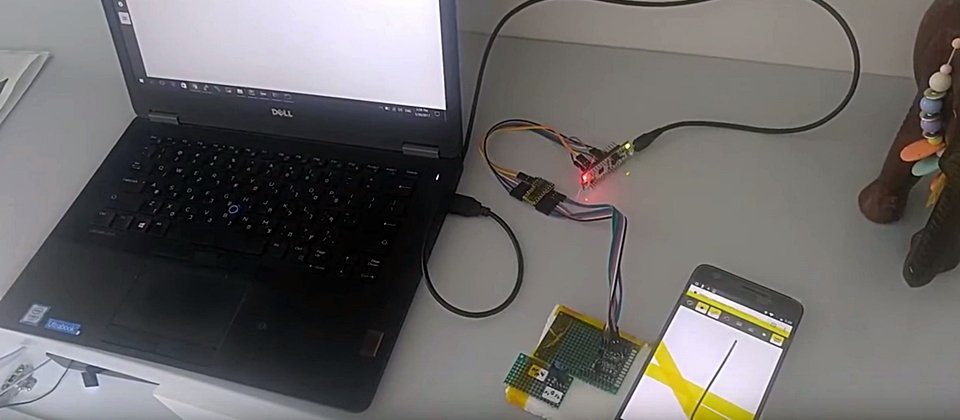

由於螢幕是最常維修的手機零件之一,這群研究人員以約10美元的現成電子零件來製作觸控螢幕控制器的惡意功能,並執行了兩項攻擊行動,一是觸控注入攻擊,指使觸控螢幕模仿使用者的輸入並汲取資料,二是緩衝區溢位攻擊,可讓駭客擴張權限,結合這兩項攻擊之後,即可在標準Android韌體上進行各種端對端攻擊行動,包括竊取使用者所輸入的密碼或金融資訊,拍攝照片或影片並透過電子郵件傳送給駭客,還能逕自下載未經使用者授權的程式。

有鑑於相關攻擊還能暫時關閉螢幕畫面,因此,使用者在被駭的同時可能不知不覺。

透過惡意零件所執行的攻擊行動並無法透過現有的安全機制察覺,不管是回復手機的出廠預設值、遠端移除或是韌體更新,該惡意零件都還是存在。

在揭露硬體攻擊模式之後,這群研究人員也打造了軟體解決方案,可用來監控零件之間的交流,亦已將相關研究提交給Google。

熱門新聞

2026-02-06

2026-02-09

2026-02-06

2026-02-09

2026-02-06

2026-02-06

2026-02-09

Advertisement